Los expertos en seguridad informática siempre conciencian sobre la importancia de usar una autenticación de doble factor (2FA) o multifactor (MFA) porque, esta capa extra de seguridad, actúa como un importante filtro frente a intentos de robo de credenciales, por parte de hackers y actores maliciosos. Si bien es cierto que es muy recomendable tener la MFA activada, algunos grupos criminales están trabajando para intentar superar esta barrera.

Ciertamente, la autenticación de doble factor protege fielmente nuestras cuentas en redes sociales o plataformas, al impedir que una filtración de nuestra contraseña sea por sí sola suficiente para que un tercero acceda a nuestra cuenta bancaria, por ejemplo. No obstante, los hackers innovan y crean métodos con los que aprovecharse del fallo humano para captar esa segunda verificación.

La 2FA consiste en solicitarle al usuario una segunda pieza de información única a la que solo tiene acceso él o ella. Es cierto que esta doble verificación puede consistir en un reconocimiento facial o huella dactilar, de forma que podamos realizarla desde nuestro teléfono sin tener que recibir ningún dato externo. Sin embargo, muchas veces la segunda clave consiste en una clave numérica o alfanumérica, es decir, una contraseña de un solo uso (conocidas como OTP, siglas de «one time password»), que se nos envía a través de correo electrónico o SMS.

Si los delincuentes logran acceso a nuestro correo o teléfono mediante un hackeo previo, o bien convencen al usuario mediante phishing de enviar ese código a una página fraudulenta, lograrán captar este segundo factor y podrán intentar acceder a nuestra cuenta. Según explican desde la firma de soluciones de antivirus Kaspersky, los ciberdelincuentes han encontrado una manera de acelerar y automatizar este proceso de robo de contraseñas de un solo uso: lo hacen mediante bots de OTP.

¿Qué es un bot de OTP?

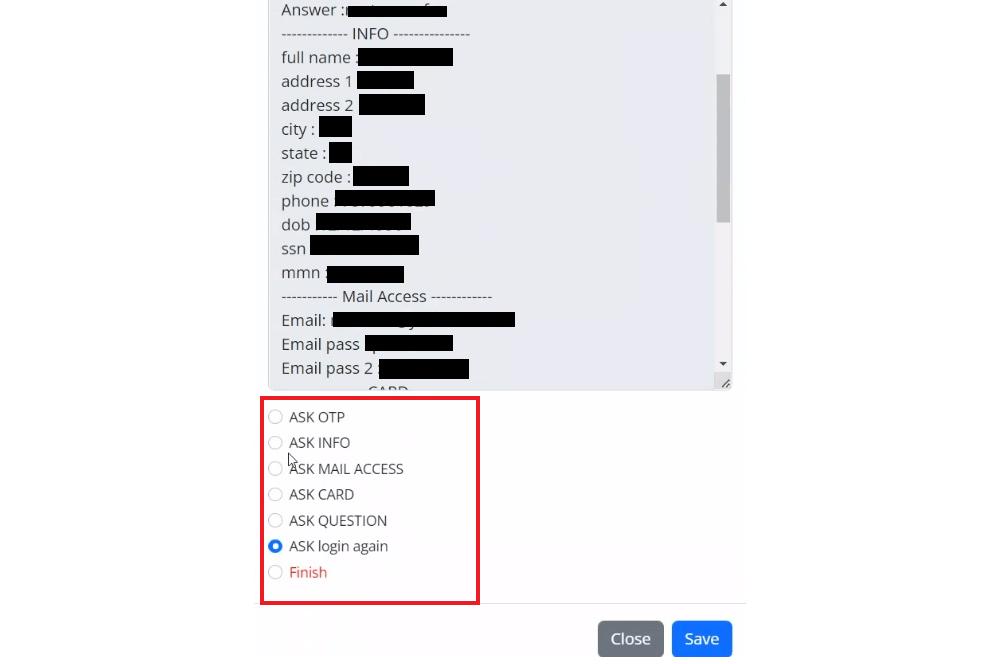

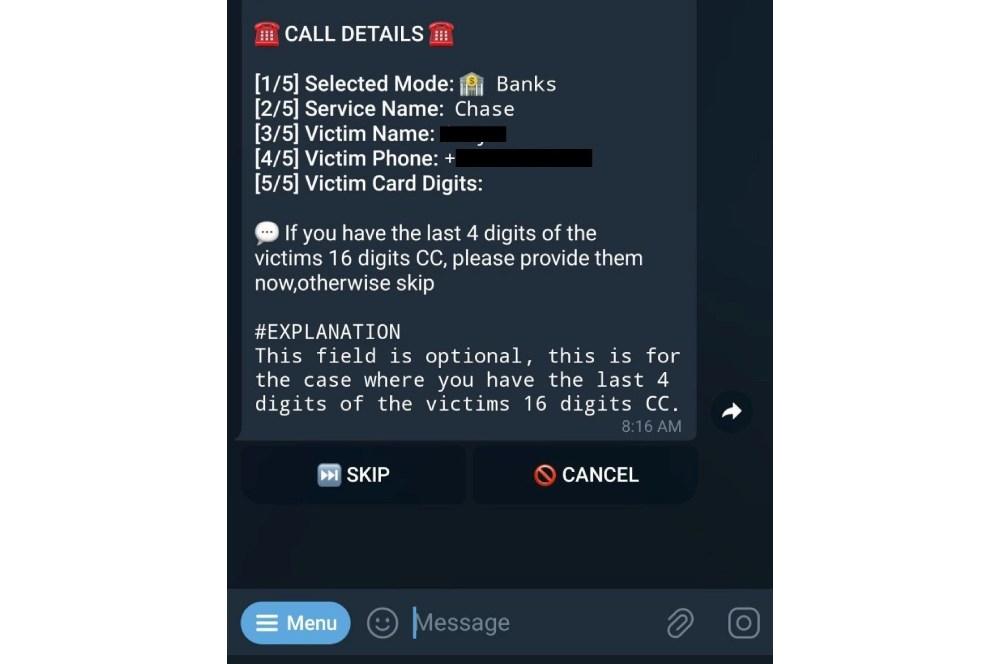

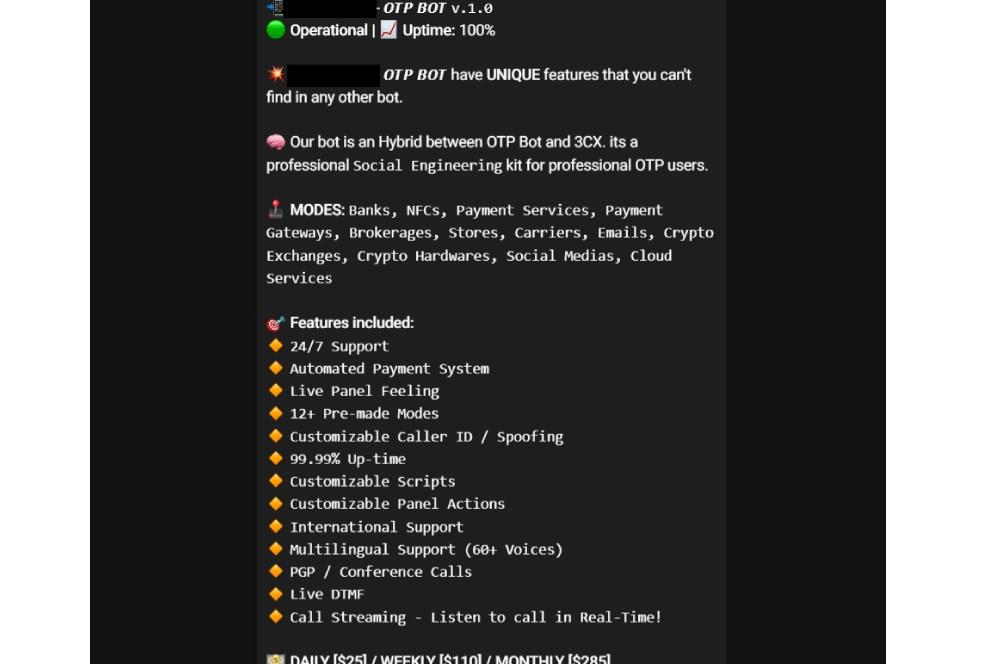

Los OTP son programas que los delincuentes pueden guiar desde un panel de control en una web o desde Telegram, y que se hacen pasar por entidades legítimas como bancos u otras plataformas. Para poder usarlos, los estafadores deben contar previamente con algún tipo de acceso a la cuenta de la víctima, y también con la contraseña normal a uno de sus servicios.

Contando con un canal de acceso al usuario, y alguna información sobre este como teléfono o nombre, el hacker inicia sesión en una cuenta de la víctima, tras lo que la víctima recibe el código de autenticación en su dispositivo. Tras esto, el bot inicia una llamada que, fingiendo ser un contestador automático, solicitará a la víctima (idealmente en su idioma nativo y llamándole por su nombre), que ingrese la clave de un solo uso.

Si el usuario es ingenuo e ingresa el código, este llegará hasta el atacante a través de Telegram, de forma que el actor malicioso obtiene acceso a la cuenta de la víctima. Es decir, lo que hace el bot es básicamente llamar por teléfono a la víctima, intentando sonar lo más convincente posible. En la imagen anterior, es posible ver el anuncio de uno de estos bots en Telegram.

A modo de resumen, un atacante puede tratar de vulnerar el sistema de 2FA mediante las siguientes técnicas:

- Phishing, enviando correos electrónicos fraudulentos.

- Ingeniería social, para convencer a la víctima de que ha sido contactada por la empresa real.

- SIM Swapping, para poder acceder a llamadas o leer SMS.

- Malware con el que ver lo que sucede en el móvil.

- Ataques man in the middle para interceptar la conexión entre sistema de seguridad y usuario.

Además, los estafadores pueden intentar ganar mayor información sobre el usuario buceando en busca de filtraciones en la dark web, realizando investigación OSINT o mediante previos ataques de phishing, con los que conocer por ejemplo su dirección, número de teléfono o fecha de nacimiento.

Para no caer víctima de este tipo de engaños, estas son algunas medidas que puedes tomar:

- No hagas caso de códigos de un solo uso que te hayan llegado sin que hayas tratado de iniciar sesión en el servicio.

- Utiliza una aplicación como Google Authenticator para recibir esos códigos, en lugar de SMS o email.

- No introduzcas códigos de un solo uso en el teclado del móvil durante una llamada.

The post Así logran los estafadores burlar la autenticación de doble factor con bots y otras estrategias appeared first on ADSLZone.