Buenas chic@s! En el día de hoy vengo hablaros de como bloquear aplicaciones con el firewall de NSX-T . Muchas veces nos enfocamos en permitir trafico basado en TCP/UDP, pero hoy en día muchos de los firewall nos permiten una inspección a nivel de aplicación(L7). Por ello quédate y vamos a ver como bloquear aplicaciones y tener un entorno mas seguro.

Introducción

Una de las grandes funcionalidades que nos trae NSX-T, es su DFW. De esta característica ya hablamos un poco en el ultimo post. En este caso hoy vengo hablaros de como realizar una inspección de trafico a nivel de aplicación(L7). La mayoría de veces que hablamos de firewall solemos hablar de que puertos están o no están abiertos, en ese caso estaríamos realizando un filtrado a nivel de capa de transporte(L4).

Con el paso del tiempo realizar el filtrado a nivel de capa de transporte(L4) se ha vuelto insuficiente, por ello muchos firewall ya realizan un filtrado a nivel de aplicación(L7).

Imaginamos que bloqueamos el puerto 22(SSH) para todas las conexiones entrantes, pero permitimos otra serie de puertos como el 3306(SQL). Si alguien intenta acceder al servidor por el puerto 22(SSH) este será denegado, hasta ahí todo bien. Ahora imaginaros que el servidor SSH esta escuchando en el puerto 3306, el trafico seria permitido, y nos podríamos conectar al servidor por SSH ya que esta escuchando por el puerto 3306. Tanto la comprobación por el puerto 22 como por el 3306, habría sido analizado a nivel de capa de transporte (L4).

Los firewall de siguiente generación, entre los que están el DFW de NSX-T, nos ayuda a solventar esto. Para ello el análisis se realizara a nivel de aplicación(L7), por lo tanto daría igual en que puerto estaría escuchando el servidor SSH en este caso, que el trafico seria denegado. Este tipo de firewall nos permite añadir una capa extra de seguridad a nuestras aplicaciones.

Ejemplo

En este caso vengo con un ejemplo bastante practico. Cuando llego la cuarenta la mayoría de las empresas no estaban preparadas para el teletrabajo, y todo sus elementos de infraestructura no eran gestionables desde fuera.

Los mas hábiles instalaron, una VPN y consiguieron sus problemas rápidamente. Otros publicaron sus puertos RDP y SSH en internet. Otros básicamente instalaron elementos de terceros como Anydesk o Teamviewer.

En en ejemplo de hoy nos vamos a imaginar, que alguien ha decidido por su cuenta instalar o simplemente ejecutar un portable de Teamviewer para poder acceder desde su casa de forma cómoda. Tenemos toda nuestra red securizada pero a veces los mas obvio no lo hacemos, y dejamos brechas de seguridad gratuitas.

En este caso voy a enseñar como bloquear el uso de una aplicación(Teamviewer), haciendo uso del DFW y sus capacidades de análisis a nivel capa de aplicación(L7) gracias al uso de los “Context Profiles”

Si queréis un listado de toda las APP ID que es capaz de gestionar, aquí os dejo el enlace.

https://docs.vmware.com/en/VMware-NSX/4.1/administration/GUID-36E39C9D-9F81-4BE4-B233-E8D1D1D362C4.html?hWord=N4IghgNiBc4A5wAQEsAmIC+Q

Configuración

Comenzamos añadiendo una nueva política, para ello pulsamos sobre “Add Policy”.

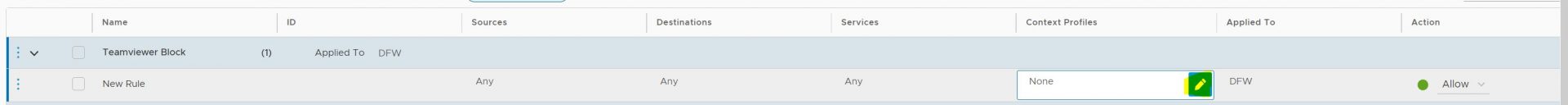

Le asignamos un nombre a la política, y le damos “Add Rule” y nos vamos a la parte de “Context Profile” y pulsamos sobre el lapicero.

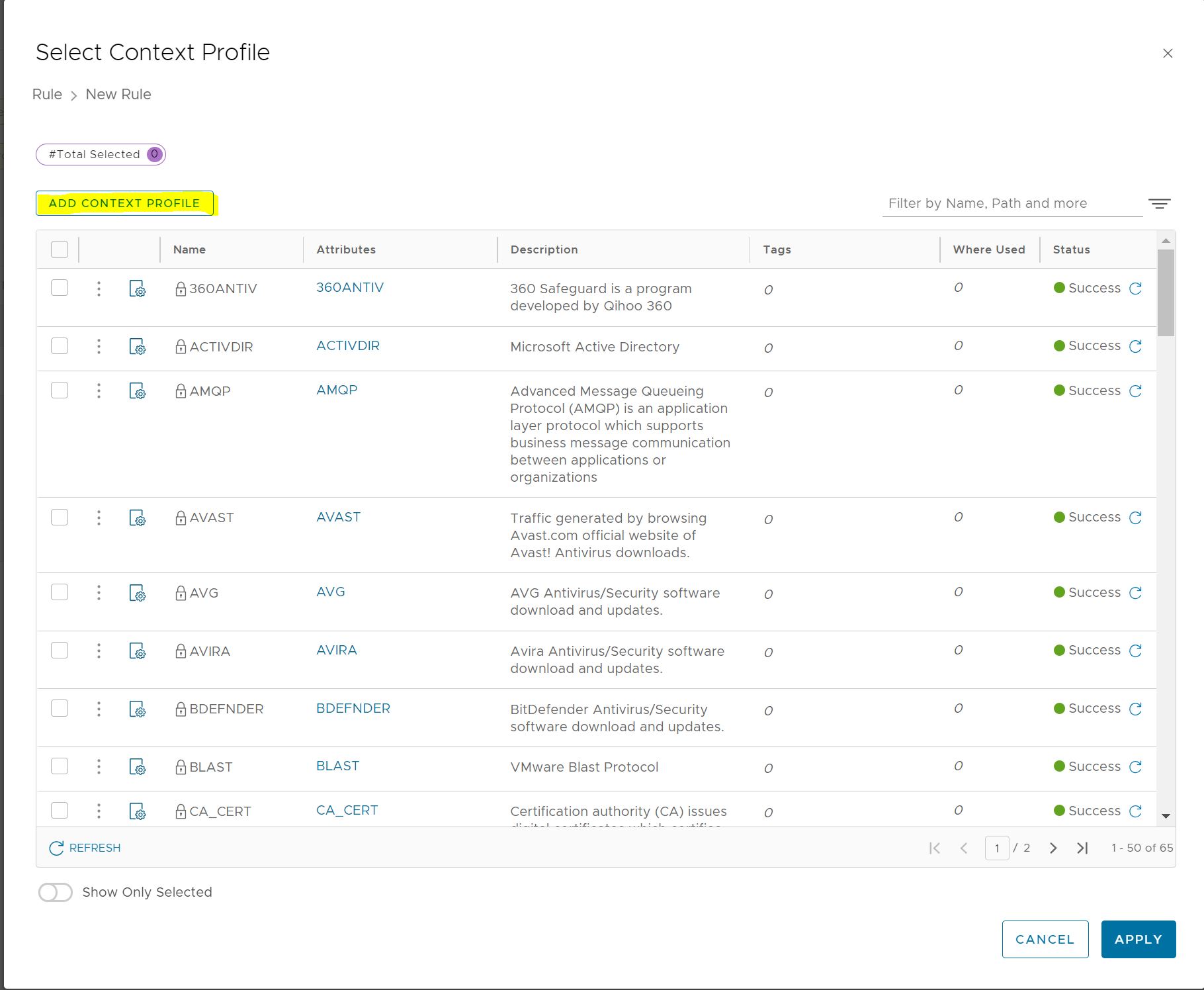

Pulsamos sobre “Add Context Profile”

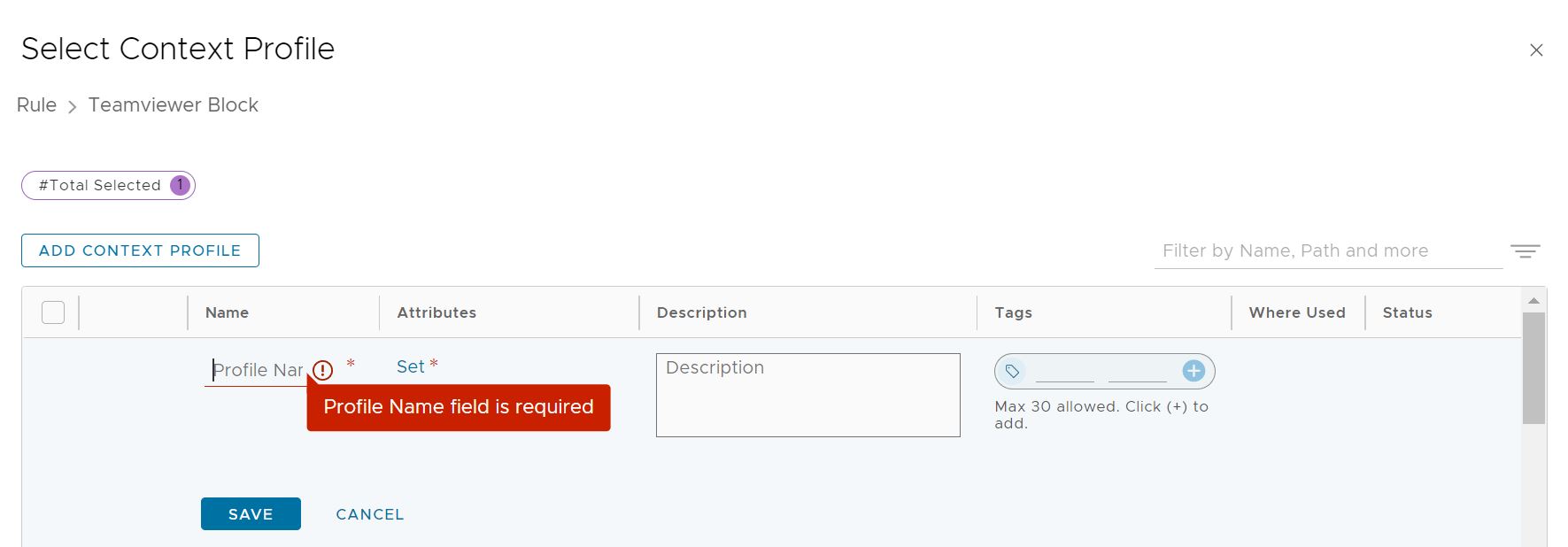

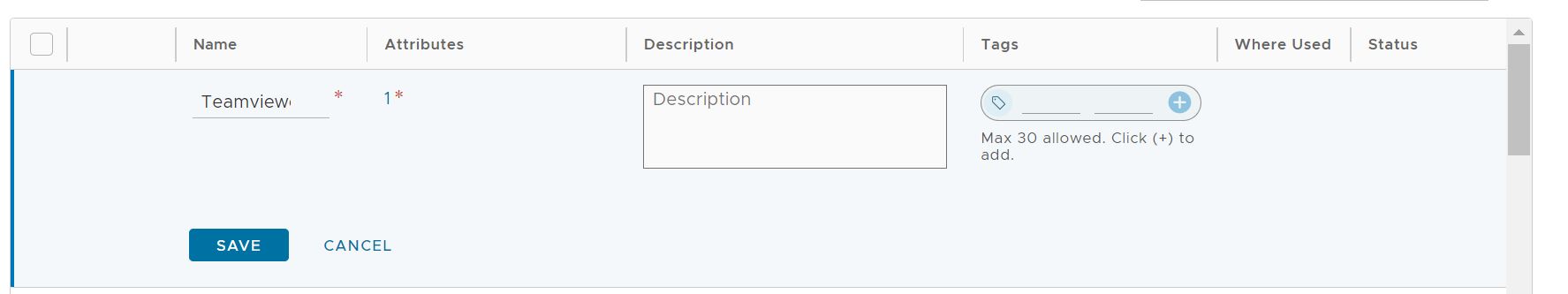

Asignamos un nombre al “Context Profile” y debajo de “Attributes”, pulsamos sobre “Set”.

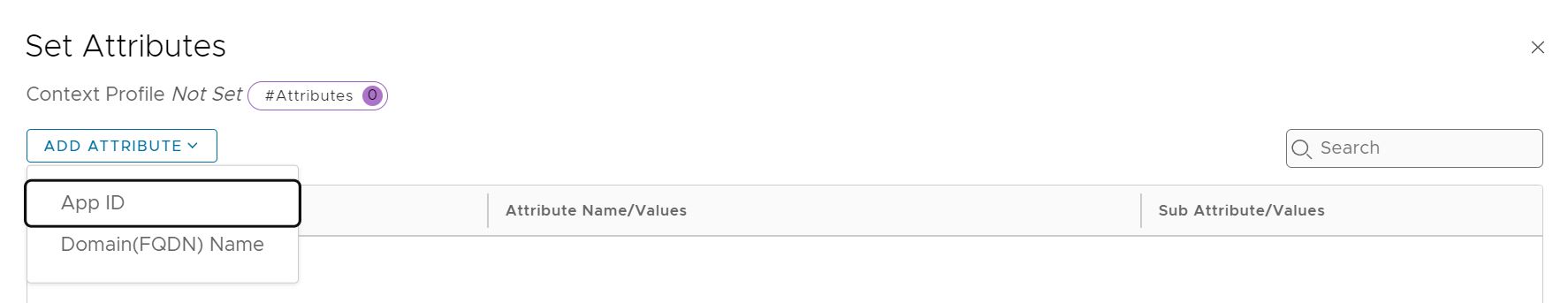

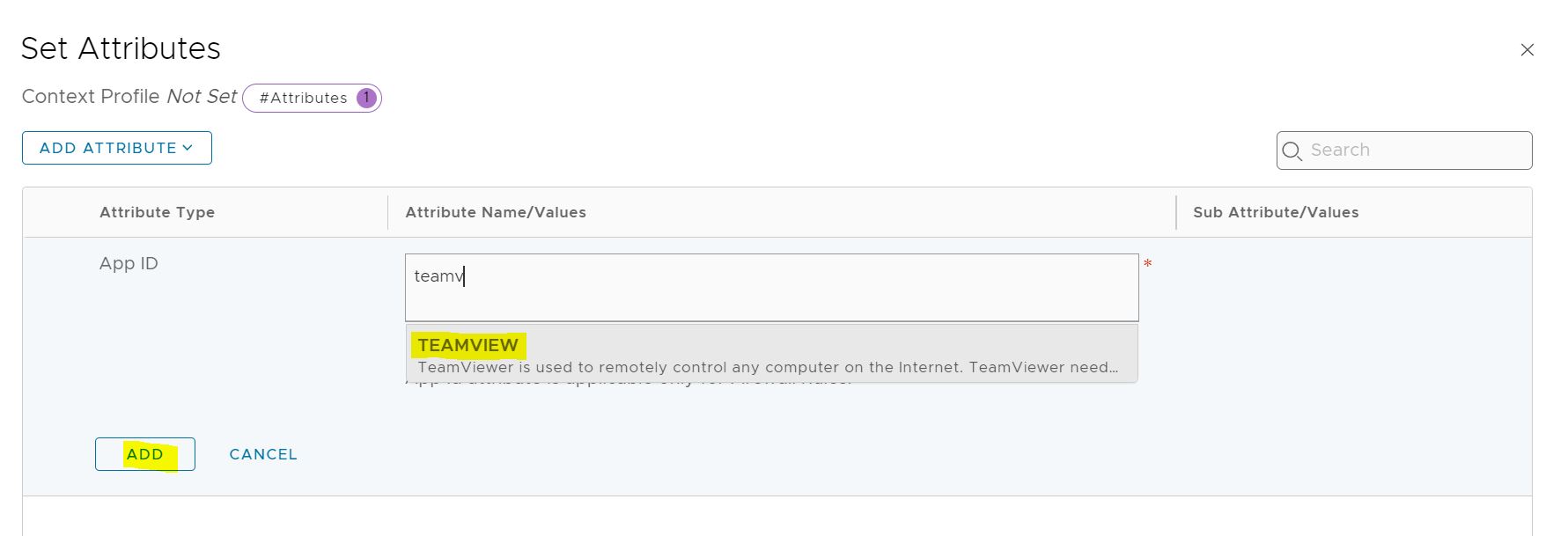

Ahora vamos a “Add Attribute” y seleccionamos “App ID”.

En el cuadro de búsqueda vamos a buscar “Teamview” y la seleccionamos.

Pulsamos sobre “Save” para guardar el “Context Profile”.

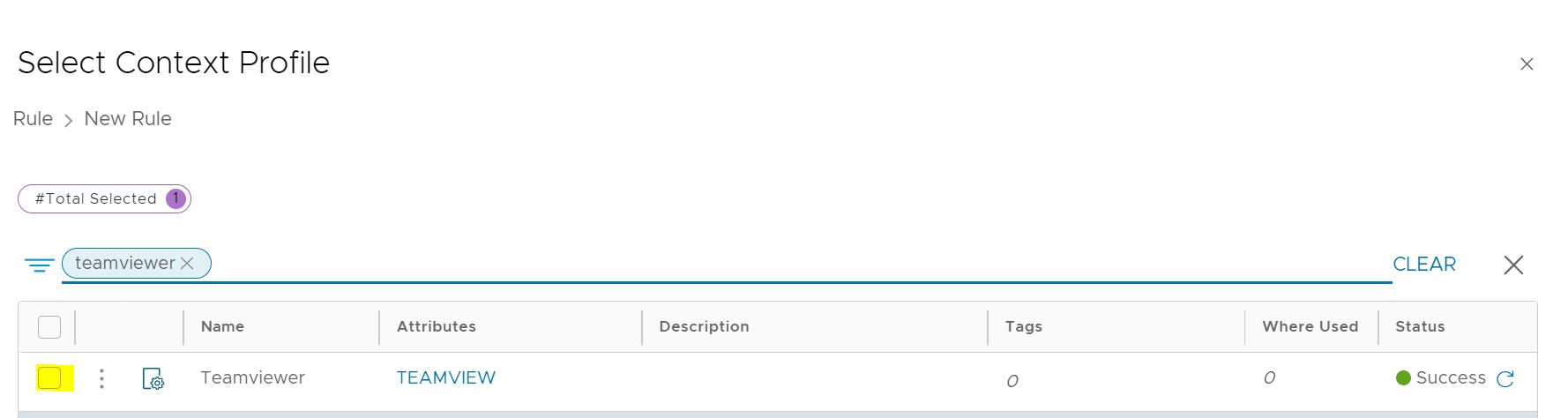

Seleccionamos el “Context Profile” que hemos creado.

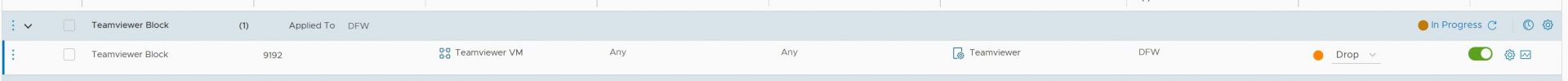

Solo nos falta el “Source”, en el cual yo he creado un grupo denominado ” Teamviewer VM” en el cual tengo un maquina con sistema opoerativo Windows 2019, y por ultimo nos faltaria modificar el “Allow” por el “Drop” para bloquea la conexiones hacia los servidores de Teamviewer.

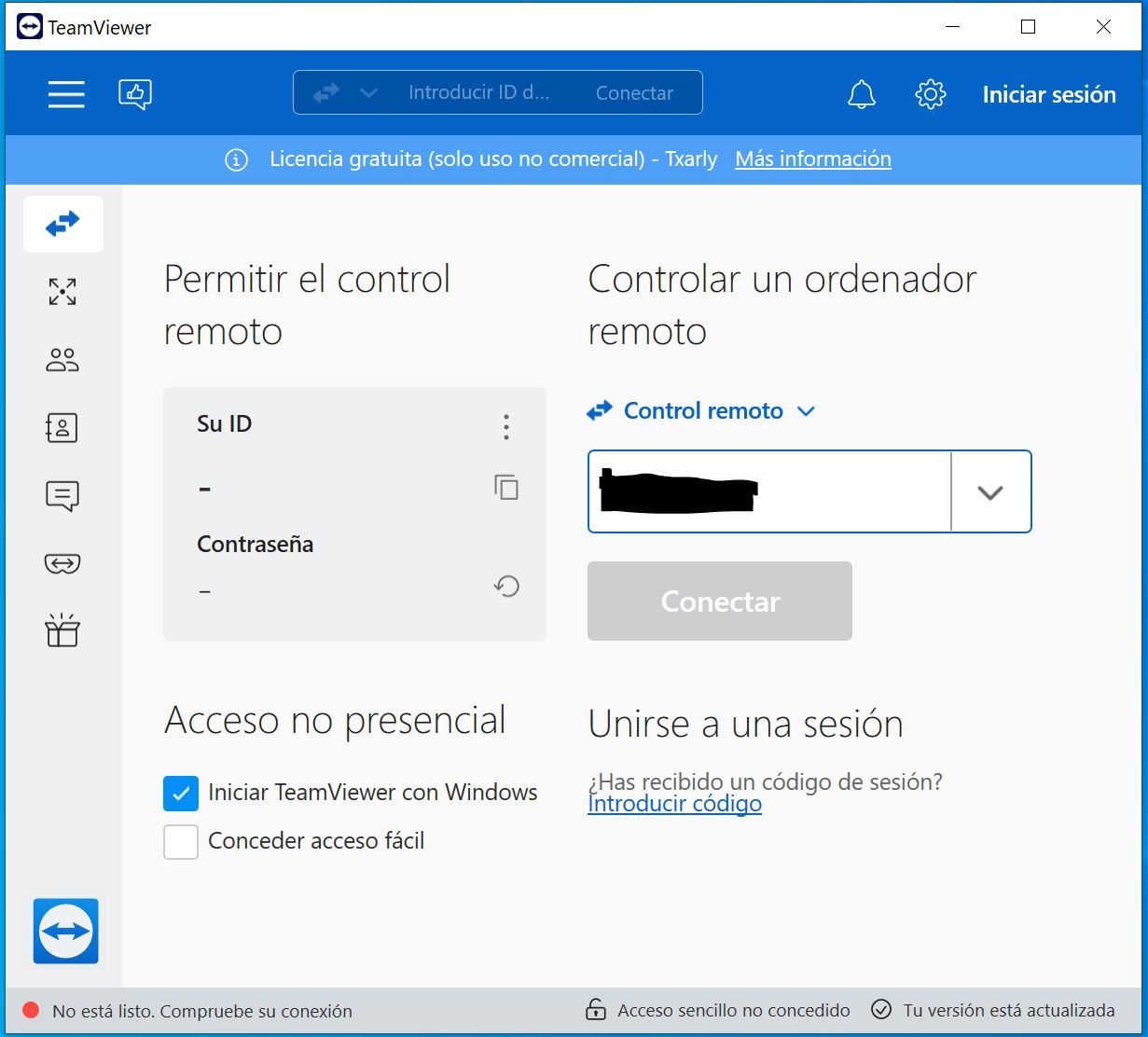

Una vez aplicado la regla, cuando volvemos a abrir la aplicación podemos observar como ya no establece conexión , y nos devuelve un error ” No esta listo. Compruebe su conexión”.

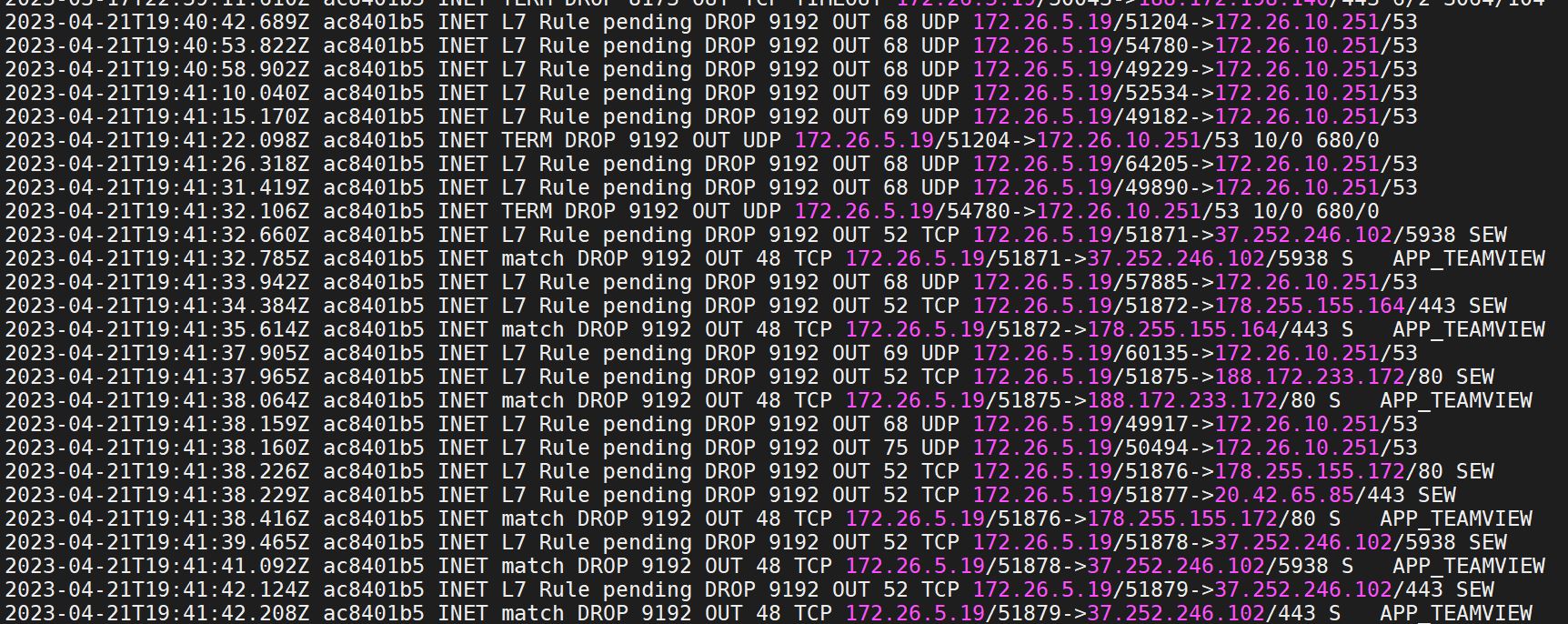

Por ultimo, Si vamos un poco a la parte de log del esxi, concretamente el “DFW” y nos fijamos en el ID de regla que nos ha generado antes, vemos como se están repitiendo bloqueos constantes hacia las IPs publicas de Teamviewer.

Conclusion

Hasta aquí hemos llegado el día de hoy, como hemos podido observar, de manera fácil y sencilla, podemos securizar nuestro entornos de una forma mas segura. Espero que os haya gustado, y nos vemos en los siguientes post.