Recientemente el grupo de investigadores de AhnLab Security Intelligence Center (ASEC) han descubierto una nueva campaña de malware (WikiLoader) que afecta al popular editor de texto Notepad++. Los atacantes se esforzaron por disfrazar el archivo con la carga maliciosa, de manera que se pareciese a uno propio del paquete de instalación de la aplicación.

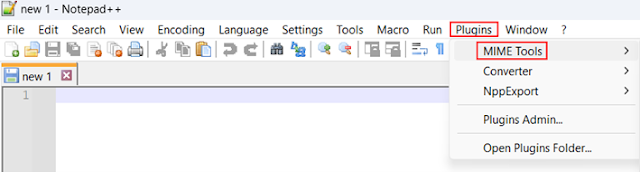

La técnica utilizada es la ya conocida “secuestro de DLL o DLL hijacking” y concretamente afecta al complemento predeterminado “mimeTools.dll” (se utiliza para realizar codificación en Base64 y otras tareas). Este módulo se carga automáticamente cuando se inicia el programa, por lo que, los atacantes aprovecharon este hecho para modificarlo y que activara el malware.

Flujo del ataque

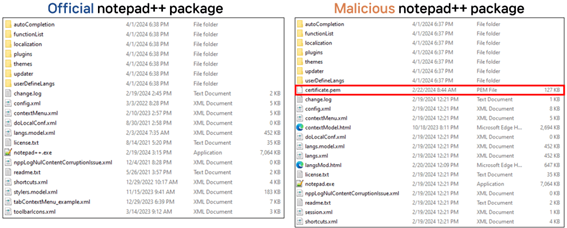

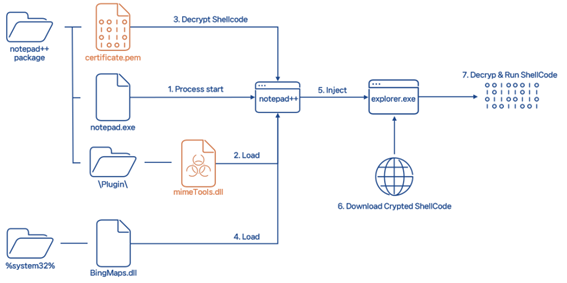

Primeramente, los atacantes añadieron al paquete de instalación un código shell malicioso disfrazado como un certificado inofensivo, “Certificate.pem”. Estos modificaron una de las funciones de mimeTools.dll llamada “DllEntryPoint.dll”, permitiendo así cargar el archivo disfrazado, descifrarlo y ejecutarlo. En la siguiente imagen se puede ver la comparación de archivos entre los paquetes de instalación oficiales y maliciosos:

El código shell malicioso modifica el archivo “BingMaps.dll”, más concretamente el código de la función “GetBingMapsFactory()” es sobrescrito por este. En este punto se crea un flujo de ejecución que permite al atacante inyectar un hilo de ejecución en la aplicación “explorer.exe”, esto garantiza la persistencia del ataque y hace que sea más difícil de detectar.

El malware al ejecutarse se conecta a un Command and Control (C2) donde envía datos recopilados de la máquina (Nombre de la máquina, nombre de usuario, si el usuario es miembro del grupo de administradores, idioma y hora del sistema). Después de conectarse al C2 (se hace pasar por una página de inicio de sesión de WordPress), se realiza una descarga de un payload que resulta estar vacío.

Conclusión

El grupo de atacantes tienen el objetivo de establecer un punto de acceso en la máquina víctima, y lo hacen aprovechándose de una herramienta tan utilizada por los usuarios como Notepad++. WikiLoader plantea un riesgo importante de privacidad, ya que recopila información sobre el sistema infectado y desde Zerolynx recomendamos seguir unas pautas que mantengan vuestros sistemas a salvo:

• Descargar las aplicaciones siempre desde fuentes oficiales y confiables.

• Actualizar regularmente las aplicaciones y sistemas con su última versión que contengan parches.

*Todas las fotos están obtenidas de la página oficial de ASEC, accede al siguiente enlace si quieres saber más profundamente acerca de esta vulnerabilidad.

Javier Muñoz, Analista de Ciberseguridad en Zerolynx.