La necesidad de contar con esos archivos juega en contra de los usuarios y los llevan a cometer el error de pagar por recuperar los datos que ha cifrado el ransomware. No hay que pagar por el ransom. Nunca. Ni aunque parezca que es el fin del mundo por haber perdido los archivos, esto no se debe hacer. Porque si lo haces, tal vez recuperas los archivos, pero el ataque ransomware volverá a pasar.

La eficacia de estos ataques es tremenda gracias a que se toman el tiempo para estudiar al blanco que será la víctima. Generalmente, se dirigen a grandes organizaciones en donde, con mucha facilidad podrían tener una rentabilidad de millones de dólares.

Las fases del ransomware

Ahora bien, ¿cómo se llevan a cabo estos ataques? A continuación, echaremos un vistazo a todas las fases de un ataque ransomware. En total, son ocho fases. Sin embargo, y para una mejor comprensión, las agruparemos y, por supuesto, citaremos lo que ocurre en cada fase a nivel cronológico.

Proceso inicial

Esta fase corresponde al puente entre el cibercriminal y la víctima. Generalmente, se valen de sitios web y mensajes de correo electrónico de tipo phishing. Sobre todo, se utilizan los correos electrónicos porque en general, el servicio de correo electrónico en sí cuenta con múltiples vulnerabilidades. Es prácticamente responsabilidad del cliente de correo electrónico implementar las medidas de seguridad adecuadas para que los usuarios eviten ser víctimas de phishing y en consecuencia, otros ataques.

Ejecución y escalada de privilegios

Una de las causas por las cuales los ataques de ransomware son muy efectivos, es que no acostumbran a utilizar herramientas maliciosas o especializadas para distribuir malware. Simplemente, se vale de aquellas que son populares entre los administradores de TI. Por lo que desde la fase de ejecución hasta la de escalada de privilegios no hay demasiados pasos que dar. Una vez que el atacante consigue tener permisos de administrador en el sistema de la víctima, se puede hacer lo que sea. A pesar de que muchos agujeros de seguridad ya cuentan con parches y ajustes que los resuelven, muchos administradores no dan la importancia necesaria a las actualizaciones de software. El atacante necesita sólo de unos pocos ordenadores que no están al día con las actualizaciones de seguridad y lo que venga después, se puede transformar muy fácilmente en ataques muy complejos.

Evasión de defensas y credenciales de acceso

Desde el momento en que un atacante cuenta con los permisos necesarios para ser un administrador de sistemas, ya puede realizar los ajustes de seguridad de la manera que quiera ¿Esto qué significa? Puede ajustar las medidas de seguridad de forma tal que se disparen la menor cantidad de alarmas posibles ante un cambio irregular. Incluso, puede prevenir que estas alarmas se activen por completo. Además, existen herramientas que funcionan «por debajo» que permite la desactivación o desinstalación de cualquier programa de seguridad que pueda poner en evidencia a los ataques.

Por el lado del acceso a credenciales, existen múltiples herramientas gratuitas y de código abierto para este propósito. Lo que más benefician a los atacantes es el hecho de que justamente, son de código abierto. Hace ya mucho tiempo que el cibercrimen ha dejado de ser un pequeño mundo que está oculto en algún lugar. Es una tremenda industria que tiene una rentabilidad como ninguna otra. Sin embargo, estas herramientas que ayudan a conseguir credenciales de acceso privilegiado al sistema son muy populares entre aquellos especialistas que se dedican al pentesting.

No debemos olvidar, en cualquier caso, que una buena parte de las herramientas que utilizan los atacantes para vulnerar y atacar sistemas fueron concebidas originalmente en otro contexto. Es decir, en el contexto profesional y/o académico. Por ejemplo, Routersploit es una solución de la cual ya hemos hablado en RedesZone que nos ayuda a identificar aquellos routers y/o otros dispositivos en red que cuentan con sus credenciales por defecto. Desafortunadamente, este es uno de los aliados de aquellos que realizan ataques a routers para poder alterar la configuración de la puerta de enlace, los servidores DNS, entre otras acciones maliciosas.

Discovery (descubrimiento de la red)

Después de haber ejecutado todos los procesos necesarios para ganar acceso privilegiado al sistema, se llega a una de las fases más importantes: el acceso a la estructura del sistema. Sobre todo, en el aspecto lógico. Datos sumamente provechosos como cuántos dispositivos endpoints, qué tipo de servicios están alojados en los servidores, si a su vez estos servicios están alojados en la nube o si alguno de ellos están aún on-premise (alojados físicamente). Incluso los atacantes pueden identificar si cuentas con copias de seguridad, ya sea en línea o alojados físicamente. Por tanto, también será de utilidad para ellos si es que las copias de seguridad corresponden a los servidores, tanto los alojados físicamente como los que se encuentran en la nube.

¿Por qué se interesarían en las copias de seguridad? Pues, la víctima si se percata que su copia de seguridad o si tanto su copia original como la copia de seguridad se encuentran bajo el ransomware, habría más posibilidades de que la víctima pague. Esto, por supuesto, se da a raíz de la desesperación y la urgencia por recuperarlo todo. Por otro lado, el ransomware puede llegar aun más allá. Además de apropiarse de tus archivos haciéndolos inaccesibles, si lo consiguen, pueden apropiarse de bases de datos críticas. Esto, para darles de baja entonces se facilita aún más la ejecución del ransom y como cereza de la torta, ganan control de esas bases de datos para ejecutar otros ataques si así lo desean.

Movimiento lateral y finalmente, el impacto

Se logra llegar a esta instancia gracias a protocolos como RDP (Protocolo de Escritorio Remoto). Esto está disponible en prácticamente cualquier sistema operativo Windows, sólo que no siempre se menciona. Permite conectarte de manera remota a otro ordenador Windows, siempre y cuando el otro cuente también con el RDP habilitado. Para la conexión a otro ordenador mediante este protocolo, se debe contar con una contraseña. De hecho, existen herramientas que ayudan a adivinar la contraseña en base a varios intentos hasta acertar, es como el ataque de fuerza bruta. Sin embargo, si no hay RDP habilitado no hay problema, se puede contar con otras herramientas de escritorio remoto y a partir de allí, las posibilidades son infinitas y hay varias opciones de programas a elegir.

La fase final es el impacto, es decir, la ejecución del ransomware. En dicha fase ya se depende únicamente de soluciones que tienen todo lo necesario para la creación del ransomware. Lo curioso de esto es que no hay que hacer demasiado esfuerzo en buscar, porque ni si quiera hace falta ir a la dark web para encontrar uno. Es sólo cuestión de buscar en Google y muy probablemente te encuentres con algún programa para crear ransomware. En la mayoría de los casos, se presentan como aplicaciones de pago. Sin embargo, el dinero no acostumbra a representar un problema para los cibercriminales y pagarán por ello. Incluso si no se cuenta con demasiados recursos, los costes son relativamente accesibles.

Recordemos que el método de pago de ransom más popular es la criptomoneda Bitcoin. A pesar de que su valor es bastante volátil y el tiempo se ha encargado de demostrarlo, es la criptomoneda más valiosa por unidad. De acuerdo al ransomware, el pago en Bitcoins puede llegar muy fácilmente a los miles de dólares. Haciendo la suma por cada ordenador víctima, ya se podría llegar a los millones de dólares por un sólo ataque ejecutado.

Errores frecuentes que nos hacen víctimas del ransomware

No hay duda de que todos los ataques informáticos se pueden evitar fácilmente si se toman algunas medidas de seguridad. De todas formas, y a pesar de que sabemos que aplicar varias de ellas no nos quitará demasiado tiempo, no lo hacemos. Otra razón por la cual no damos importancia a la seguridad y privacidad de nuestros datos, es porque no pensamos en que podríamos ser víctima de un ataque así, hasta que nos sucede.

Sophos Labs nos lista cinco errores y a su vez, cinco medidas esenciales para evitar caer en este tipo de eventualidades.

Proteger el acceso a los sistemas

Más arriba habíamos comentado que servicios como los del protocolo RDP, son puentes muy accesibles para tener control de otros ordenadores Windows que contengan el protocolo habilitado. Aún si no contasen con ello, pueden valerse de herramientas incluso gratuitas y fáciles de usar para apropiarse especialmente de aquellos ordenadores que pueden escalar nuestros privilegios de acceso. Un consejo rápido pero efectivo es escanear las redes para saber cuál es nuestro status desde la salida a Internet. Esto nos ayudará a identificar qué servicios mediante qué puertos tenemos habilitado, de manera a poder cerrar aquellos que no son estrictamente necesarios. Una forma de hacerlo rápidamente es mediante el buscador Shodan el cual es de uso gratuito y sólo necesitas crear una cuenta para poder acceder a todas las prestaciones.

Elegir contraseñas adecuadas y métodos de autenticación adicionales

Por el lado empresarial, si eres un administrador de sistemas y redes, debes garantizar que los usuarios se valgan de contraseñas seguras para el acceso a sus recursos. Esto es especialmente importante si es que una buena parte o toda la fuerza laboral se encuentra trabajando desde casa. Otro aspecto determinante es que muchas de las aplicaciones y recursos son accesibles mediante accesos simplificados como SSO. Este último no requiere teclear la contraseña en todo momento, y tampoco necesita que crees una contraseña para cada cosa. He ahí uno de los riesgos principales, si un atacante consigue tus credenciales, muy probablemente tenga acceso a todos tus recursos y eso será un gran problema.

Por el lado de los usuarios finales, nuestro día a día y sobre todo en el móvil, está minado de aplicaciones. Muchas de ellas contienen información sensible como el de los servicios bancarios, financieros, ubicación (Google Maps, por ejemplo) y correo electrónico. Es necesario contar con métodos de autenticación adicionales como el MFA que hace que cada vez que inicies sesión ingreses un código que solamente es válido para esa sesión, más abajo te dejamos una recomendación: Google Authenticator para Android (gratis) y para iOS (gratis)

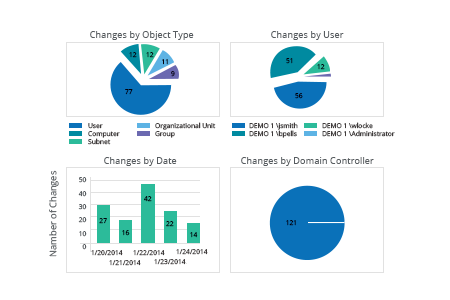

Prestar atención a los logs de sistema

Si sabemos leer e interpretar a los logs, ya mucho habremos hecho a favor de la seguridad de nuestros sistemas y redes. Es importante saber hacerlo a razón de que los cibercriminales acostumbran a tomarse su tiempo para ejecutar los ataques. Evidencia de todo esto es justamente todas las fases que acostumbra a tener un eficaz ataque de ransomware. Existen ocasiones en que se manifiestan «sin previo aviso» pero, si nos tomamos el tiempo de analizar los logs, podríamos encontrarnos con varias sorpresas.

No ignorar ninguna de las alertas

No basta con implementar sistemas de tipo SIEM, por ejemplo, que nos ayuden a gestionar los distintos eventos que comprometerían la seguridad de nuestros sistemas. También debemos tener ojo permanente a qué tipo de alarmas se disparan, con qué frecuencia, a qué eventos se refieren y por supuesto, analizarlos con el objetivo principal de conocer la causa raíz del potencial agujero de seguridad. Muchas veces, como administrador de sistemas, redes o seguridad informática, estamos con tantos correos de alertas, reportes o lo que sea, que terminamos ignorando algunas o varias de ellas. No conviene ignorar nada pues, eso podría ser el puente para un potencial ataque ransomware que incluso podría comprometer la operación de la organización para la cual trabajas.

Si no estamos en un entorno así, igualmente debemos percatarnos de las potenciales alertas. Evita abrir correos electrónicos sospechosos, especialmente el contenido de ellos. El ransomware acostumbra a estar embebido en archivos adjuntos, los cuales causan curiosidad a la mayoría que los recibe…aunque no haya esperado recibir ese correo. Es sólo cuestión de abrir el adjunto para que en pocos segundos, tus archivos estén indisponibles por el ransom.

Mantener el software actualizado

Esto se aplica tanto al software empresarial como para el de uso individual, el software actualizado es uno de los escudos de protección más eficaces contra los principales ataques informáticos. Así también, de acuerdo al software en cuestión, éste puede protegerte ante amenazas y/o vulnerabilidades de día cero, los cuales podrían desembocar en otros ataques aún más severos. En muchos casos, sólo toma unos minutos, entonces debes actualizar el software que utilizas siempre que exista una mejora o parche de seguridad disponible.

Fuente obtenida de: https://www.redeszone.net/tutoriales/seguridad/ataques-ransomware-como-son-herramientas/