Los firewalls o también conocidos como cortafuegos, son un elemento fundamental en la seguridad perimetral de cualquier hogar o empresa. Los routers domésticos que todos tenemos en casa disponen de un firewall para permitir o denegar las conexiones desde el exterior, con el objetivo de protegernos frente a posibles ataques que nos realicen, también ocurre lo mismo en las empresas, se usan este tipo de tecnología para permitir o bloquear el acceso entre dos o más redes. Hoy en RedesZone os vamos a explicar los tipos de cortafuegos que existen y cuáles son sus puntos fuertes y puntos débiles.

¿Qué es un firewall y para qué sirve?

Un firewall, o también conocido como cortafuegos, es un sistema hardware y/o software que se encarga de monitorizar todas las conexiones entrantes y salientes de diferentes redes, con el objetivo de permitir o denegar el tráfico entre las diferentes redes. Un firewall se puede instalar en un ordenador o host final, pero también en un router que incorpora un cortafuegos, e incluso uno dedicado para controlar todas las conexiones entre diferentes redes.

Cuando instalamos un firewall en un ordenador o host final, nos permitirá bloquear o permitir el tráfico de datos a nivel de IP, esto significa que podremos permitir o bloquear las conexiones que nosotros deseemos, y solamente se verá afectado nuestro equipo en concreto, y no el resto de equipos de la red local. Cuando tenemos el cortafuegos en el router, o directamente tenemos un cortafuegos dedicado, entonces podremos permitir o bloquear el tráfico de red de todos los dispositivos de la red local, ya sea doméstica o profesional.

El objetivo de un cortafuegos es permitir o bloquear intentos de conexión, evitar que usuarios no autorizados puedan enviarnos diferentes tipos de paquete, también podemos visualizar y bloquear cualquier tráfico que realicen las aplicaciones instaladas en nuestro equipo, además, también podríamos configurar un sistema de detección y prevención de intrusiones, con el objetivo de aumentar sus funcionalidades.

Hoy en día existen firewalls tanto por software como también por hardware, lógicamente los firewalls por hardware incluyen un sistema operativo con todas las funcionalidades necesarias para evaluar el tráfico de red a permitir o bloquear. Sin embargo, existen diferentes tipos de firewall dependiendo de cómo los configuremos y qué características tienen, a continuación, os vamos a explicar en detalle los diferentes tipos que existen hoy en día.

Tipos de cortafuegos

Actualmente disponemos de diferentes tipos, tanto para el sistema operativo Windows como también otros softwares específicamente orientados a cortafuegos. Saber la diferencia entre los diferentes tipos es muy importante para elegir el que a nosotros nos interese.

Stateless Firewall o Cortafuegos sin estado

Este tipo de cortafuegos es el más básico que existe, se le conoce como «cortafuegos sin estado» o «cortafuegos con filtrado de paquetes». Este es el tipo es el más antiguo y simple que tenemos, este tipo de cortafuegos suele instalarse dentro del perímetro de la red, no enruta ningún tipo de paquete ni tampoco sabe si las diferentes conexiones que se permiten se han establecido o no. Este tipo de cortafuegos funciona en base a unas reglas básicas predefinidas, donde debemos aceptar o denegar los diferentes paquetes, pero nunca controlando si la conexión se ha establecido, si está relacionada con otros puertos como ocurre con el protocolo FTP pasivo, ni tampoco si la conexión es inválida.

Ventajas

- No cuesta mucho dinero realizar un mantenimiento.

- Fácil de configurar en redes pequeñas, siempre que se tengan unos conocimientos de redes básicos.

- El procesado de los paquetes es muy rápido, simplemente controla las cabeceras donde está la IP de origen destino, y también los puertos TCP o UDP entre otros protocolos.

- Un solo equipo puede encargarse de filtrar todo el tráfico de una red.

Desventajas

- Si la red es mediana o grande, es posible que sea complicado configurarlo y mantenerlo.

- No controla las conexiones establecidas, relacionadas o inválidas.

- Si se realizan ataques a nivel de aplicación no es capaz de detectarlo y mitigarlo.

- No tiene protección contra todos los ataques a las redes de datos que existen.

Si quieres tener una buena seguridad y prevenir intrusiones, nuestra recomendación es que no uses este tipo, sin que uses el SPI (Stateful Packet Inspection).

Stateful Packet Inspection

Este tipo de cortafuegos es más avanzado que el anterior, a este tipo se le conoce como «con estado», y es que es capaz de saber si una conexión se ha establecido, es relacionada e incluso inválida. Este tipo es lo mínimo que deberíamos tener para estar bastante protegidos frente a amenazas externas. Gracias a que es un firewall con estado, es capaz de supervisar la conexión activa, realizar un seguimiento e incluso limitar el número de conexiones simultáneas en un determinado equipo para protegerlo frente a ataques DoS. Otras características muy importantes son que es capaz de evitar que el tráfico malicioso obtenga acceso a la red interna, ya que puede monitorizar en tiempo real las conexiones e incluso detectar intentos de acceso no autorizados.

Ventajas

- Nos protege mucho mejor que uno sin estado o stateless.

- Es capaz de monitorizar y supervisar las conexiones entrantes y salientes.

- Sabe si una conexión se ha establecido, e incluso cuántas conexiones hay concurrentes.

- Permite registrar todo el tráfico de forma eficiente y rápida.

Desventajas

- Es más complicado de configurar que un stateless.

- No protege frente a ataques de nivel de aplicación.

- Algunos protocolos no tienen información de estado, como UDP, por lo que no es capaz de verificar si estas conexiones se han establecido.

- Consume más recursos del equipo al tener que guardar el estado de todas las conexiones.

Este tipo de cortafuegos es el que se suele utilizar cuando usamos un hardware dedicado, un servidor Linux y otros dispositivos. Siempre es recomendable usar este en lugar del anterior.

Application-Level Gateway Firewall

Un firewall de nivel de aplicación (ALG) es una especie de proxy que nos proporciona seguridad en las aplicaciones, el objetivo de este tipo de cortafuegos es filtrar el tráfico entrante en base a unas determinadas reglas. No todas las aplicaciones que usamos habitualmente son soportadas por ALG, por ejemplo, FTP, SIP, varios protocolos de VPN, RSTP y protocolo de BitTorrent sí lo soportan. La forma de funcionamiento de ALG es la siguiente:

- Cuando un cliente quiere conectarse a una aplicación remota, el cliente se conecta realmente al servidor proxy, nunca directamente a la aplicación final.

- El servidor proxy se encargará de conectarse con la aplicación, será la que establezca la comunicación con el servidor principal.

- Habrá comunicación entre cliente y servidor principal, pero siempre pasando por el proxy.

A continuación, podéis ver las ventajas y desventajas:

Ventajas

- El registro de todo el tráfico se hace sencillo, ya que todo pasa por el proxy.

- Fácil de configurar en determinados casos, ya que solemos tener interfaz gráfica de usuario.

- No se permite conexión directa desde fuera de la red local, mejora la seguridad.

Desventajas

- No soporta todas las aplicaciones que existen.

- El rendimiento se puede ver afectado por el uso de un proxy en medio.

Este tipo ALG lo tenemos disponible en la mayoría de routers domésticos, y, por supuesto, también en los profesionales.

Next-Generation Firewall

Los Next-Generation Firewall o también conocidos como NG-Firewall son unos cortafuegos muy avanzados tecnológicamente. Disponen las tecnologías de Stateful Packet Inspection, además, realizan una inspección profunda de todos los paquetes que va más allá de mirar la cabecera del paquete IP, TCP o UDP entre otros protocolos, es capaz de ver la carga útil que se envía con el objetivo de protegernos frente a ataques más sofisticados. Este tipo de cortafuegos ofrecen inspección a nivel de aplicación, por lo que llegamos hasta la capa 7 del modelo OSI.

Aunque en general ofrece los mismos beneficios que un cortafuegos SPI, son más avanzados al permitir aplicar políticas de filtrado de paquetes dinámico y estático, junto con soporte avanzado de VPN con el objetivo de proteger todas las conexiones entrantes y salientes de la red. Los NGFW son los más usados en medianas y grandes empresas para proteger todas las comunicaciones.

Ventajas

- Son los más seguros.

- Registro muy detallado de todo lo que ocurre.

- Soporta inspección profunda de paquetes, incluyendo a nivel L7 de OSI para tener una protección perfecta.

Desventajas

- Es muy caro, tanto el hardware como la licencia del software y el mantenimiento.

- Necesita más recursos hardware que uno tradicional.

- Para limitar los falsos negativos o positivos es necesario un tiempo de entrenamiento para ajustarlo correctamente.

Este tipo son los más recomendables de usar en el ámbito empresarial, ya que incorpora lo mejor del SPI y del ALG, ya que soporta absolutamente todo además de añadir características adicionales con el objetivo de proteger la red.

Conclusiones

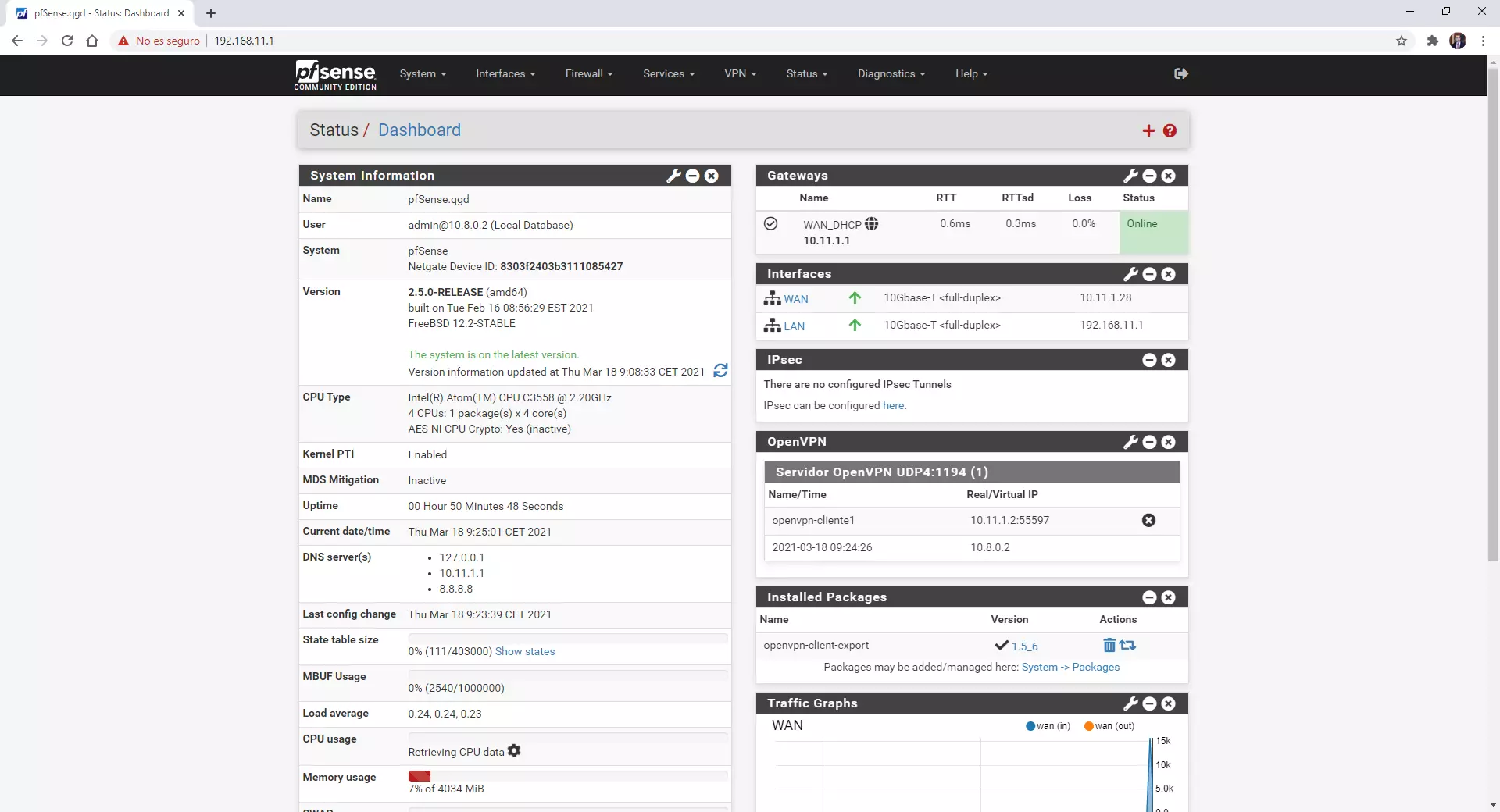

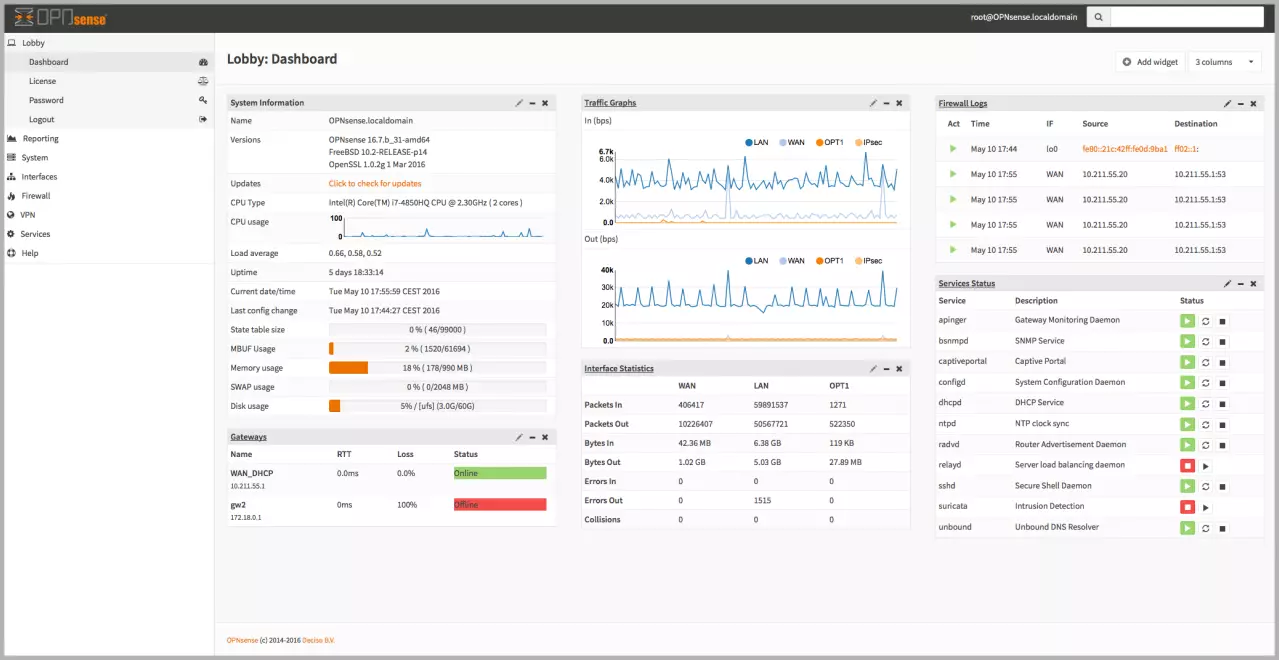

Tener un firewall en nuestro ordenador es algo muy básico e incluso el propio sistema operativo Windows o Linux incorpora. En entornos domésticos con routers WiFi, lo tenemos integrado en el propio equipo, siendo iptables el más utilizado ya que el firmware de todos los routers está basado en Linux, por lo que lleva este tipo de cortafuegos de tipo SPI (Stateful Packet Inspection). Si estamos en un entornos algo más avanzado y queremos proteger todo a nivel de red, tener un cortafuegos por hardware como los appliances de Netgate con pfSense o similares plataformas es algo muy recomendable, sobre todo porque incorporan funcionalidades adicionales como IDS y IPS, además de poder instalar y configurar servidores VPN de forma fácil y rápida.

Cualquier equipo o red local debe tener un mínimo un cortafuegos SPI, por supuesto, las medianas y grandes empresas utilizan siempre NGFW que son mucho más avanzados y nos permiten una mayor capacidad de detección de ataques e incluso es capaz de mitigar el malware, ya que se encargan de realizar una inspección profunda de paquetes a nivel L7, con el objetivo de proteger todos los equipos de la red local profesional.

Fuente obtenida de: https://www.redeszone.net/tutoriales/seguridad/tipos-firewall-cortafuegos-diferencias/