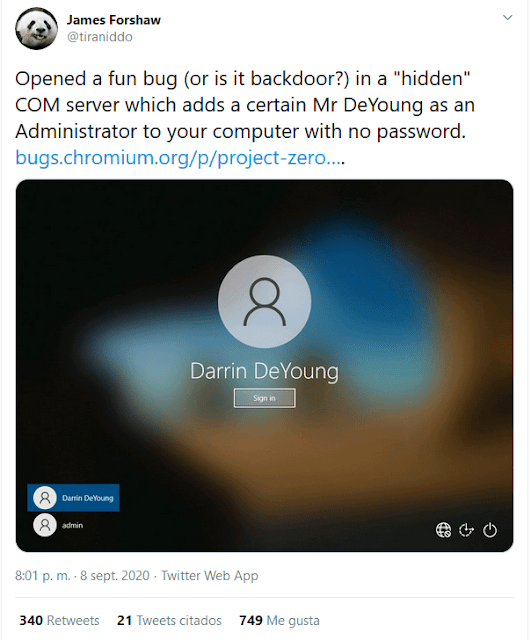

Hace un par de días, el 8 de septiembre, James Forshaw (más conocido como @Tiraniddo) publicaba en su Twitter una nueva escalada de privilegios (EoP) que había encontrado en varias versiones de Windows 10 (1909 y 2004).

En este caso (sin entrar en mucho detalle técnico, que para algo ya lo ha explicado él en el reporte de Project-Zero), debido a una mala configuración (o a una funcionalidad), un usuario sin privilegios puede habilitar el usuario de demo del sistema operativo (usuario administrador) y acceder como este sin contraseña. En resumen, un escalado de privilegios con un simple doble click.

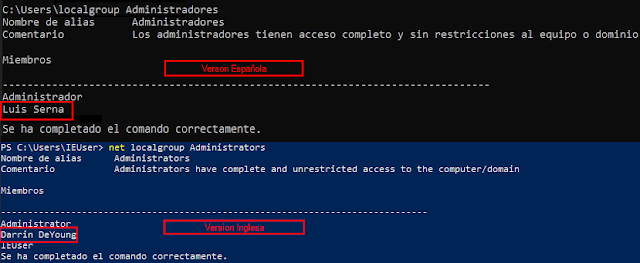

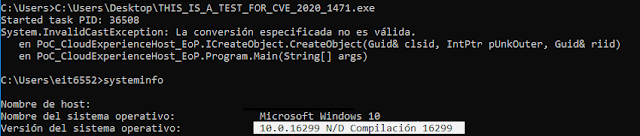

Para demostrar que esto es cierto, el propio James facilita en el reporte una prueba de concepto que basta compilar en Visual Studio para crear el ejecutable. En nuestro caso, la hemos probado tanto en un Windows 1909 versión española como en un Windows 1909 versión inglesa y.. ¡funciona!

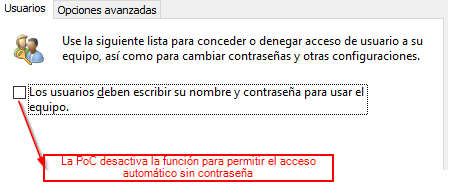

En ambos casos, añade el usuario de demo como administrador local y deshabilita la opción de forzar al usuario a introducir la contraseña al iniciar sesión (así, se inicia sesión automáticamente como Darrin DeYoung o Luis Serna, según que versión tengas).

Como es obvio, esta vulnerabilidad ya ha sido corregida por Microsoft y publicada en el parche de septiembre (KB4571756), por lo que… ¡corred a actualizar!

PD: Si la versión de Windows no es vulnerable, se mostrará el siguiente texto por consola.

Happy Patching!

Otros artículos relacionados

Fuente obtenida de: https://www.flu-project.com/2020/09/CVE-2020-1471.html