Muy buenas!

Después de un par de semanas con el revuelo del PrintNightmare (para los despistados, una vulnerabilidad que permitía ejecutar comandos como SYSTEM en Windows) este lunes nos fuimos a la cama viendo como el bueno de Benjamin Delpy (Kiwi o «el tío de Mimikatz» para los amigos) comunicaba una nueva vulnerabilidad grave que afecta a los sistemas Windows modernos: 10, Server e, incluso, el flamante nuevo Windows 11.

Tal vez a alguno le chirríe esto último: ¿autenticarte con el hash?¿Directamente, sin saber la contraseña? Sí, esto es lo que se denomina «pass-the-hash» y, aunque no tenga sentido ninguno… es algo antiguo, ampliamente conocido y que Microsoft, de momento, no va a cambiar ¯\_(ツ)_/¯

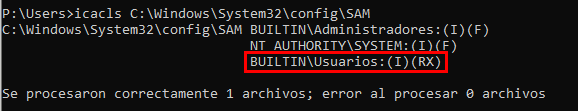

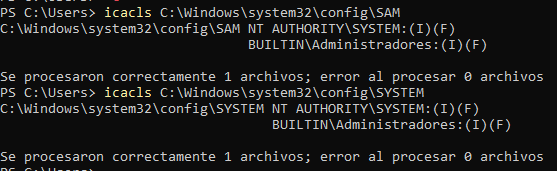

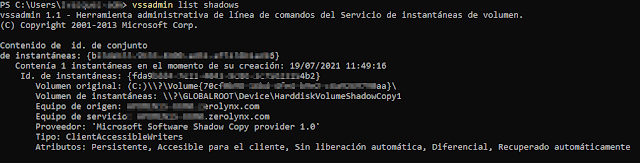

Volviendo a la vulnerabilidad, cualquier usuario tiene acceso de lectura a estos ficheros… pero no es tan trivial leerlos, porque están bloqueados por el Sistema Operativo. Sin embargo, aquí llega el segundo problema de esta vulnerabilidad: las Shadow Copies. Sin entrar en mucho detalle, esto es un servicio de Windows que crea instantáneas del equipo para recuperar en caso de desastre (los famosos puntos de restauración). El problema aquí es que la copia de seguridad de los ficheros SAM y SYSTEM sí puede ser leída con total normalidad y mantiene los ACL de los originales, lo que permite que cualquier usuario obtenga dichos ficheros de una forma totalmente trivial.

Para ver la criticidad de esta vulnerabilidad, en el siguiente vídeo de Kiwi podemos ver cómo la explota, cambiando la contraseña al usuario administrador local de la máquina aprovechando que puede leer la SAM y SYSTEM de la Shadow Copy sin tener privilegios de ningún tipo.

¿Y ahora qué?

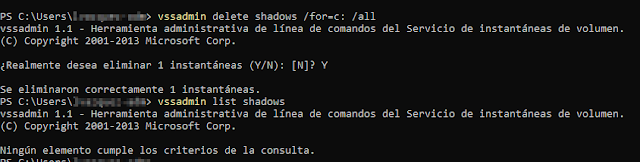

Vale, llegados a este punto, la vulnerabilidad ha desaparecido… pero recordemos que lo más seguro es que tengamos una shadow copy con los ficheros SAM y SYSTEM del pasado, aún vulnerables.

Para confirmar que las shadow copies existen, usaremos el comando vssadmin list shadows (como administrador).

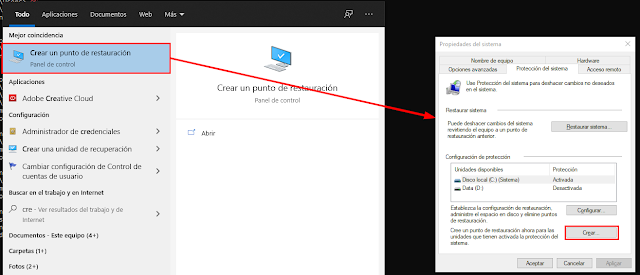

Una vez hayamos borrado las shadow copies y arreglado las ACL de los ficheros SAM y SYSTEM, podremos volver a respirar tranquilos (y esperemos que durante cierto tiempo). Finalmente, podremos esperar a que se cree una nueva shadow copy o forzar su creación de forma manual a través de la herramienta de creación de puntos de restauración.

Saludos!!

Otros artículos relacionados

Fuente obtenida de: https://www.flu-project.com/2021/07/cve-2021-36934-microsoft-no-gana-para.html