Poco a poco, las arquitecturas de redes y sus modelos de gestión tradicionales van quedando atrás. Esta guía te mostrará lo esencial respecto a la microsegmentación y cómo esta se adapta a estas nuevas arquitecturas de red que trabajan con múltiples servicios en la nube y virtualización. Un mucho más alto nivel de seguridad es una de sus características más destacadas.

¿Qué es la microsegmentación?

Es un tipo de segmentación de red que está orientado específicamente a tratar problemas críticos, aquellos que tienen que ver con la protección de redes. El objetivo principal es reducir los riesgos de ataques y adaptar las medidas de seguridad a las demandas de utilización. La microsegmentación es un enfoque moderno para proporcionar a las redes una mayor seguridad, muy acorde a los entornos dinámicos de las Tecnologías de la Información.

La seguridad de las redes ya ha dejado de ser una materia opcional en cuanto a su gestión, este modelo de segmentación es una manera más práctica y sencilla de comenzar a adoptar el modelo Zero-Trust en las redes. Recordemos que ésto último consiste en aplicar todos los controles de acceso, autenticación y más, a todos los usuarios por igual, sin distinción de roles y funciones dentro de una organización.

Cómo funciona

La microsegmentación aplica a cada miembro una política única y centralizada de la red. Lo cual permite una implementación de políticas de red que va más allá del lugar en donde se encuentran las personas. Es decir, ya no depende de dónde se encuentra conectado el usuario. Ahora, depende si el usuario está efectivamente conectado. Esta forma de aplicar las políticas de la red es necesaria debido a que los servicios en la nube se adoptan cada vez más, y estos, por supuesto, van mucho más allá del perímetro que abarca una determinada red.

Aunque sea lo aparente, la microsegmentación está orientada a los usuarios finales. Especialmente por el hecho de que gran parte de los eventos que atentan la seguridad de la red, se originan en los dispositivos de dichos usuarios finales. Es decir, esta forma de gestionar las redes no se cierra a las enormes infraestructuras corporativas como los centros de datos.

Tipos de microsegmentación

Host-agent

Esto está centrado en los usuarios finales. Todos los datos que viajan a través de la red pasan por un dispositivo que actúa como gestor central. Una de las principales ventajas es el evitar tener que descubrir y descifrar algoritmos y/o protocolos de cifrado con los que cuenta el tráfico. Sin embargo, para que esta estrategia de microsegmentación funcione en su máximo potencial, el software especializado debe ser instalado en todos los hosts de la red. Así también, es importante saber que mediante el tipo Host-agent será posible prevenir eventos de seguridad en la red incluso antes de que un host ingrese a la propia red.

Basado en Hipervisores

¿Qué es un Hipervisor? Es el núcleo de muchas tecnologías de virtualización de hardware. Estos se encargan de desplegar y gestionar el sistema operativo invitado, es decir, virtualizado. La ventaja de implementar la microsegmentación con hipervisores es que se pueden utilizar firewalls ya implementados, además de migrar las actuales políticas de red a los mismos hipervisores u otros, dependiendo de cómo la actividad de la red va migrando a este modelo de gestión.

Sin embargo, dicho modelo no es el más recomendable. Porque no funciona del todo en entornos de la nube, contenedores o hipervisores de tipo bare-metal (aquellos que se instalan en el propio hardware ordenador y a partir de allí, se lleva a cabo la virtualización).

También podemos citar a otro modelo que se considera como una extensión de la gestión de redes tradicional. La cual, por ejemplo, incluye a la segmentación basado en Listas de Control de Acceso y otros métodos. De acuerdo a los expertos, este es el modelo más fácil de adoptar, considerando que no es un cambio «brusco» de formas de gestionar la red. Sin embargo, los problemas pueden comenzar desde el momento en que se quiera adoptar la microsegmentación a segmentos de red muy grandes. Esto es así porque al momento de gestionar y proveer soporte ante eventos, se requiere de muchos recursos económicos y personal especializado.

¿Por qué es más segura la microsegmentación?

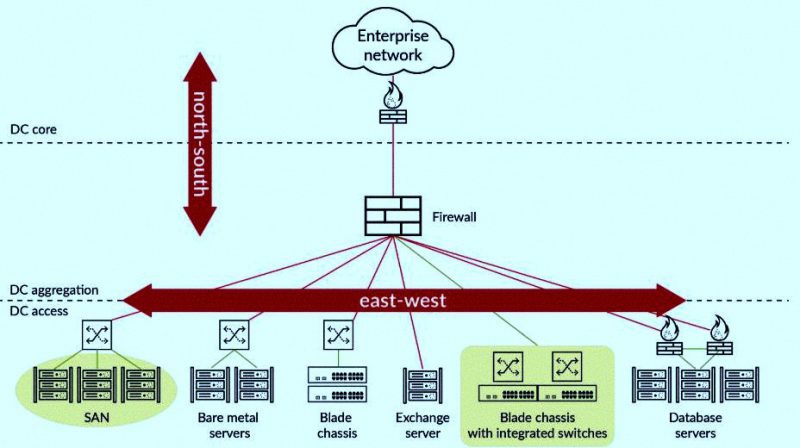

Palo Alto Networks explica la importancia de la microsegmentación en el contexto del tráfico de red «Norte-Sur» (North-South en el gráfico) y el tráfico «Este-Oeste» (East-West en el gráfico). La segmentación de red, así como la conocemos, funciona mejor cuando se trata del tráfico Norte-Sur, que implica las comunicaciones de tipo-cliente servidor a lo largo de la red. Hoy en día las arquitecturas de red en general, se han renovado gracias a los servicios en la nube y su combinación es conocida como arquitectura híbrida. Esta última cuenta con mayor tráfico de red Este-Oeste, es decir, comunicaciones de servidor a servidor.

Palo Alto Networks explica la importancia de la microsegmentación en el contexto del tráfico de red «Norte-Sur» (North-South en el gráfico) y el tráfico «Este-Oeste» (East-West en el gráfico). La segmentación de red, así como la conocemos, funciona mejor cuando se trata del tráfico Norte-Sur, que implica las comunicaciones de tipo-cliente servidor a lo largo de la red. Hoy en día las arquitecturas de red en general, se han renovado gracias a los servicios en la nube y su combinación es conocida como arquitectura híbrida. Esta última cuenta con mayor tráfico de red Este-Oeste, es decir, comunicaciones de servidor a servidor.

El gráfico que hemos compartido más arriba demuestra cómo gran parte del tráfico de red se da con el tipo Este-Oeste. Vemos servidores dedicados a Redes de Área de Almacenamiento (redes SAN) y servidor Exchange (o cualquier otro dedicado a los correos electrónicos). También podemos ver servidores dedicados a funcionar como bases de datos los cuales están cercados con firewalls.

Otro punto a favor de la microsegmentación es que el creciente uso de máquinas virtuales y otros métodos de virtualización. Recordemos que es posible que un sólo servidor puede alojar múltiples virtualizaciones, cada una con su carga de trabajo correspondiente y sus requerimientos de seguridad. Esta renovada forma de segmentar permite mejorar las medidas de seguridad a un nivel granular, es decir, de acuerdo a cada componente de la red.

Consideraciones antes de implementarlo

Existen aspectos esenciales antes de llevar a cabo una inversión para implementar la microsegmentación de redes. Se recomienda tener un control con alto nivel de detalle en relación a cuál es la arquitectura de red que se utiliza, además de cuáles son los sistemas y aplicaciones que se utilizan. Por otro lado, se debe saber de qué manera los sistemas se comunican entre sí.

Para todo esto, es necesario llevar a cabo un análisis con todas las partes involucradas. Especialmente, si hablamos de una red grande y que tiene operaciones críticas que se llevan a cabo a diario. Incluso, es posible llevar a cabo dicho análisis con soporte de el proveedor. De esta manera, será mucho más sencillo identificar los puntos en donde se instalarán los microsegmentos. Aquí, lo más importante es evitar en la medida de lo posible que no haya bajas en la funcionalidad de la red.

Fuente obtenida de: https://www.redeszone.net/tutoriales/seguridad/microsegmentacion-que-es-redes-seguras/