El MSTIC ha detectado actividades ilícitas por parte del Grupo Nobelium en contra de diferentes organizaciones y empresas tanto estadounidenses como europeas. A través de la explotación de cuentas privilegiadas de proveedores de servicios, clientes intermedios de los proveedores y otros para moverse lateralmente en entornos en la nube, se han aprovechado de las relaciones de confianza para obtener acceso a clientes posteriores y permitir mas ataques o acceder a sistemas específicos.

Este Lunes, el MSTIC (Centro de Inteligencia de Amenazas de Microsoft) detectó una actividad del conocido grupo de ciberdelincuentes NOBELIUM.

Este grupo cibercriminal fue protagonista a finales del 2020 tras infiltrase con éxito en los sistemas del Gobierno y empresas estadounidenses a través del Software SolarWinds. Además, parece ser que Nobelium está vinculado al Servicio de Espionaje de Rusia.

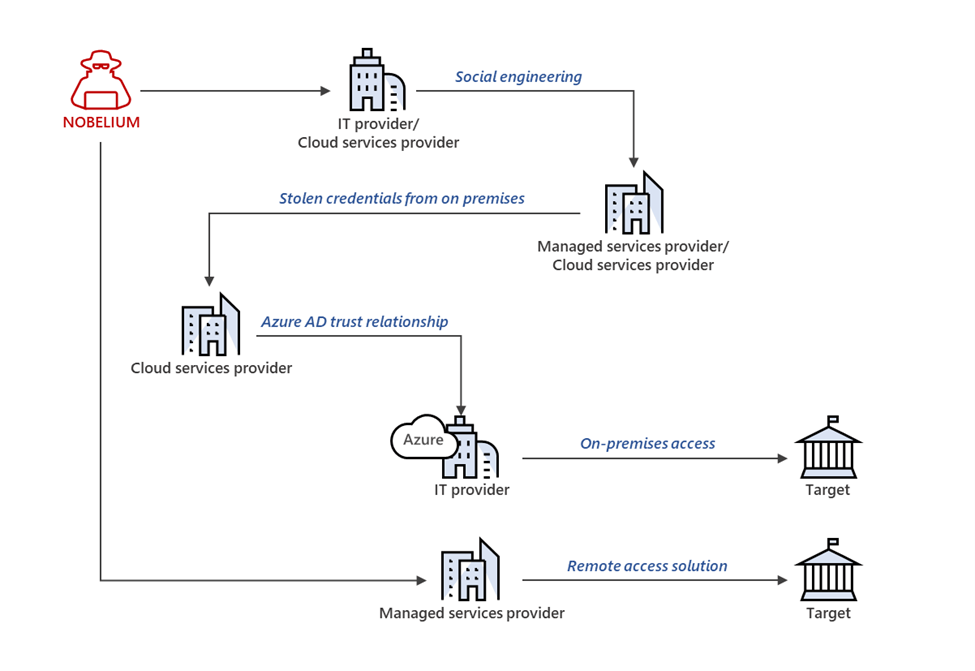

En esta ocasión, el MSTIC detectó que éstos estaban tratando de obtener acceso a clientes intermedios de múltiples proveedores de servicios en la nube (CSP), proveedores de servicios administrados (MSP) y otros servicios a los que las organizaciones les habían otorgado acceso administrativo o privilegiado. Esta actividad dirigida se ha observado tanto contra organizaciones con sede en los Estados Unidos como en toda Europa desde Mayo de 2021.

Según informan, se ha observado que NOBELIUM apunta a cuentas privilegiadas de proveedores de servicios para moverse lateralmente en entornos en la nube, aprovechando las relaciones de confianza para obtener acceso a clientes posteriores y permitir más ataques o acceder a sistemas específicos.

Cabe destacar que estos ataques no son debidos a ninguna vulnerabilidad en la seguridad del producto en sí, sino a un uso de un conjunto de herramientas diversas y dinámicas que incluyen malware muy sofisticado, ataque a la cadena de suministros, robo de tokens, abuso de APIS, Spear Phising (estafa de correo electrónico o comunicaciones dirigidas a personas, organizaciones o empresas específicas) para comprometer cuentas de usuario y “apalancar” estas.

Poniendo una vez más de manifiesto la enorme y gran necesidad de que los administradores adopten prácticas más estrictas de seguridad y tomen medidas adicionales para proteger sus entornos.

Según el análisis y la observación a la cadena de suministros, el grupo NOBELIUM está también apuntando a clientes intermedios de los proveedores de servicios y otras organizaciones,

En estas relaciones proveedor-cliente, los clientes delegan al proveedor derechos administrativos que le permite administrar a los “inquilinos” del cliente como si fueran un administrador dentro de la organización. De esta manera, estos ciberdelincuentes adquieren estos permisos, también como administradores.

Al robar credenciales y comprometer cuentas a nivel de proveedor de servicios, NOBELIUM puede aprovechar varios vectores potenciales, incluidos, entre otros, privilegios administrativos delegados (DAP), y luego aprovechar ese acceso para extender los ataques descendentes a través de canales confiables como VPN externas o soluciones únicas de proveedor-cliente que permiten el acceso a la red.

No obstante el MSTIC continúa observando, monitorizando y notificando a los clientes y socios afectados a través de su proceso de notificación de estado-nación.

Por otra parte, el Equipo de Detección y Respuesta de Microsoft (DART) y los Expertos en Amenazas de Microsoft también se han comprometido directamente con los clientes afectados para ayudar con la respuesta a incidentes e impulsar una mejor detección y orientación en torno a esta actividad.

Fuente:

https://blogs.microsoft.com/on-the-issues/2021/10/24/new-activity-from-russian-actor-nobelium/

Compártelo:

Publicaciones relacionadas

<!–

–>

Fuente obtenida de: https://unaaldia.hispasec.com/2021/10/el-grupo-ciberdelincuente-nobelium-vuelve-a-las-andadas.html