«Follina es una localidad y comune italiana de la provincia de Treviso, región de Véneto, con 3.644 habitantes. Se encuentra localizada a 60 kilómetros de distancia (37 millas) al noreste de Venecia y a 35 kilómetros al noroeste de Treviso. Situada en el corazón de las montañas Prealpi, justamente en la denominada Ruta del Vino Prosecco, Follina es una villa muy pintoresca«. Esta es la información, en concreto la recogida por Wikipedia, si realizábamos una búsqueda en Internet por dicho nombre. Y suena fenomenal.

Sin embargo, la población follinesi debe llevar una semana un tanto desconcertada, pues estos último días el nombre de su localidad ha pasado a estar en boca de todo, pero en contra de lo que ellos desearían, ni por sus vitas pintorescas ni por su tradición vinícola. La razón por la que todo el mundo habla de Follina es que este es el nombre con el que se ha identificado una vulnerabilidad que afecta a todas las versiones de Windows y que se relaciona, de manera muy directa, con Microsoft Office, pues es en combinación con dicha suite que la falla puede ser explotada.

MS Recomienda

Identificada por MITRE como CVE-2022-30190, Follina se debe a un problema en MSDT (Microsoft Windows Support Diagnostic Tool), una aplicación que forma parte del sistema operativo y que recopila información de diagnóstico para remitirla a Microsoft cuando se produce un fallo en el sistema operativo. Así, compromete a todas las aplicaciones de Office, si bien es cierto que su explotación resulta más sencilla desde Microsoft Word.

Quizá por sus siglas no te resulte demasiado familiar, pero seguro que esto cambia sustancialmente al saber que, tras MSDT, se encuentra el asistente de resolución de problemas de Windows, una función de uso muy común, y que puede ser invocada por el usuario en determinadas circunstancias (incluso a través de la línea de comando), pero que también se activa de manera automática ante fallo de Windows y de determinadas aplicaciones, como las que componen Microsoft Office.

Follina: una vulnerabilidad de largo alcance

La presencia de MSDT es tremendamente común, por lo que las listas tanto versiones de Windows como de Microsoft Office afectadas por Follina es excepcionalmente extensa. Si hablamos de la suite ofimática, son las siguientes:

- Microsoft Office 2013

- Microsoft Office 2016

- Microsoft Office 2019

- Microsoft Office 2021

- Las versiones de Office distribuidas con Office 365

Y en lo reherido a las versiones de Windows, la lista es todavía más extensa:

- Windows 7

- Windows 8

- Windows 10

- Windows 11

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

Es importante tener en cuenta, no obstante, que todos los casos de explotación in the wild de Follina detectados hasta el momento, se han dado en sistemas en los que se encontraba una combinación de ambos, es decir, una versión de Microsoft Office corriendo sobre una instalación de Windows. Así, en principio, los servidores basados en Windows Server en los que no se encuentre instalada la suite ofimática, que es lo más común (y lógico, claro) no deberían verse afectados… aunque esto tampoco es seguro, por lo que lo mejor es no confiarse y protegerse.

Y sí, la situación con Follina es bastante complicada, puesto que como ya he indicado, la vulnerabilidad no ha sido detectada por investigadores de seguridad, sino por ciberdelincuentes, de modo que lleva siendo explotada, al menos desde abril, momento en el que se subió a VirusTotal un documento que explotaba Follina. Dicho documento aprovecha la posibilidad de invocar, a través de MSDT, archivos externos, en el caso del documento subido a VirusTotal un archivo HTML alojado en un servidor web, que aprovecha el el esquema URI del protocolo propio de MSDT, ms-msdt, para descargar código arbitrario y ejecutarlo a través de PowerShell.

La raíz del problema que da lugar a Follina la encontramos en que MSDT hereda los privilegios de la aplicación desde la que es invocado, por lo que si un usuario abre un documento diseñado para explotar esta vulnerabilidad, la carga útil descargada con la misma ya contará con el nivel necesario de acceso como para llevar a cabo una gran cantidad de acciones potencialmente peligrosas.

Lo que hace todavía más peligrosa esta vulnerabilidad es que, a diferencia de otros muchos malwares dirigidos a explotar vulnerabilidades de Microsoft Office, Follina no requiere de la activación de las macros al abrir el documento comprometido. Simplemente con abrirlo, ya podrá llevar a cabo todas las acciones necesarias para llevar a cabo su ataque. En este caso, dependeremos directamente de la solución de seguridad instalada en el sistema, y de su capacidad de identificar dichas acciones maliciosas, para defendernos.

Y por complicar todavía más la situación, la difusión de la vulnerabilidad ya es global, y dado que se ha descrito su método de funcionamiento, el volumen de ataques basados en Follina se ha incrementado en órdenes de magnitud durante los últimos días, porque además la confección de un ataque, una vez conocida la naturaleza de la vulnerabilidad, resulta bastante sencilla, y las posibilidades de éxito dentro de campañas de phishing y spearphishing es bastante alta.

Esto, al menos en parte, se debe a la falsa sensación de total seguridad que experimentan muchos usuarios, que consideran que al no permitir la ejecución de macros en las aplicaciones de Office, ya están protegidos frente a cualquier amenaza en este tipo de documentos. Algo que, con Follina, queda totalmente desacreditado, y nos devuelve al estado previo, es decir, al de no abrir nunca un documento salvo que tengamos todas las garantías posibles de que es legítimo y seguro.

Esta situación es tan peligrosa que, según podemos leer en The Hacker News, ya se ha detectado al menos un intento de explotación por parte de un grupo potencialmente respaldado por algún gobierno, ya que los objetivos han sido dirigidos a a entidades gubernamentales en Europa y Estados Unidos. En los informes no se indica qué grupo ni a qué estado está asociado, pero dada la actual situación, tiene sentido relacionar estos ataques con el conflicto entre Ucrania y Rusia.

Los analistas de seguridad se muestran particularmente preocupados por Follina, y recomiendan no confiar en que solo puede ser explotada a través de Microsoft Office. Dado que MSDT forma parte de Windows, ven bastante probable que a corto y medio plazo aparezcan nuevos métodos de explotación de esta vulnerabilidad vinculados a otras aplicaciones, o incluso a funciones propias del sistema operativo. Dicho de otra manera, la peligrosidad de Follina podría incrementarse sustancialmente los próximos días y semanas.

¿Cómo defenderse de Follina?

Las malas noticias no cesan, y es que aunque podemos imaginar los equipos de desarrollo de Microsoft están corriendo contra el reloj para publicar un parche o una actualización que resuelvan el problema, a la publicación de este artículo todavía no han podido publicar nada al respecto.

Así, la única solución para evitar los riesgos de Follina en la actualidad pasa por deshabilitar el protocolo URL de MSDT, de manera que si un documento malicioso intenta obtener un recurso externo, no pueda hacerlo. Claro, el problema de esta solución es que tampoco podrán acceder a recursos externos los intentos legítimos, por lo que la funcionalidad de MSDT queda parcialmente mermada. No obstante, hasta la publicación de una actualización, o al menos de un parche, parece la medida más segura para todos aquellos usuarios que reciben y tienen que abrir documentos de manera habitual.

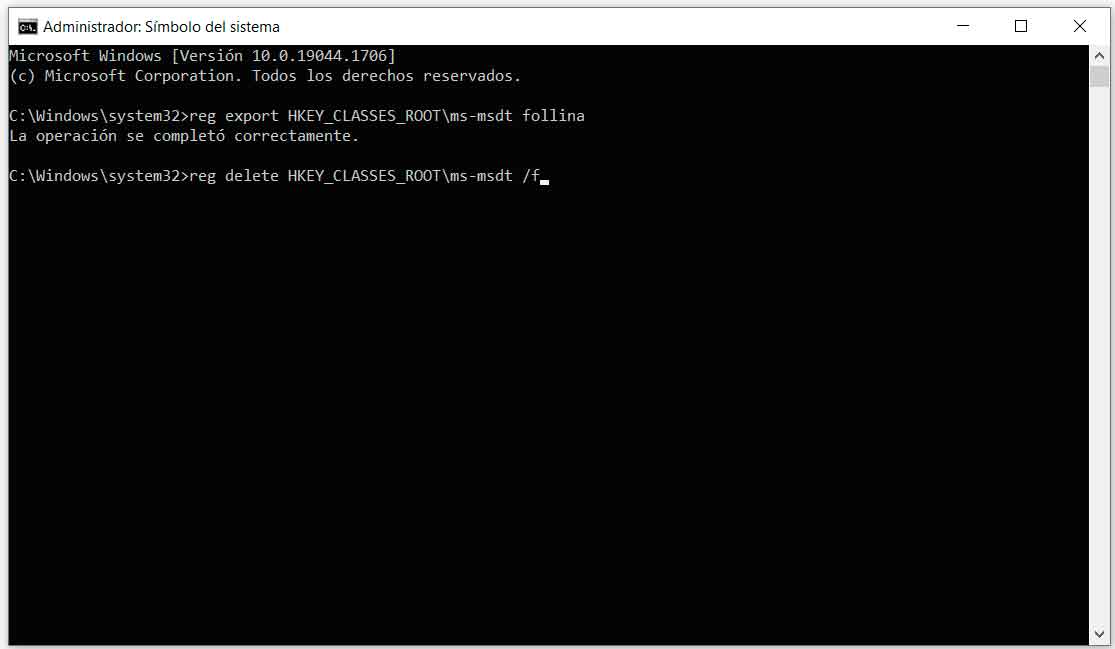

Para tal fin, tendremos que abrir una consola (línea de comando) con derechos de administración y seguir estos pasos:

- En primer lugar, realizaremos una copia de seguridad del registro, que posteriormente nos permitirá recuperar la configuración original para revertir el cambio. Para tal fin, ejecutaremos el siguiente comando: reg export HKEY_CLASSES_ROOT\ms-msdt filename donde filename es el nombre con que guardaremos la copia de seguridad.

- A continuación ya podremos deshabilitar el protocolo URL de MSDT, para lo que escribiremos el siguiente comando: reg delete HKEY_CLASSES_ROOT\ms-msdt /f

- Cuando queramos restaurar la configuración original del registro con la copia de seguridad que realizamos en el primer paso, algo que solo debemos hacer cuando MSDT ya haya sido corregido para acabar con Follina, podremos hacerlo con el comando reg import filename donde, claro, filename será el nombre que le dimos a la copia de seguridad.

Esto, claro, en lo referido a la soluciones técnicas. Pero, y esto es algo que repetimos cíclicamente, pero que con Follina gana más peso que nunca, la primera protección frente a las amenazas la encontramos en la cautela y el sentido común. Nunca debemos abrir archivos remitidos por desconocidos, y ante envíos extraños por parte de personas a las que sí que conocemos también debemos actuar con todas las reservas.

A la espera de que se descubran-detecten nuevos métodos de explotación de Follina, a día de hoy es imprescindible que la víctima abra el archivo para que se desencadene el ataque. Así, las campañas de phishing y de spearphishing son la clave para su explotación, por lo que tendremos que permanecer más atentos que nunca para identificar cualquier señal, en los emails que recibamos, que nos puedan señalar que nos encontramos frente a una impostación de este tipo.

Fuente obtenida de: https://www.muyseguridad.net/2022/06/07/follina-windows-microsoft-office/