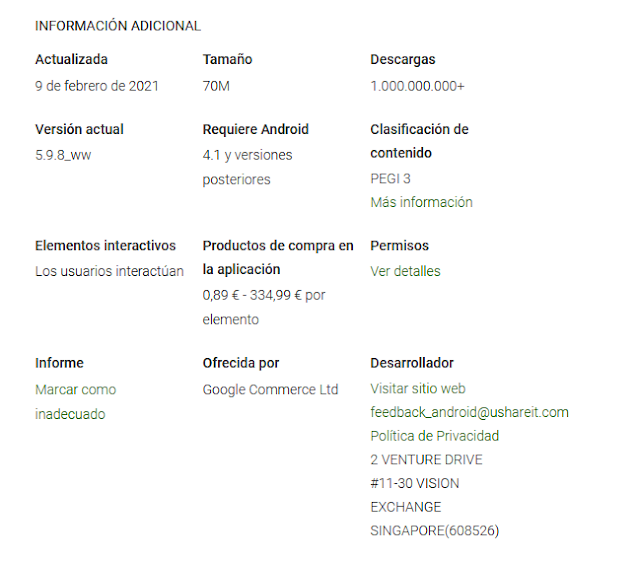

Aplicación de Android SHAREit sin parches y más de mil millones de descargas (una de las aplicaciones más descargadas en 2019) que amenaza el espionaje y el malware en tu teléfono. Los atacantes pueden aprovechar los permisos de SHAREit para ejecutar código malicioso a través de vulnerabilidades descubiertas por Trend Micro, que permanecen sin parchear tres meses después de que se informara a los fabricantes de La vulnerabilidad permiten RCE; ejecución remota de código.

Una aplicación de Android que se ha descargado más de mil millones de veces está plagada de fallos que pueden permitir a los atacantes secuestrar funciones de la aplicación o sobrescribir archivos existentes para ejecutar código malicioso, o lanzar ataques man-in-the-disk (MiTD) en los dispositivos de las personas, descubrieron los investigadores. .

¿Qué es SHAREit? Transferir & Compartir

SHAREit, el programa que realiza trasladas de archivos multiplataformas con gran velocidad

– compartir archivos de todo tipo, en cuaquier sitio, a cuaquier hora que le convenga;

– 200 veces más rápido que el Bluetooth;

– No se necesita ni USB ni datos moviles ni conectar al Internet;

– Se presta a Android, iOS(iphone/iPad), Windows Phone, Windows XP/Vista/7/8/10 y Mac OS;

– Elegido por más de 600 millones de usuarios de 200 paises;

– La APP más descargada en Google Play de 24 paises y regione.

Las fallas existen en una aplicación llamada SHAREit, que permite a los usuarios de aplicaciones de Android compartir archivos entre amigos o dispositivos. Fueron identificadas y comunicadas al fabricante de la aplicación hace tres meses por investigadores de Trend Micro. Sin embargo, las fallas permanecen sin parchear, según un informe publicado en línea el lunes. Softonic, una empresa con sede en Barcelona, España, es el desarrollador y distribuidor de la aplicación.

«Decidimos divulgar nuestra investigación tres meses después de informar esto, ya que muchos usuarios podrían verse afectados por este ataque, porque el atacante puede robar datos confidenciales y hacer cualquier cosa con el permiso de las aplicaciones», dijo Echo Duan, analista de amenazas móviles de Trend Micro. escribió en el informe. «Tampoco es fácilmente detectable».

Trend Micro también notificó a Google sobre los problemas de la aplicación, que se encuentran en varias fallas en su código que otorgan permisos a terceros con demasiada facilidad para hacerse cargo de funciones legítimas de la aplicación, sobrescribir archivos de aplicaciones existentes o incluso hacerse cargo del almacenamiento de Android compartido por múltiples aplicaciones para ejecutar código malicioso , él dijo.

«Profundizamos en el código de la aplicación y descubrimos que declara el receptor de transmisión como ‘com.lenovo.anyshare.app.DefaultReceiver‘», explicó Duan en la publicación. «Recibe la acción ‘com.ushareit.package.action.install_completed‘ y Extra Intent luego llama a la función startActivity ()».

Los investigadores crearon una prueba de concepto simple (PoC) y encontraron que «cualquier aplicación puede invocar este componente de transmisión», dijo. «Esto muestra actividades arbitrarias, incluidas las actividades de aplicaciones internas (no públicas) y externas de SHAREit».

Además, los terceros también pueden obtener acceso temporal de lectura / escritura a los datos del proveedor de contenido a través de una falla en su FileProvider, escribió Duan. “Peor aún, el desarrollador especificó una ruta raíz de área de almacenamiento amplia”, escribió. «En este caso, se puede acceder libremente a todos los archivos de la carpeta / data / data / <package>».

En la PoC de Trend Micro, los investigadores incluyeron un código que lee las cookies de WebView, que se utilizó para escribir cualquier archivo en la carpeta de datos de la aplicación SHAREit. «En otras palabras, se puede utilizar para sobrescribir archivos existentes en la aplicación SHAREit», dijo Duan sobre el ataque.

De esta manera, las aplicaciones maliciosas instaladas en un dispositivo que ejecuta SHAREit pueden hacerse cargo de la aplicación para ejecutar un código personalizado o instalar aplicaciones de terceros sin que el usuario lo sepa, encontraron los investigadores.

Amenaza móvil Man-in-the-Disk

SHAREit también es susceptible a un ataque MiTD, una variación de un ataque man-in-the-middle identificado por Check Point en 2018 que surge de la forma en que el sistema operativo Android usa dos tipos de almacenamiento: interno y externo, el último de los cuales usa una tarjeta SD extraíble y se comparte en el sistema operativo y todas las aplicaciones.

Este tipo de ataque permite que alguien intercepte y potencialmente altere los datos a medida que se mueven entre el almacenamiento externo de Android y una aplicación instalada, y es posible usando SHAREit “porque cuando un usuario descarga la aplicación en el centro de descargas, va al directorio”, Duan. escribió. «La carpeta es un directorio externo, lo que significa que cualquier aplicación puede acceder a ella con permiso de escritura de la tarjeta SD».

Los investigadores ilustraron esta acción en su POC copiando manualmente Twitter.apk en el código para reemplazarlo con un archivo falso del mismo nombre. Como resultado, apareció una ventana emergente de la aplicación de Twitter falsa en la pantalla principal de la aplicación SHAREit, escribió Duan. La reapertura de SHAREit hizo que la aplicación falsa de Twitter volviera a aparecer en la pantalla, lo que le pidió al usuario que la instalara, una acción que tuvo éxito, según la publicación.

Softonic aún no respondió a un correo electrónico de Threatpost en el que se solicitaban comentarios sobre los descubrimientos de Trend Micro, que no son la primera vez que se encuentran fallas graves en SHAREit. Hace dos años, los investigadores descubrieron dos fallas de alta gravedad en la aplicación que permitían a un atacante eludir el mecanismo de autenticación del dispositivo de la aplicación de transferencia de archivos y, en última instancia, descargar contenido y archivos arbitrarios del dispositivo de la víctima.

Duan recomendó que las personas actualicen y apliquen parches a los sistemas operativos móviles y las aplicaciones para mantener la seguridad en sus dispositivos, así como «mantenerse informados leyendo reseñas y artículos sobre las aplicaciones que descargan».

Fuentes:

https://threatpost.com/unpatched-android-app-billion-downloads-malware/163976/

https://www.trendmicro.com/en_us/research/21/b/shareit-flaw-could-lead-to-remote-code-execution.html

Fuente obtenida de: https://blog.elhacker.net/2021/02/graves-vulnerabilidades-rce-ejecucion-remota-codigo-app-shareit-softonic.html