El malware Raspberry Robin ha experimentado una evolución significativa al adquirir acceso temprano a exploits de Windows.

El gusano Raspberry Robin sigue sorprendiendo a la comunidad de ciberseguridad al utilizar dos nuevas explotaciones de tipo 1-day LPE (Local Privilege Escalation) antes de su divulgación pública, revelando su posible acceso a vendedores de exploits o la capacidad de sus autores para desarrollar estas herramientas en un corto período. Esta táctica subraya la sofisticación y evolución constante del malware para mantenerse indetectable.

Raspberry Robin, identificado por primera vez en 2021 por Red Canary, ha demostrado ser uno de los malwares más intrigantes debido a su distribución activa, sus capacidades de evasión y su papel como proveedor de acceso inicial para despliegues de malware adicionales por parte de grupos criminales. En recientes oleadas de ataques, este gusano ha incorporado métodos de comunicación y movimiento lateral modificados para evadir firmas de comportamiento basadas en su versión anterior, además de adoptar métodos de entrega novedosos que se disfrazan como componentes legítimos de Windows.

Cuando Raspberry Robin se ejecuta por primera vez en un equipo, intentará automáticamente elevar privilegios en el dispositivo mediante diversos exploits de día cero. La utilización de exploits 1-day, es decir, explotaciones de vulnerabilidades conocidas pero no parcheadas en el momento de su uso, como CVE-2023-36802, indica que Raspberry Robin tiene acceso a explotaciones avanzadas, posiblemente adquiridas a desarrolladores de exploits. Estas técnicas de escalada de privilegios apuntan a versiones específicas de Windows y son inyectadas en procesos legítimos para evitar detecciones.

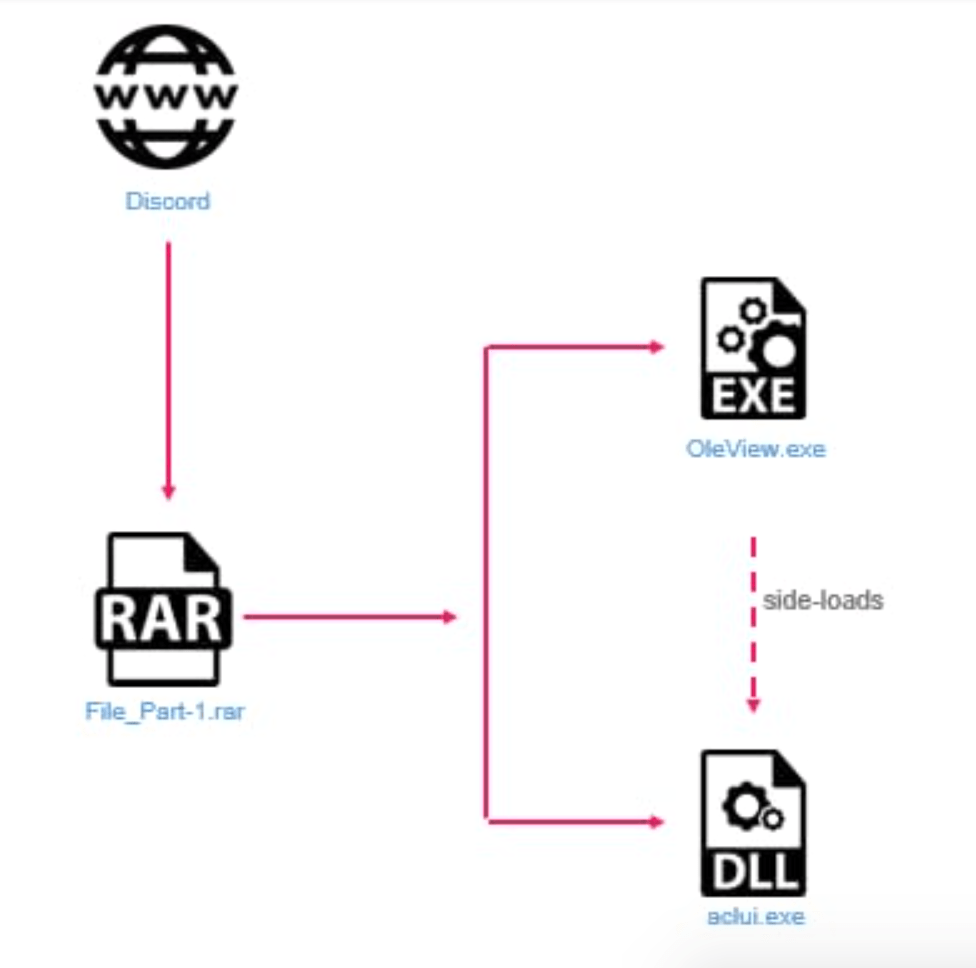

Un cambio notable en las campañas recientes es el uso de la plataforma Discord para dejar archivos de archivo maliciosos, probablemente después de enviar los enlaces por correo electrónico al objetivo. Los archivos contienen un ejecutable firmado digitalmente (OleView.exe) y un archivo DLL malicioso (aclui.dll) que se carga lateralmente en el ejecutable, activando así Raspberry Robin en el sistema.

La campaña más reciente destaca el uso de la plataforma Discord para distribuir archivos maliciosos. El uso de tales tácticas por parte de Raspberry Robin refuerza la necesidad de actualizaciones de seguridad constantes por parte de los usuarios.

Se espera que este malware continúe evolucionando añadiendo nuevos exploits, por ello, Check Point proporciona indicadores de compromiso para ayudar en la detección y mitigación.

Más información:

- https://research.checkpoint.com/2024/raspberry-robin-keeps-riding-the-wave-of-endless-1-days/

- https://research.checkpoint.com/2023/raspberry-robin-anti-evasion-how-to-exploit-analysis/

- https://nvd.nist.gov/vuln/detail/CVE-2023-36802

La entrada Gusano Raspberry Robin: Innovando en la escena de ciberseguridad se publicó primero en Una al Día.