Se ha descubierto a ciberdelincuentes utilizando un ingenioso truco para hacerse pasar por el sitio web del navegador Brave y utilizarlo en los anuncios de Google para distribuir un malware que toma el control de los navegadores y roba datos confidenciales.

¿Que es punycode? Según wikipedia, «punycode es una representación de Unicode con el subconjunto de caracteres ASCII limitado que se utiliza para los nombres de host de Internet . Con Punycode, los nombres de host que contienen caracteres Unicode se transcodifican en un subconjunto de ASCII que consta de letras, dígitos y guiones, que se denomina subconjunto de letras, dígitos y guiones (LDH). «

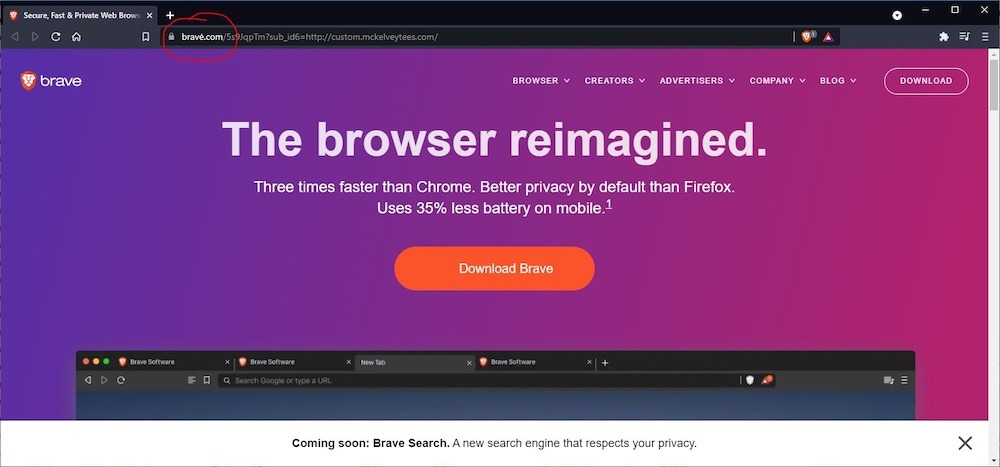

Con un certificado TLS válido, faux Bravė.com podría engañar incluso a las personas conocedoras de la seguridad.

El ataque consistió en registrar el dominio xn – brav-yva .com, una cadena codificada que se representa como bravė .com en las barras de direcciones del navegador, lo que es confusamente similar a brave .com, donde la gente descarga el navegador. brave.bravė .com (nótese el acento sobre la letra E) era casi una réplica perfecta de brave .com, con una excepción crucial: el botón «Descargar Brave» distribuía un archivo que instalaba malware

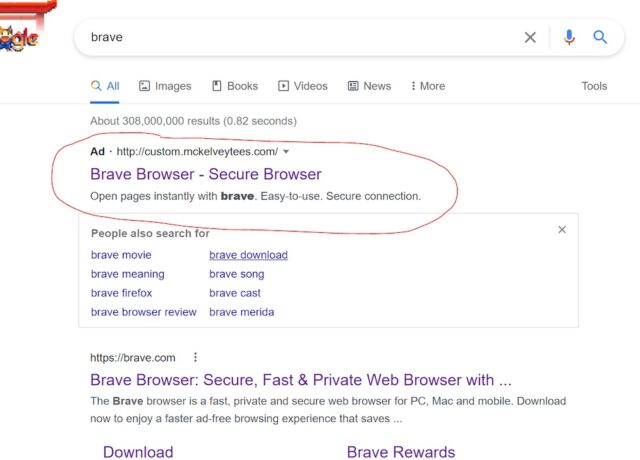

Google ads como plataforma para distribuir el a malware en segundos

Para dirigir el tráfico al sitio malicioso, los ciberdelincuentes compraron anuncios en Google que se mostraban cuando las personas buscaban cosas relacionadas con navegadores. Los anuncios parecían bastante benignos. Como muestran las imágenes a continuación, el dominio mostrado para un anuncio era mckelveytees.com, un sitio que vende ropa para profesionales.

Cuando las personas hicieron clic en uno de los anuncios, los dirigió a través de varios dominios intermediarios hasta que finalmente llegaron a bravė .com. Jonathan Sampson, un desarrollador trabajador de Brave, comunicó que el archivo disponible para descargar era una imagen ISO de 303 MB de tamaño. Dentro había un solo ejecutable.

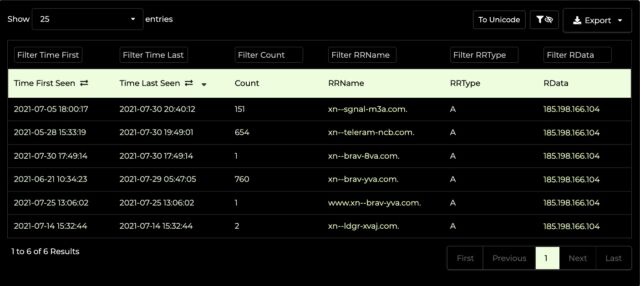

Como se muestra en esta búsqueda de DNS pasiva de DNSDB Scout publicada en la investigación de arstechnica, la dirección IP que alojaba el sitio falso de Brave ha estado alojando otros dominios de código puny sospechosos, incluidos xn--ldgr-xvaj.com, xn--sgnal-m3a.com, xn-- teleram-ncb.com y xn--brav-8va.com. Estos se traducen en lędgėr .com, sīgnal .com teleģram .com y bravę .com, respectivamente. Dominios que a veces son difícilmente distinguibles de los originales. Recordemos que estos dominios pueden mostrar legitimamente un candado verde verificando el certificado TLS. Todos los dominios se registraron a través de NameCheap.

Martijn Grooten, jefe de investigación de inteligencia de amenazas en la firma de seguridad Silent Push, investigó si el ciberdelincuente detrás de esta estafa había alojado otros sitios similares en otras IP. Usando un producto Silent Push, buscó otros dominios con punycode registrados a través de NameCheap y usando el mismo servidor web. Acertó en siete sitios adicionales que también eran sospechosos.

Los resultados de la investigación , incluido el punycode y el dominio traducido, son:

- xn – screncast-ehb.com — screēncast.com

- xn – flghtsimulator-mdc.com — flīghtsimulator.com.

- xn – brav-eva.com — bravē.com

- xn – xodus-hza.com — ēxodus.com

- xn – tradingvew-8sb.com — tradingvīew.com

- xn – torbrwser-zxb.com — torbrōwser.com

- xn – tlegram-w7a.com — tēlegram.com

Google eliminó los anuncios maliciosos una vez que Brave se comunicó con la compañía. NameCheap por su parte eliminó los dominios maliciosos.

El malware distribuido, tras ser subido a VirusTotal mostró inmediatamente que listado de motores detectaban el malware. En el momento en que Jonathan avisó, la imagen ISO tenía ocho detecciones y el EXE tenía 16.

El malware descargado variaba en función de las peticiones, siendo variantes de los conocidos ArechClient y SectopRat.

Un análisis de 2019 de la empresa de seguridad G Data descubrió que se trataba de un troyano de acceso remoto que era capaz de transmitir el escritorio actual de un usuario o crear un segundo escritorio invisible que los atacantes podrían usar para navegar por Internet. En un análisis de seguimiento publicado en febrero, G Data dijo que el malware se había actualizado para agregar nuevas funciones y capacidades, incluidas comunicaciones cifradas con servidores de control y comando controlados por atacantes. Un análisis independiente encontró que tenía «capacidades como conectarse al servidor C2, perfilar el sistema y robar el historial del navegador de navegadores como Chrome y Firefox».

Cuando ese dominio aloja una réplica exacta del sitio web falsificado, incluso las personas conscientes de la seguridad pueden ser engañadas, dada la dificultad de ver la diferencia. Inspeccionar la URL tal como aparece en la barra de direcciones es la solución más segura, existen herramientas y extensiones para evitar que el ponycode sea representrado. Este problema se agrava en dispositivos móviles, no solo por el tamaño de la letra, sino por la dificultar para evitar el representado. Los ataques que utilizan dominios basados en punycode no son nada nuevo. La suplantación de Brave.com de esta semana sugiere que no pasarán de moda en el corto plazo.

Más información:

Punycode https://en-m-wikipedia-org.translate.goog/wiki/Punycode

With help from Google, impersonated Brave.com website pushes malware https://arstechnica.com/gadgets/2021/07/with-help-from-google-impersonated-brave-com-website-pushes-malware/

Using the Silent Push app and API to find punycode domains https://www.silentpush.com/blog/using-the-silent-push-app-and-api-to-find-punycode-domains

What is Punycode? Fake domains that deceive the human eye https://www.wandera.com/punycode-attacks/

Compártelo:

Publicaciones relacionadas

<!–

–>

Fuente obtenida de: https://unaaldia.hispasec.com/2021/10/punycode-es-utilizado-en-ataques-a-traves-de-google-ads-para-distribuir-malware.html