A menudo leemos o escuchamos términos como Red, Blue, Purple, Adversarial Emulation y muchas otras de forma casi intercambiable, lo que produce confusión en la gente que se aproxima a este mundo.

Todas estas disciplinas, a menudo solapadas parcialmente entre ellas en su ámbito de aplicación, tienen su lugar en el plan de seguridad de una organización, pero conviene tener claros sus puntos fuertes y débiles para aprovechar los primeros y minimizar los segundos.

A lo largo de este artículo, o serie de ellos (a ver hasta donde me lleva la madriguera del conejo), intentaré aportar mi granito de arena en este tema haciendo una introducción al tema y detallando después con algo más de profundidad la metodología Purple Team.

Es conveniente aclarar que este artículo no pretende sentar cátedra sobre el asunto y solo tiene como objetivo hacer una exposición didáctica y lo menos árida posible.

Algunos antecedentes

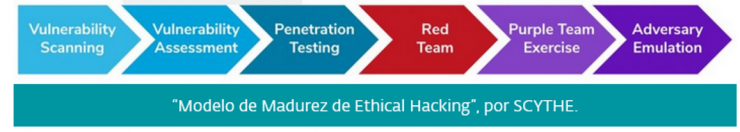

Según las organizaciones han ido madurando y la ciberseguridad va cobrando importancia, se han ido implementando diferentes metodologías y enfoques.

Hace bastantes años (y desgraciadamente también en algunas organizaciones actualmente) la ciberseguridad se reducía a medidas de hardening (bastionado), y gradualmente se empezaron a desarrollar tecnologías de detección y respuesta.

Posteriormente, el desarrollo de herramientas de escaneo y gestión de vulnerabilidades como Nessus y OpenVas puso la primera piedra en el camino de la ciberseguridad ofensiva.

Ante las evidentes carencias de las herramientas automatizadas (no se adaptan adecuadamente a los casos particulares de la infraestructura) se comenzaron crear especialistas en el área ofensiva. Había nacido el Pentesting. Los pentesters tratan de encontrar y explotar vulnerabilidades en los sistemas de las organizaciones, con el objetivo de reportar estas a la cadena de mando.

Sin embargo, estas acciones tienden a tener un alcance reducido, y en cierto modo realizan una tarea similar a un escáner de vulnerabilidades pero mucho más granular y profunda.

El Red Team es la evolución natural del pentesting (más orientado a la penetración puramente técnica), creándose equipos multidisciplinares coordinados cuyo objetivo es parecerse lo máximo posible a la forma de actuar de los atacantes (emulación vs simulación, pero eso ya es otro tema) para comprometer la seguridad de la información con un enfoque integral.

Estos equipos cuentan idealmente también con personal especializado en seguridad física e ingeniería social, para aumentar el realismo y actuar sobre la mayor superficie de ataque posible.

¿Qué problema hay con el Red Team?

A priori, una buena aplicación de la metodología Red Team, debería producir información de alto valor para el Blue Team para que este calibre y ajuste sus medios de detección y respuesta en consonancia con las deficiencias reportadas. Pero este no es necesariamente el caso.

Se experimenta en demasiadas ocasiones que la cadena de mando del Red Team inculca como objetivo a cumplir a sus operadores la explotación o compromiso de la mayor cantidad posible de sistemas, lo cual no es per se incorrecto, si no fuera por la cantidad de incentivos perversos que genera.

Por un lado, un analista que encuentre una brecha en un sistema está incentivado en ciertos casos a no dar suficientes detalles sobre la explotación con el objetivo de volver a encontrarla en la próxima auditoría y así capitalizar repetidamente esa brecha.

Por otra parte, el aislamiento del Blue Team puede llevar a concentrar esfuerzos excesivos en la prevención, detección y respuesta para amenazas que, por las condiciones particulares de la organización y de los adversarios que la tienen como objetivo, no supondrían un gran impacto sobre la protección del negocio

En este sentido, una deficiencia importante que puede tener un Blue Team es la implantación de medidas que no son realmente efectivas ni están adaptadas a las TTP de nuestros adversarios más probables.

Por último, otra deficiencia menos perversa de segregar al Red Team y al Blue Team es que tras un ejercicio, se desarrollarán medidas de contención, detección y respuesta que no volverán a ser testeadas hasta que se repita el ejercicio, lo que en numerosas ocasiones puede suponer meses.

Entonces, ¿qué es lo siguiente?

Lo siguiente es el Purple Team, aunque hay mucha confusión en torno a este término y no por falta de razón. El nombre podría llevar a pensar que se trata de un equipo de personas que llevan a cabo tanto tareas ofensivas como defensivas. Pero no es así.

Purple Team es un término con cierto marketing detrás, que se refiere más a una actitud (una predisposición, si lo queremos) y a una metodología encaminada a la coordinación de las tareas ofensivas y defensivas de una forma más eficaz posible, con el fin de minimizar las desventajas expuestas en el apartado anterior.

Durante el desarrollo de las actividades coordinadas, los equipos ofensivos y defensivos trabajan de manera interdependiente. De esta forma, el Red Team recoge información para enfocar sus operaciones sobre los activos más sensibles, y el Blue Team recibe información constante de las actividades ofensivas.

Esto permite al Blue Team comprobar la efectividad de los controles de seguridad, casos de uso, o reglas de detección, pudiendo hacer ajustes sobre la marcha, para volver a ser puestos a prueba a continuación en una suerte de testeo continuo, hasta que los controles se demuestren eficaces a lo largo de toda la Kill Chain de la amenaza.

Por lo tanto, lo importante no es el nombre que se le ponga, sino la actitud con la que se afrontan la seguridad y las sinergias Red-Blue en una organización.

¿Esto cómo se lleva a la práctica?

Antes de que se le pusiera un nombre elegante, muchas organizaciones ya aplicaban esta filosofía, pero ha sido en los últimos años en los que se han ido desarrollando estándares metodológicos que facilitan la tarea de organizaciones que empiecen a plantearse una creación o modificación de una política de seguridad.

En función del nivel de madurez de la organización, la filosofía Purple Team puede materializarse de muchas formas, desde ejercicios esporádicos hasta un programa de auditoría continua, retroalimentado con nueva inteligencia de amenazas y lecciones aprendidas.

Desarrollo de la metodología

Una vez que han quedado claros los conceptos base, es el momento de concretar esta metodología y llevarla a la práctica en unos pasos concretos y replicables.

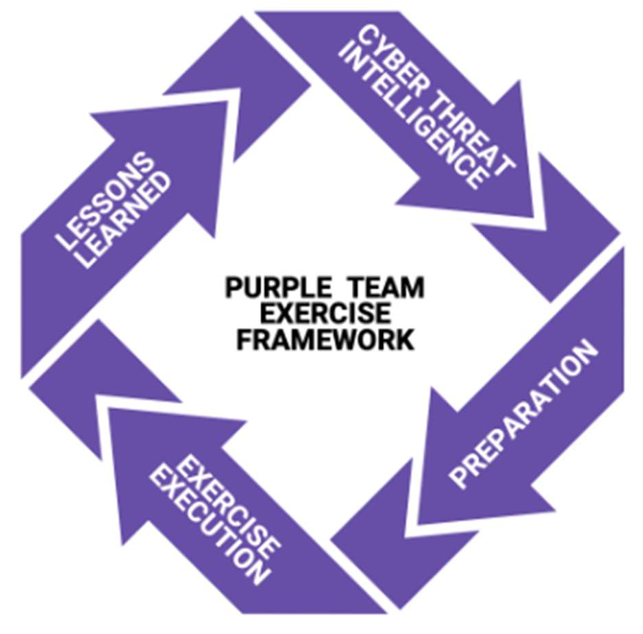

Una de las organizaciones que más know-how tienen en este ámbito es Scythe, quien ha puesto a disposición este documento en el que se detalla la metodología que ellos proponen (Purple Team Exercise Framework), aunque ha de tenerse en cuenta que está íntimamente ligado con toda la doctrina y herramientas de MITRE.

De aquí en adelante se expondrán cada uno de los pasos que Scythe propone, aunque hoy cubriremos solo el primero.

- Definición de roles y responsabilidades

- CTI

- Preparación

- Ejecución

- Lecciones aprendidas

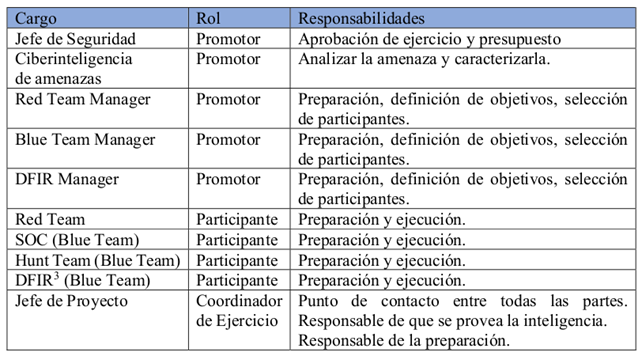

1. Definición de roles y responsabilidades

Promotores

Antes de iniciar cualquiera de las acciones aquí definidas, es imprescindible contar con el apoyo de la dirección de todos los departamentos implicados.

Estos deberán estar de acuerdo en los objetivos, presupuesto y alcance del ejercicio. Posteriormente, deberá contarse con el apoyo de los managers de área, ya que sus operaciones probablemente sufrirán un impacto por la dedicación de analistas y operadores al ejercicio.

Por ello, serán los encargados de nombrar al personal participante y a descargar de otras responsabilidades a este personal.

Ciberinteligencia de amenazas

Es requisito para estos ejercicios la intervención de CTI, ya sea interna o subcontratada, para que provea de ciberinteligencia accionable en las fases tempranas del ejercicio.

El equipo de CTI será el responsable de identificar adversarios con oportunidad, intención y capacidad para atacar a la organización. Asimismo, se encargará de obtener detalles sobre el comportamiento, TTP o herramientas utilizadas por dichos adversarios.

Los analistas CTI pueden participar como espectadores durante la ejecución del ejercicio para obtener información sobre la organización (especialmente de la fase de lecciones aprendidas), para así realizar después mejor la tarea de identificar probables enemigos para la organización.

Red Team

Las competencias del Red Team son muy amplias durante la preparación y ejecución del ejercicio.

La preparación es similar a la de un ejercicio de Red Team. En ella, deberán configurar y preparar todas las herramientas y procedimientos que se usarán durante la emulación adversarial. Es recomendable el uso de herramientas automatizadas como CALDERA, Atomic Red Team o Infection Monkey.

Los managers operativos deberán designar al personal participante a su cargo y asegurarse de que tienen la disponibilidad necesaria.

Centro de operaciones de Seguridad, SOC (Blue Team)

El manager del SOC deberá asistir y designar al personal analista participante a su cargo, asegurando que tienen la disponibilidad necesaria y eliminando otras responsabilidades de estos, designando a tal efecto a otros analistas para cubrir la carga de trabajo.

La participación del SOC en la preparación del ejercicio es menor, concentrando el grueso de sus actividades durante la ejecución del ejercicio. Las organizaciones que no dispongan de SOC y tengan contratados los servicios de un MSSP, deberán contar con la aprobación y participación de este.

DFIR (Blue Team)

Por último, los especialistas en DFIR también deberán asistir, aunque su participación será menor en la fase de preparación y mucho mayor durante la fase de ejecución, especialmente al acabar de emularse cada una de las iteraciones del flujo de trabajo y así obtener evidencias accionables para afrontar la siguiente iteración con más éxito.

El manager operativo se encargará de redistribuir la carga de trabajo para liberar de casos a los participantes en el ejercicio, sin perjudicar el resto de los casos.

Como es lógico, la naturaleza de cada organización determinará como se distribuyen estos roles y responsabilidades, de modo que es posible aglutinar más de un rol en alguna persona o personas y mantener aún así la independencia del coordinador del ejercicio de los equipos Red/Blue.

Con las responsabilidades bien definidas tendríamos que comenzar con la Ciber Inteligencia de Amenazas (un tema apasionante), pero eso lo dejaremos para un próximo artículo de esta serie.

Fuente obtenida de: https://www.securityartwork.es/2021/10/27/purple-team-pero-esto-que-es-i/