Imaginemos. Hace dos años un amigo flipao te pregunta; “tú (como trabajador, como empresario, como ciudadano o como simple “persona humana”), ¿si viene una pandemia mundial y nos encierran en casa y no podemos ir a la oficina, ni viajar, ni dar un abrazo a nuestros amigos, que harías? ¿Qué harías ahora (hace dos años) para minimizar este riesgo?”

Sigamos imaginando. ¿Y si en vez de un amigo, esa pregunta te la hace un consultor en un análisis de riesgos o de impacto?

No hace falta que sigamos imaginando. Si es un amigo seguramente te hubieras atragantado de la risa, le hubieras dado una palmadita en la espalda y le hubieras dicho “eres un flipao”.

Si eres un empresario (Responsable de TI, de infraestructuras, de CPD, CISO, CIO, CEO, etc.) “sufriendo” un análisis de riesgos, habrías levantado los ojos al cielo y pensado “con la de cosas urgentes e importantes que tengo que hacer… “.

Y así nos ha ido.

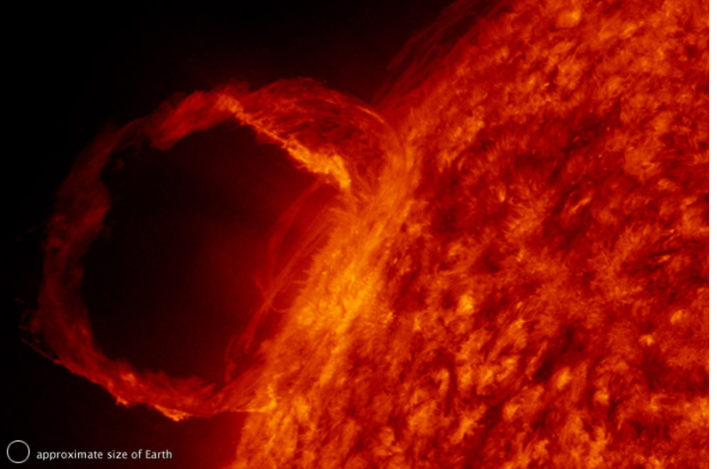

Cuando leí este artículo sobre los efectos de una tormenta solar sobre la infraestructura de Internet lo primero que pensé es, “eres un flipao” (aún lo pienso, sinceramente).

Luego leí el estudio de la Universidad de California origen del artículo y me dije, confirmado, “estás flipando”. Aún así me hizo preguntarme, perfecto pero ¿y si el próximo cisne negro viene volando desde el sol?

Reconozco ser un absoluto ignorante en tormentas solares y en ingeniería de redes submarinas, pero en el estudio sí que hay cosas de las que algo sé. Riesgos, resiliencia, estándares, análisis, PREVENIR.

Ahí va un resumen de la situación.

- Según el estudio mencionado, una tormenta solar, y las partículas solares magnetizadas que expulsaría hacia la Tierra, podría llegar a paralizar durante meses Internet con un coste aproximado -solo en Europa- de unos 15.000 millones de euros.

- Históricamente estos eventos han muy sido escasos. Algunos de los casos más relevantes:

- 1859; conocido como “efecto Carrington” por el científico que lo registró. Fue el de mayor intensidad detectado hasta la fecha, pero al ser el desarrollo eléctrico limitado solo afectó a líneas de telégrafo.

- 1921; la más intensa del siglo XX. Ya había infraestructura eléctrica aunque todavía la humanidad no dependiera de ella a escala planetaria. Causó grandes incendios en sistemas eléctricos en Estados Unidos y Europa. Fue especialmente destructiva en la ciudad de Nueva York, donde acabó con sistemas telegráficos y ferroviarios.

- 1989; provocó un Gran Apagón en Quebec dañando el transformador de la central nuclear de Salem.

- Durante los últimos 30 años (cuando se ha desarrollado la mayor parte de la infraestructura de Internet) el sol ha estado en un estado de baja actividad lo que ha impedido que tengamos datos reales sobre el efecto de este tipo de eventos sobre la red.

- Según los científicos el sol está entrando en una fase de incremento de actividad solar que tendrá su apogeo a partir del año 2026. El cálculo realizado indica que la probabilidad de que este evento suceda durante la próxima década oscila entre el 1,6% y el 12% .

- La principal vulnerabilidad se presenta en los cables submarinos y más concretamente en los repetidores que “enlazan” dichos cables, así como en las tomas a tierra de los mismos. Esto es debido a la largura de los cables (y la dependencia de los repetidores mencionados) y a que el agua puede potenciar los efectos negativos. Uno de los puntos de riesgo clave es la conexión intercontinental, en especial Europa-América.

- La mayor concentración de tecnología en las latitudes más altas del planeta, que son precisamente las regiones más vulnerables a las tormentas solares, es otro factor añadido de riesgo a tener en cuenta.

- Si bien este tipo de eventos parecen ciencia ficción, lo cierto es que se mencionan en la Estrategia de Seguridad Aeroespacial Nacional como una “amenaza de potencial catastrófico”. Se ha solicitado la aprobación de una normativa específica (y su correspondiente dotación presupuestaria) para este tipo de eventos, pero a día de hoy no se ha hecho efectivo (Ref.)

Los autores del estudio destacan que el mismo se ha elaborado en base a metodologías de prospección y datos no completos:

- Por la baja actividad solar durante los últimos 30 coincidiendo con el desarrollo de la red.

- Por la falta de información pública sobre la infraestructura, especialmente:

- Cantidad de estaciones de enlace en los cables submarinos.

- Cantidad de dispositivos (enrutadores de Internet, sistemas autónomos, etc.) asociados o que dependen de cada una de las infraestructuras.

- Emitir un modelo de riesgos completo y detallado, por lo tanto, es complejo. En el estudio han logrado modelizar el riesgo de la infraestructura de Google vs. la de Facebook (la de Facebook es más vulnerable) puesto que estas compañía son transparentes en parte de su infraestructura, permitiendo relacionarla con otras fuentes de información púbica.

Medidas de protección propuestas en el estudio

- Sistemas de alarma y contingencia:

- Actualmente se pueden prever este tipo de eventos con una antelación de entre 15/18 horas y en los últimos años se han detectado 7 de las ultimas 9 tormentas solares.

- Una detección con tan poco margen de tiempo requiere:

- Mejorar la colaboración multinacional en sistemas de alerta temprana.

- Desarrollo de planes para segmentar y “desconectar” en la medida de lo posible grandes áreas de internet (al menos evitar flujo de datos por cables submarinos mientras el evento esté en marcha).

- Infraestructura CPD: Dispositivos de supresión de sobretensión transitoria (TVSS) que son relativamente económicos (aproximadamente 1.000 $). En general cualquier CPD TIER II contará con dispositivos de este tipo instalados para mitigar el impacto.

- Diseño y operación de la infraestructura de Internet.

- Potenciar el despliegue de cables en latitudes lo más bajas posibles.

- Potenciar despliegue de cables desde América Central hacia Europa.

- Mejorar el aislamiento y segregación de conexiones entre latitudes altas y bajas, para evitar fallos en cascada.

- Mejorar los planes de desconexión controlada de energía.

- Mejorar los planes de recuperación de dispositivos dañados tras el evento.

- Mejorar la segregación de redes de conectividad.

- Protocolos de respaldo entre dominios que permitan multiples rutas de conexión.

- Desarrollo de estándares de resiliencia globales ante fallas a gran escala.

- Modelizar las interdependencias entre redes eléctricas y redes de información.

¿Cómo podemos colaborar los Analistas de Riesgos?

Nuestro esfuerzo (nuestro granito de arena) debería enfocarse en identificar y valorar los riesgos asociados a estos eventos:

- Una empresa europea con todos sus datos en EEUU (práctica más que habitual) debería establecer un riesgo adicional en sus mapas de riesgos.

- Las redes continentales, en principio, sufrirían menos impacto, por lo que un back up que pueda ser usado sin que pase por cable submarino podría ser una buena estrategia.

- Las zonas más expuestas a este tipo de eventos son las que se encuentran en latitudes más altas. Por lo tanto un cliente con su CPD, por ejemplo, en Oslo, debe presentar un mayor índice de riesgo que si el mismo estuviera en Madrid.

- Concienciar para que se trasladen estos riesgos a planes de acción concretos de protección de infraestructuras, CPD, ISP, etc.

- Obtener información sobre las localizaciones y extensiones de la infraestructura para aplicar a la misma las conclusiones y valoraciones de riesgo del estudio.

Una propuesta de preguntas a alto nivel podría ser:

- ¿Sus CPD están en?

- Por encima de 40 grados de latitud: Riesgo alto

- Entre 20 y 40 grados de latitud: Riesgo medio

- Por debajo de 20: Riesgo Bajo

- ¿Su organización y sus CPD está en…? Europa y USA: Riesgo alto.

- ¿Tiene un adecuado conocimiento sobre las conexiones de su infraestructura

- ¿Los datos críticos para su negocio pasan por cables submarinos?

- ¿Tiene conocimiento sobre la longitud, repetidores y tomas de tierra que tienen dichos cables submarinos?

- ¿Tiene conocimento sobre los enrutadores, sistemas autónomos o servidores DNS que más podrían afectar al tráfico de su información?

- ¿Su proveedor de infraestructura podría aportarle esta información?

- ¿Su proveedor de infraestructura tiene planes de contingencia que le permita apagar de manera controlada sus sistemas en menos de 15 horas?

- ¿Su proveedor de infraestructura tiene planes de contingencia implantados para minimizar los impactos sobre los dispositivos dañados?

Conclusiones

El estudio nos debe servir como punto de partida para identificar y valorar los riesgos, pero no hay que olvidar que los propios autores nos alertan de las carencias del mismo por falta de información pública.

Son comprensibles las reticencias a publicar información por parte de los proveedores de infraestructuras porque también es bien sabido que toda información pública puede ser explotada. Como en todo, lo importante es buscar un equilibrio entre proteger la información no publicándola o proteger la información con unos adecuados análisis de riesgos.

Obtener más y mejor información (y en esto podemos ser todos de ayuda) ayudará a elaborar mapas de riesgo más completos y personalizados para las organizaciones, países, empresas, etc. que permita ajustar los planes de protección de todos los actores que intervienen en la seguridad de la red.

Referencias

- https://www.xataka.com/ecologia-y-naturaleza/tormentas-solares-plantean-apocalipsis-internet-grandes-cables-submarinos-demasiado-vulnerables

- https://www.genbeta.com/actualidad/internet-red-gps-quedarian-ko-gran-tormenta-solar-se-avecina-ciclo-gran-actividad-solar-esta-decada

- https://www.elconfidencial.com/tecnologia/novaceno/2021-08-30/tormenta-solar-internet-colapso-civilizacion_3255578/

- https://onlinelibrary.wiley.com/doi/full/10.1111/risa.12765

La entrada Riesgos y Resiliencia de Internet ante una Tormenta Solar aparece primero en Security Art Work.