La empresa de seguridad de Prosegur, es una multinacional que se extiende en varios países, incluso llegaría a Argentina. En una empresa que tienen una extensión internacional, la seguridad es muy importante. Prosegur lleva importantes clientes internacionales que ahora se cree que pueden estar infectados por Ryuk.

Cuando estas ataques tan masivos pasan se debe a cuatro factores:

- El sistema antispam ha fallado, de lo contrario el servidor de correo no hubiera dejado el correo en la bandeja de entrada.

- El cortafuegos ha fallado de lo contrario no me me llegaría al PC.

- La concienciación ha fallado de lo contrario no habría clickeado en el correo ni activado las macros.

- El EDP o EPP ha fallado, de lo contrario no dejaría ejecutar el powershell.

Ahora somos conscientes de la importancia de la ciberseguridad en las empresas, Prosegur es una de las empresas más importantes de la seguridad. Aunque ahora este en mínimos históricos estamos seguros de que se recuperará debido a su importancia, pero no será tan fácil que recupera la dignidad que tenía hace dos semanas.

La pérdida de la credibilidad, es una de las cuestiones más importantes para una empresa, que en el caso de recibir un ciberataque les puede llevar a cerrar la empresa, en el caso de Prosegur no será así .Si Ryuk hubiera atacado a una PYME, la recuperación sería imposible.

¿Por qué paso esto?

Ryuk-Emotet-Trickbot es una triple amenaza que ya ha atacado a varias empresas importantes, desde la Cadena SER a Everis. En el primer caso, con la Cadena SER, se vieron obligados a tener que hacer sus guiones a mano como hacía años que no pasaba.

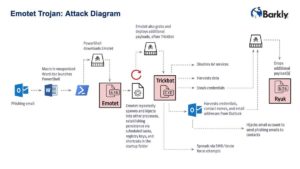

El esquema típico de infección es el siguiente:

- La primera amenaza es Emotet: que recibe un correo electrónico con un archivo Word adjunto, en cuanto le deis a «Habilitar Edición» se ejecuta un comando cmd u comandos powershell. Finalmente ejecuta un reconocimiento de la máquina infectada y descarga el troyano Trickbot.

- La siguiente amenaza es Trickbot: una vez descargado y ejecutado desactiva Windows Defender y se oculta en procesos svchost para que no lo encontremos. Una vez ocultado, roba la información del navegador, almacenamiento local, cookies, historial, URLs y objetos Flash. Primero se activa una herramienta para el control remoto y un proxy para transportar los datos robados. Al final se ejecuta el módulo Systeminfo.dll y analiza si la víctima es apta para ser infectada por Ryuk.

- La fase final es cuando infecta Ryuk: Si la víctima es apta como lo fue Prosegur, se descarga Ryuk, que detiene el software antimalware y se incrusta en el registro. El malware cifra los archivos, y cambia todos los archivos por .RYK

Prosegur, logró parar a tiempo que se extendiera la fase final de la amenaza «Ryuk» a sus clientes pero no pudo impedir que infectara a todo su equipo informático y paralizara el trabajo de la compañía durante varios días, enviando a sus trabajadores a casa.

Aunque Ryuk tiene un fallo de configuración que permite descifrar los archivos no siempre es así, ya que parte de los archivos que Ryuk infecta los destruye y otra parte no son recuperables.

Recomendaciones

Para recomendaciones más técnicas:

- Tenemos que revisar los Domain Controller corporativos y mirar los claves de registro.

- Buscar conexiones sospechosas en los puertos 447 y 449.

- Buscar conexiones sospechosas en el puerto 443 mediante Http.

- Asegurarse de que la vulnerabilidad CVE-2017-0144 esta parcheada para evitar que nos llegue la infección de Trickbot

Para recomendaciones generales:

- Mantener actualizados los sistemas operativos, software de ofimática y todo el software utilizado, al igual que los antivirus.

- Deshabilitar los macros en documentos de Office, en el caso de que sea necesario que se habiliten siempre hacerlo en modo «Visualización protegida»

- Es importante limitar las cuentas con privilegios elevados, la activación de escritorios remotos, el almacenamiento de contraseñas en texto plano, y revisar los accesos a carpetas o archivos compartidos.

Tenemos que añadir, que todavía después de varios días del ataque hay departamento que no pueden usar los ordenadores y además los teléfonos funcionan mediante voz IP con lo que no se pueden usar aún.

Por ello, es muy importante hoy en día poder diferenciar los correos phishing de los correos que nos llegan día a día, y en el caso de las empresas invertir en concienciación como puede ser SecureMind360 u otras soluciones que tienen cursos censados con alto índice de éxito en disminuir amenazas

¿Qué hace Emotet?

Emotet es un botnet multi-modular, que se dedica a:

- Robo de credenciales: Quiere robar las credenciales que tenemos alojadas en los discos duros externos, navegadores ya sea Google Chrome o Safari, y todos los tipos de correos desde Gamil o Hotmail hasta Outlook.

- Envío de spam a la lista de contactos: Emotet recopila todos los contactos para que puedan seleccionar las víctimas de entre un listado general

- Robo de hilos de correos: Busca los hilos enteros de correos de hasta 180 días de antigüedad para poder conseguir mediante ellos un robo masivo de información

- Ataques: Propaga spam mediante correos electrónicos y usa para ello credenciales y listas de los contactos que ha robado a otras víctimas. Envía los correos con Word adjuntos que están infectados, tal y como hemos explicado antes.

- Ataques a ordenadores cercanos: Entre dispositivos que estén conectados a la misma red mediante APIs, y lo hace probando contraseñas distintas.

- Propagación: Desde nuestro equipo se provee de una serie de correos de la víctimas potenciales y lista de credenciales válidas, junto con una serie de plantillas de correos fraudulentos, y se empieza a propagar el malware.

¿A qué se dedica Trickbot?

Normalmente esta troyano se ha dedicado a robar las credenciales del sector bancario, pero desde hace un tiempo se dedica a difundir el ransomware Ryuk. A la misma vez, Trickbot es distribuido por el malware Emotet, no solo este también se distribuye desde el malware BokBot o el malware bancario BackSwap. Pero en general, se difunde desde malware.

Para infectar al ordenador, se dedica a desactivar el Windows Defender, ejecuta comandos PoweShell.

Finalmente, Ryuk.

En este caso, es el final de la cadena de Emotet-Trickbot-Ryuk, que sería la cadena de Malware-Troyano-Ransomware. En general el modo de actuar de Ryuk es el de cifrar todos los archivos que encuentra.

En general, se introduce en los sistemas que contienen información sensible. Tiene grandes capacidades para evadirse y evitar que se le localice antes de que cifre toda la información y paralice el equipo, mediante herramientas anti-forense. Por supuesto, roba y cifra los datos.

Ryuk, actúa de la siguiente manera:

- Entrada: es difundido a través de otro malware/ troyano presente en el sistema.

- Ocultación: El dropper que es responsable de la infección se autoelimina, cuando Ryuk empieza a actuar deshabilita los antivirus y antimalware.

- Persistencia: se mete en los procesos legítimos de Windows para lograr entrar al sistema.

- Propagación: se usa PsExec o Group Policy para infectar servidores y endpoints

- Cifrado: se empieza a cifrar los archivos locales del sistema, así como todos los recursos compartidos, las copias del sistema, las aplicaciones de terceros.

- Nota de rescate: se abre un documento que se llama «RyukReadMe.txt» en cada carpeta cifrada del sistema y pide una cantidad de bitcoins de rescate, que siempre esta entre 100.000 y 500.000$.

Fuente obtenida de: https://www.ciberseguridadpyme.es/destacado/se-descubren-las-consecuencias-del-hackeo-a-prosegur/