Las aplicaciones maliciosas siguen campando a sus anchas en la tienda de apps oficial de Android. A pesar de las medidas de protección del gigante de Internet y lo rápido que actúan al borrarlas de Google Play Store cuando son detectadas, aunque en casos como el de hoy, permanecen activas en la tienda y comprometen la seguridad de los usuarios.

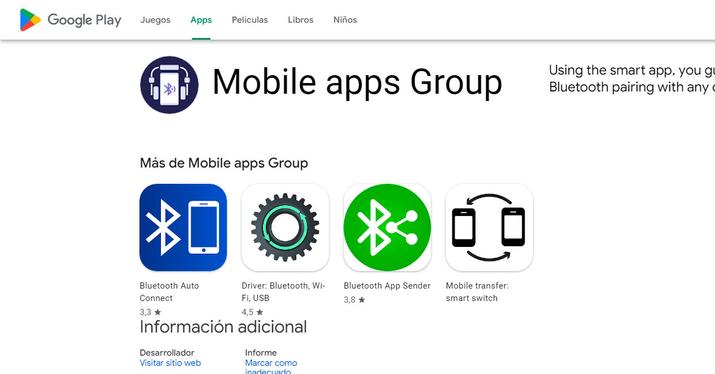

En esta ocasión, se ha descubierto un conjunto de cuatro aplicaciones de Android publicadas por el mismo desarrollador llamado Mobile apps Group que dirigía a las víctimas a sitios web maliciosos como parte de una campaña de robo de información y adware.

4 apps Android a evitar

Según la firma de ciberseguridad Malwarebytes, estas aplicaciones, que siguen disponibles en Google Play Store, acumulan en total más de un millón de descargas, lo que da una idea de la peligrosidad y cómo se ha extendido. Tú mismo, o quizás un familiar o conocido, podría tenerlas todavía en el móvil sin saber que son nocivas. Estas están diseñadas para generar ingresos a través de anuncios de pago por clic y, lo que es peor, incitan a los usuarios a instalar aplicaciones más limpias en sus teléfonos con el objetivo de implementar malware adicional.

- Bluetooth App Sender (com.bluetooth.share.app) – más de 50.000 descargas

- Bluetooth Auto Connect (com.bluetooth.autoconnect.anybtdevices) – más de 1.000.000 de descargas

- Driver: Bluetooth, Wi-Fi, USB (com.driver.finder.bluetooth.wifi.usb) – más de 10.000 descargas

- Mobile transfer: smart switch (com.mobile.faster.transfer.smart.switch) – más de 1.000 descargas

No sorprende que las aplicaciones maliciosas hayan ideado nuevas formas de eludir las protecciones de seguridad de Google Play Store. Una de las tácticas más populares adoptadas por los actores de amenazas es introducir demoras basadas en el tiempo para ocultar su comportamiento malicioso. El análisis de Malwarebytes encontró que las aplicaciones tenían un período de espera de aproximadamente cuatro días antes de abrir el primer sitio de phishing en el navegador Chrome y luego iniciar más pestañas cada dos horas.

Una pesadilla de phishing

El contenido de los sitios de phishing varía: algunos son sitios inofensivos que se utilizan simplemente para producir pago por clic y otros son sitios de phishing más peligrosos que intentan engañar a los usuarios desprevenidos. Por ejemplo, un sitio incluye contenido para adultos que conduce a páginas de phishing que le dicen al usuario que ha sido infectado o que necesita realizar una actualización.

Las pestañas de Chrome se abren en segundo plano incluso cuando el dispositivo móvil está bloqueado. Cuando el usuario desbloquea su dispositivo, Chrome se abre con el sitio más reciente. Se abre una pestaña nueva con un sitio nuevo con frecuencia y, como resultado, desbloquear el teléfono después de varias horas significa cerrar varias pestañas. El historial del navegador de los usuarios también será una larga lista de sitios de phishing desagradables.

Las aplicaciones son parte de una operativa de malware más amplia llamada HiddenAds, que ha estado activa desde al menos junio de 2019 y tiene un historial de ganancias ilícitas al redirigir a los usuarios a los anuncios.