Aunque las estafas de ingeniería social son más frecuentes y no requieren de mucha sofisticación, todavía hay grandes grupos de hackers que utilizan programación avanzada para infectar a sus víctimas y extraer tanta información como les sea posible.

RedEyes, uno de estos grupos de hackers más famosos en todo el mundo, ha vuelto recientemente a la carga liberando un nuevo malware que llega camuflado en archivos de imagen aparentemente inofensivos y bastante indetectables, ya que deja muy pocos rastros.

Así te infecta el malware M2RAT

El grupo de hackers APT37, también conocidos como RedEyes o ScarCruft, es un grupo de espionaje cibernético de Corea del Norte que se cree que cuenta con el apoyo del estado. Ahora se ha descubierto que utilizan un nuevo malware evasivo llamado M2RAT para robar datos y recopilación de inteligencia.

Según reporta AhnLab Security, esta nueva variedad de malware llamada M2RAT usa una sección de memoria compartida para comandos y extracción de datos y deja muy pocos rastros operativos en la máquina infectada.

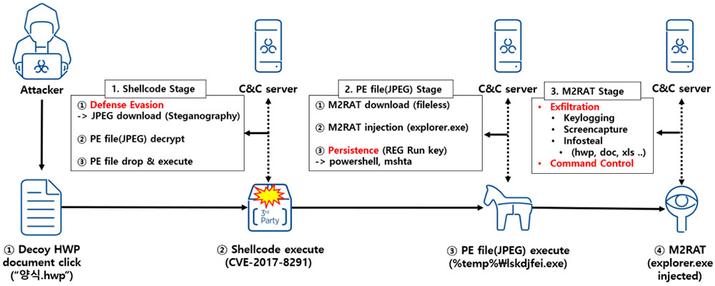

El grupo de piratas informáticos envió correos electrónicos de phishing que contenían un archivo adjunto malicioso a sus objetivos. Abrir el archivo adjunto desencadena la explotación de una antigua vulnerabilidad en EPS (CVE-2017-8291) en el procesador de texto Hangul comúnmente utilizado en Corea del Sur. El exploit hace que se ejecute un shellcode en el equipo de la víctima que descarga y ejecuta un ejecutable malicioso almacenado dentro de una imagen JPEG.

Este archivo de imagen utiliza esteganografía, una técnica que permite ocultar el código dentro de los archivos, para introducir sigilosamente el ejecutable M2RAT («lskdjfei.exe») en el sistema e inyectarlo en «explorer.exe».

Los hackers infectan Windows y teléfonos

La puerta trasera M2RAT actúa como un troyano de acceso remoto básico que realiza el registro de teclas, el robo de datos, la ejecución de comandos y la toma de capturas de pantalla, que se activa periódicamente y funciona de forma autónoma sin necesidad de un comando específico del operador. El malware admite comandos que recopilan información del dispositivo infectado y luego la envían al servidor C2 para que los atacantes la revisen.

Es particularmente interesante la capacidad que este malware tiene para buscar dispositivos portátiles vinculados al ordenador con Windows, como teléfonos inteligentes o tabletas. Si se detecta un dispositivo portátil, escaneará el contenido del dispositivo en busca de documentos y archivos de grabación de voz y, si los encuentra, los copiará a la PC para filtrarlos al servidor del atacante.

Antes de la extracción, los datos robados se comprimen en un archivo RAR protegido con contraseña y la copia local se borra de la memoria para eliminar cualquier rastro.