Estimados amigos de Inseguros !!!

Cuando hablamos de ciberseguridad, siempre nos gusta hablar de complejas técnicas de ataque, de exploits de nueva generación con evasión de AMSI y todo tipo de perrerias técnicas.

Desde Inseguros siempre apostamos por construir un sistema desde lo básico, con el Fix The Basics y las ideas claras, y pasito a pasito.

Al igual que digo que la seguridad empieza por el inventario, la gestión de eventos, de logs, es la siguiente pieza para una correcta visibilidad, monitorización.

Mi experiencia en el mundo Microsoft es que los logs se emplean para realizar resolución de problemas, cuando tienes algo que no va… esto en el mejor de los casos. Otros administradores buscan ayuda fuera o en Google sin ni siquiera mirar sus eventos…

Los que nos dedicamos a la ciberseguridad tenemos claro que el SIEM es una pieza importante, ese sistema que concentra los logs de todo tipo de sistemas, y que aportan un sinfín de ventajas a la hora de detectar ataques.

En los entornos menos maduros es inviable la adquisición del mismo, ya que si bien el coste al final son euros o dólares o pesos… el factor humano de la gestión es fundamental, y mucho más costoso que el licenciamiento. No os imagináis la cantidad de organizaciones que compran el SIEM fantástico de turno e incluso está apagado.

En el artículo de hoy vamos a repasar una función de los sistemas Microsoft Server 2012 en adelante que es la capacidad de enviar-adquirir eventos.

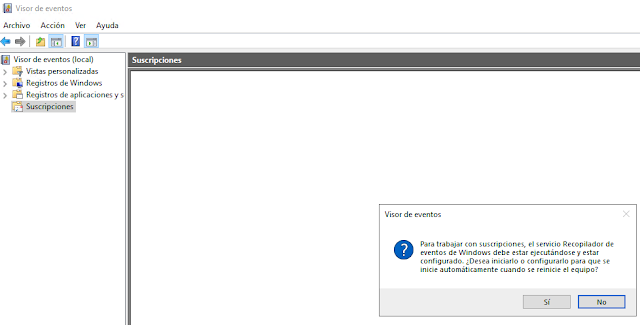

Vamos con las imágenes que se explican mejor que yo.

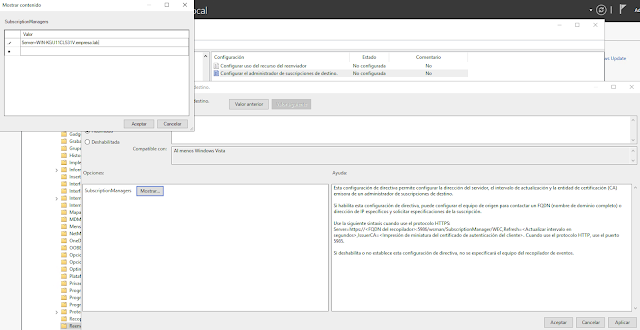

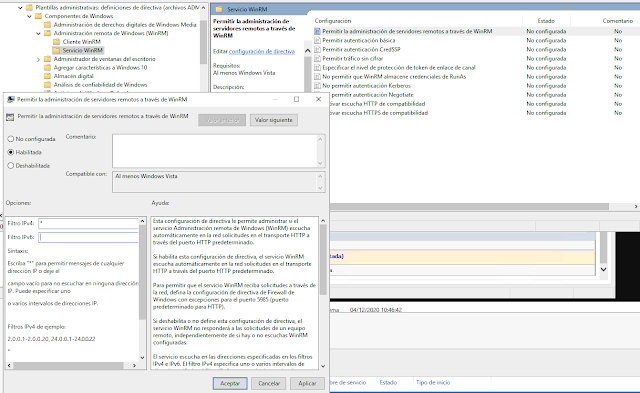

Una vez habilitado el colector, activamos una GPO sobre los equipos que queremos habilitar con enviadores. Para esto, lo mejor es una UO de servidores?

Server=http://Myservername(fqdn):5985/wsman/SubscriptionManager/WEC

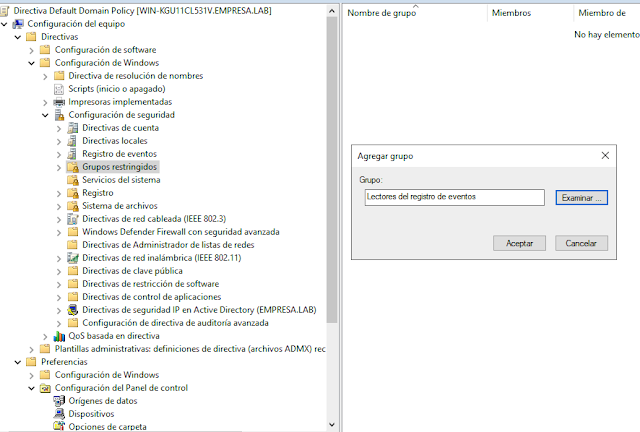

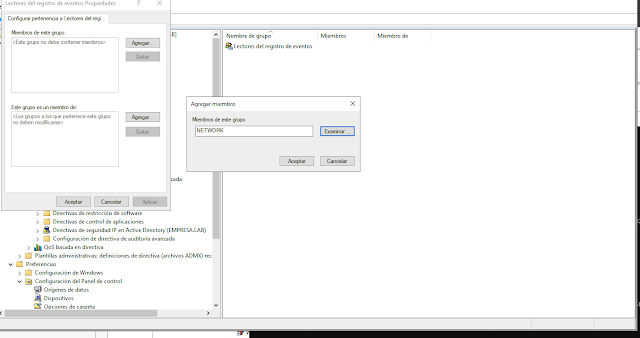

El siguiente paso es usar el grupo restringido Lector de registro de evento y añadir el usuario Servicio de Red al grupo para darle permisos de lectura.

Si usas un sistema 2016 o 2019 como collector, deberás cambiar los permisos del webservices que escucha WINRM mediante estos comando. Puedes leer el por qué

aquí.

netsh http delete urlacl url=http://+:5985/wsman/

netsh http add urlacl url=http://+:5985/wsman/ sddl=D:(A;;GX;;;S-1-5-80-569256582-2953403351-2909559716-1301513147-412116970)(A;;GX;;;S-1-5-80-4059739203-877974739-1245631912-527174227-2996563517)

netsh http delete urlacl url=https://+:5986/wsman/

netsh http add urlacl url=https://+:5986/wsman/ sddl=D:(A;;GX;;;S-1-5-80-569256582-2953403351-2909559716-1301513147-412116970)(A;;GX;;;S-1-5-80-4059739203-877974739-1245631912-527174227-2996563517)

Por último, tienes que configurar el formato de los eventos que se envían para que lo haga en el formato del visor de eventos nativos

Wecutil.exe ss ata /cf:Events

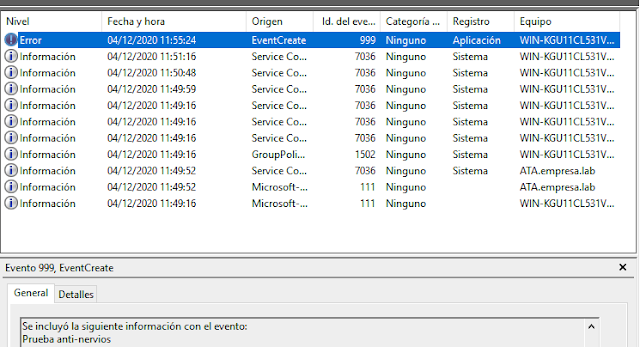

Si eres como yo, algo nervioso, puedes forzar un evento en el «sender» para comprobar que recibes.

eventcreate /id 999 /t error /l application /d “Prueba anti-nervios” |

Si tienes seguridad en el WINRM, tendrás que cambiar la directiva de grupo que restringe las direcciones IP de origen de la comunicación, pero solo si estás en un entorno altamente securizado.

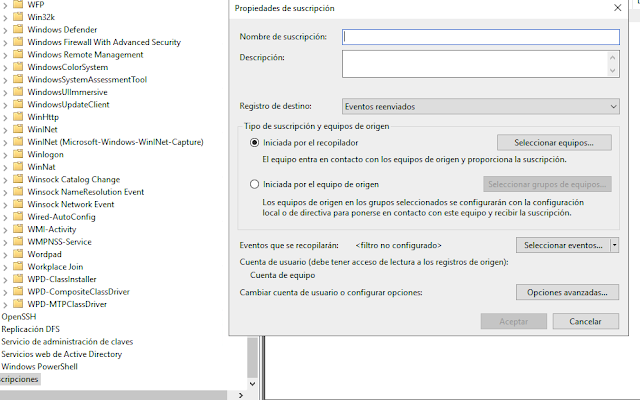

Una vez configurado el sistema, nos vamos a la rama del visor de eventos de suscripciones, como empezó todo esto, y gráficamente podemos indicar sobre qué equipos queremos recibir los eventos y qué tipo de eventos.

Es aquí donde puedes configurar un pre-indexer para ahorrar envio, y solo recibir los id de eventos que te interesan.

Sin duda, muy útil, tanto si estás en un entorno con SIEM o sin él. Si tienes uno, te ahorras estar desplegando en todos los servidores el agente de turno. Puedes centralizarlo todo en en servidor y posteriormente instalar el agente solo en el «hub» que aglutina los eventos.

Y después de unos Gpupdate /force tendrás tus logs centralizados bajo la rama que hayas configurado.

Espero que te haya servido de ayuda.

En unos días lanzaremos un curso en profundidad de seguridad en sistemas Windows, para conocer mejor las bases técnicas de los Windows y Active Directory, como atacarlos, y cómo defenderlos.

Si crees que puedes estar interesado, puedes enviar un mail a [email protected] y te mantendremos informado. Gracias por leerme !!!

Fuente obtenida de: http://kinomakino.blogspot.com/2020/12/usar-windows-event-forwarding-para.html