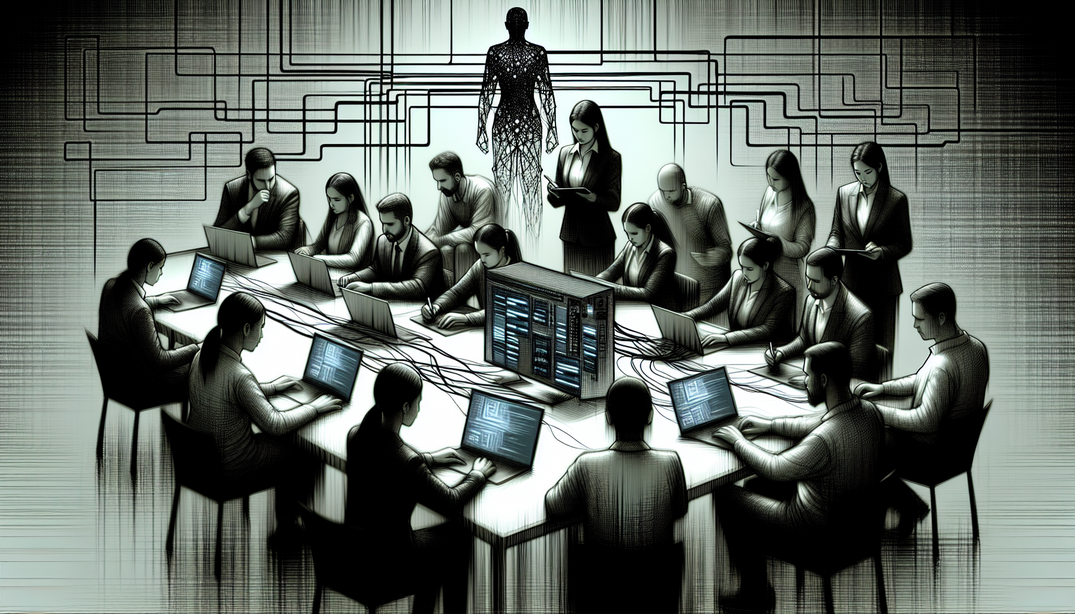

Un grupo de ciberatacantes ha utilizado el software de túneles de código abierto, QEMU, como emulador de hardware durante un ataque dirigido a una gran empresa. Este es el primer caso conocido de QEMU siendo empleado para este fin. Según los investigadores de Kaspersky, Grigory Sablin, Alexander Rodchenko y Kirill Magaskin, QEMU soporta conexiones entre máquinas virtuales. La opción -netdev crea dispositivos de red que pueden unirse a las máquinas virtuales. La compañía de ciberseguridad rusa utilizó QEMU para establecer un túnel de red. El objetivo de este ataque era conectar una máquina virtual en una red interna a un host pivot con acceso a Internet, que se comunicaba con el servidor del atacante en la nube a través del emulador.

Este hallazgo demuestra que los actores de amenazas están perfeccionando continuamente sus estrategias de ataque. «Esto respalda aún más el concepto de protección multimodal, que cubre tanto la protección confiable del punto final como soluciones especializadas para detectar y proteger contra ataques complejos y dirigidos, incluyendo los operados por humanos», dicen los investigadores. La capacidad de los atacantes para usar herramientas legítimas con propósitos maliciosos subraya la importancia de tener en cuenta esta amenaza en el desarrollo de estrategias de protección cibernética.

Vía The Hacker News

La entrada Utilizan el Emulador QEMU como Herramienta de Tunelización para Penetrar en la Red de una Empresa se publicó primero en News Bender Daily.