Mientras Hikvision acusa a la BBC de «sensacionalizar» su seguridad, porque apareció un texto en las pantallas de numerosos usuarios de Hikvision advirtiéndoles «su CCTV es vulnerable».

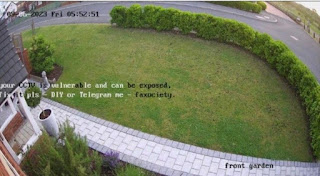

A partir de mayo y junio de 2023, comenzaron a aparecer varios informes en línea de la pantalla en pantalla (OSD) de las cámaras Hikvision que advierten que «su CCTV es vulnerable y puede estar expuesto», por ejemplo, este ejemplo en LinkedIn. Además, aparecieron informes en el distribuidor del Reino Unido CCTV Global, el distribuidor australiano Security Wholesalers y el periódico en línea vietnamita VNExpress, por nombrar algunos, con el mismo texto «su CCTV es vulnerable y puede estar expuesto».

El atacante detrás de este «aviso» le dijo a la empresa IPVM que «está tratando de hacer que los usuarios mejoren su seguridad» y que este mensaje ha llegado a ~500.000 usuarios de cámaras Hikvision y (próximamente) Dahua.

Para aclararles por qué estoy haciendo esto: vi personas en algunos foros que miran y comparten/venden este contenido por Telegram o acceden a cámaras ajenas.

Me motivó a hacer esta investigación y notificar a las personas con este mensaje porque no entienden que sus sistemas son de fácil acceso.

Hay cientos de miles de CCTV vulnerables en todo el mundo con el mismo problema y el problema principal es, en el 90% de los casos, contraseñas débiles.

Esta declaración se publicó originalmente en el subreddit /r/homedefense, pero pronto se eliminó.

500.000 cámaras vulnerables

IPVM está trabajando en un informe de seguimiento que investiga a los vendedores de este tipo de contenido en Telegram. Faxociety le dijo a IPVM que su mensaje apareció en «alrededor de 500.000 cámaras con seguridad alrededor de 45.000 NVR con más de 1.000 propietarios»

Faxociety explicó que pudieron insertar este mensaje debido a «contraseñas débiles y puertos abiertos». Faxociety le dijo a IPVM que ni siquiera usaron la puerta trasera Hikvision 2017, ni la vulnerabilidad crítica Hikvision de 2021.

Si Faxociety hubiera utilizado cualquiera de estas vulnerabilidades, probablemente habrían podido llegar a muchas más cámaras (en millones), lo que subraya la gravedad de estas vulnerabilidades.

Además de las contraseñas débiles, una forma clave de obtener acceso es que los usuarios dejen habilitado UPnP (Universal Plug and Play), lo cual no es nuevo, ya que IPVM examinó este método en 2017. Esto fue provocado por el firmware de Hikvision que habilita automáticamente UPnP hasta mayo de 2017. De manera similar, en ese momento, los atacantes cambiaron la visualización en pantalla de las víctimas a, por ejemplo, «HACKED».

IPVM también ha advertido sobre la recomendación de Hikvision de reenvío de puertos durante años, por ejemplo, Hikvision Hardening Guide Recommends Port Forwarding, P2P ‘Fail To’ ‘Quick and Steady Access’ – Hikvision Defends Port Forwarding.

Actualmente, Hikvision recomienda el reenvío de puertos «si las soluciones P2P o VPN no satisfacen las necesidades de los usuarios, que desean tener un acceso rápido y estable al servicio de puerto especificado del dispositivo a través de Internet».

Este ataque se propagó gracias a «ataques de fuerza bruta que utilizan contraseñas genéricas», según un anuncio de Hikvision reimpreso por el distribuidor australiano Security Wholesalers. Hikvision dice que esto se debe a «contraseñas débiles y dispositivos con función UPnP/NAT habilitada o el reenvío de puertos usando la configuración de puerto predeterminada».

Dahua será el próximo

Faxociety le dijo a IPVM que Dahua será el próximo: «Estoy en camino de hacer esto para Dahua también. El problema es el mismo, solo estoy trabajando en el script de superposición de texto».

Al igual que Hikvision, en general, se pueden explotar numerosas vulnerabilidades de Dahua, por ejemplo, vulnerabilidades críticas de Dahua 2021, la vulnerabilidad de escuchas telefónicas de Dahua, las vulnerabilidades de la nube crítica de Dahua, etc.

Fuentes:

https://ipvm.com/reports/hikvision-hacker-targeting

Vía:

https://blog.segu-info.com.ar/2023/07/500000-camaras-hikvision-accesibles.html