Una de las funcionalidades más interesantes del D-Link DBG-2000, es que incorpora múltiples servidores VPN para conectar a usuarios remotos y también entre sedes de la misma o diferentes empresas. A través de la plataforma en la nube de Nuclias Cloud vamos a poder configurar servidores con IPsec, L2TP/IPsec, OpenVPN y también podemos configurar túneles GRE. Si estás interesado en configurar el servidor OpenVPN, hoy en RedesZone os vamos a enseñar cómo hacerlo con la mejor seguridad posible.

Crear los certificados y usuarios para el servidor VPN

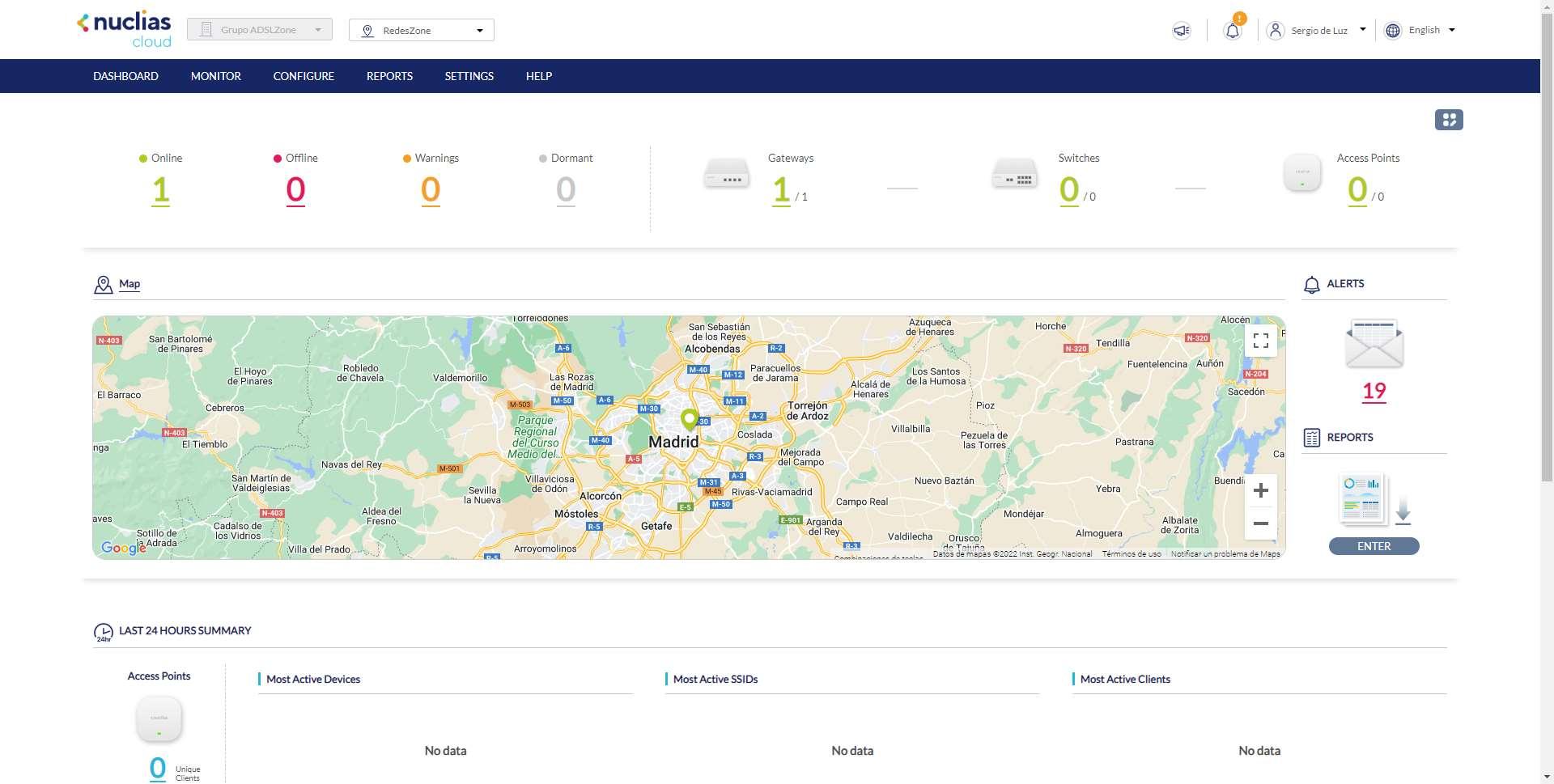

Lo primero que debemos hacer para configurar adecuadamente el servidor OpenVPN que integra este equipo, es crear los certificados digitales correspondientes, de lo contrario, no podremos configurarlo correctamente. Si entramos en el menú principal de Nuclias Cloud y en el site «RedesZone» podemos ver que nuestro equipo está disponible para empezar con la configuración, no obstante, debes recordar que si está offline, cualquier cambio que se realice en el Cloud automáticamente se descargarán al equipo en cuanto se conecte a Internet.

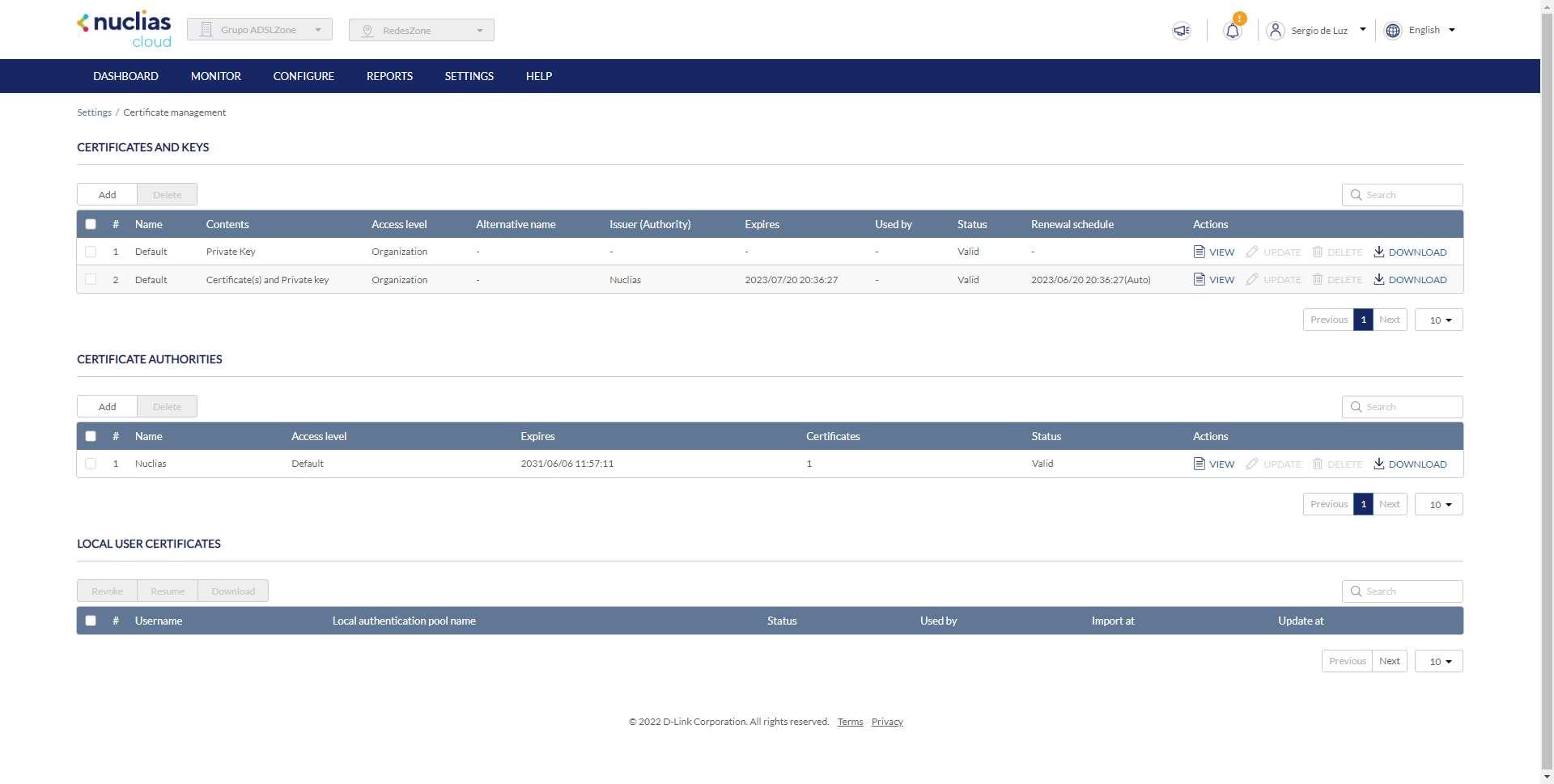

En el menú de «Settings / Certificate Management» es donde tenemos todos los menús necesarios para crear los certificados y las claves necesarias para el buen funcionamiento del servidor. En este menú ya tendremos una Autoridad de Certificación (CA) que se encargará de firmar los certificados correspondientes. Además, también tenemos previamente creados unos certificados por parte de Nuclias Cloud, tal y como podéis ver aquí:

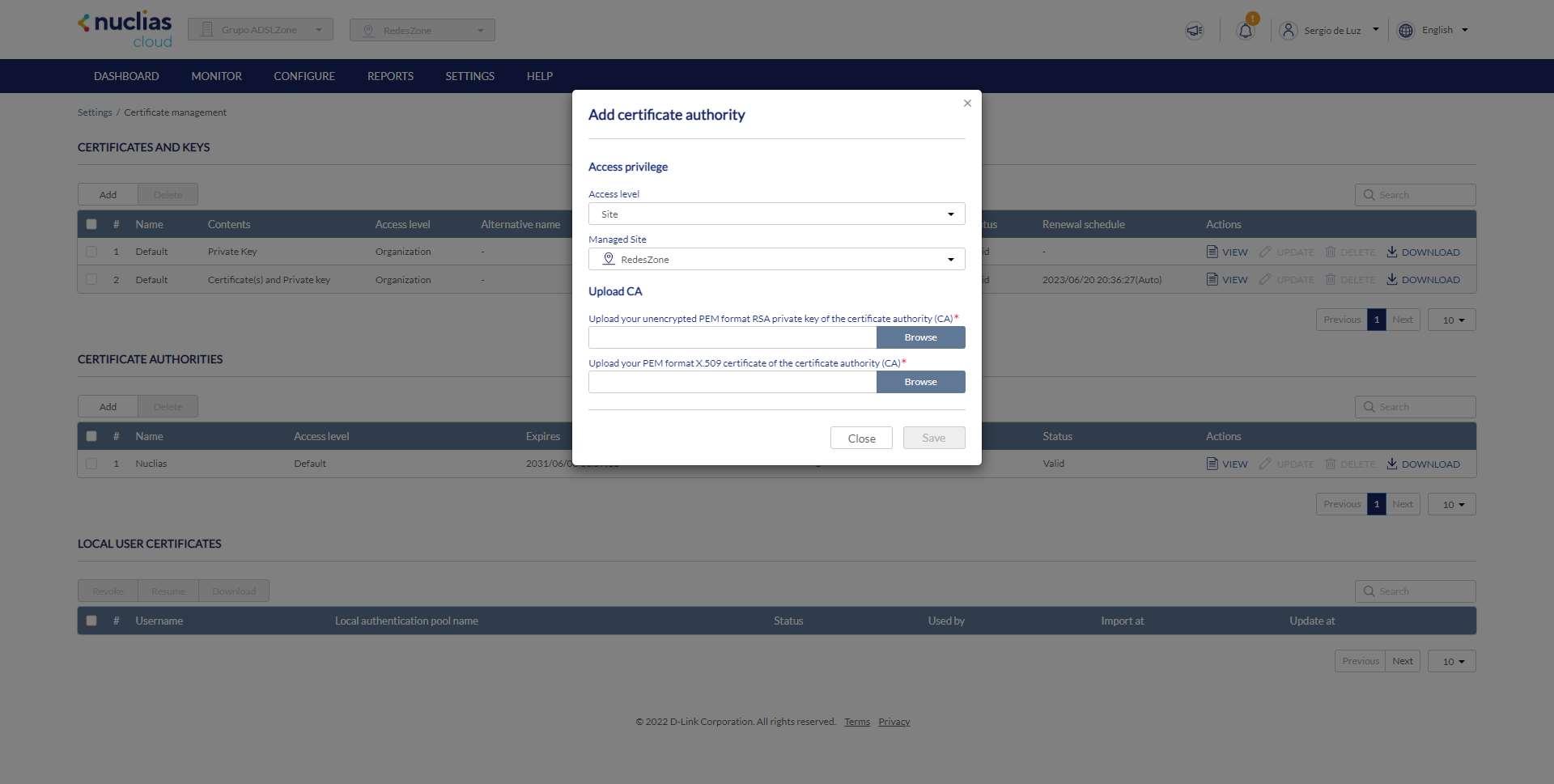

Un detalle muy importante es que tenemos la posibilidad de añadir nuestra propia Autoridad de Certificación, podemos subirla de manera global a todos los sitios, o a un sitio en concreto. Tenemos que subirlo siempre en formato PEM, tanto la clave pública como la privada.

En nuestro caso, vamos a crear los certificados firmándolos con la CA de Nuclias que ya tenemos en la plataforma, además, caduca en el 2031 por lo que tenemos mucho tiempo por delante para poder usar estos certificados que firmaremos.

Crear el certificado digital para el servidor

En la sección de «Certificates and Keys» lo que debemos hacer es pinchar en «Add». Entonces nos saldrá un nuevo menú donde podemos crear un nuevo certificado y clave para el servidor OpenVPN. En el menú que nos saldrá tenemos que elegir:

- Issue certificate signing request

- Common name: OpenVPN-Servidor

- Alternativa Name: openvpn-servidor

- Signed by: Nuclias

Una vez que hayamos hecho esto, pinchamos en «Save» para que se creen los certificados y claves correspondientes. Tras esperar un par de minutos, en el menú principal de los certificados ya lo tendremos disponible para utilizarlo. Si entramos en el certificado podemos ver que se ha usado un RSA de 2048 bits, y podemos descargarlo en cualquier momento, aunque no vamos a necesitar descargarlo en ningún momento. Si pinchamos en «Update» podemos ver la misma información que antes, pero no deberíamos tocar nada de la configuración realizada.

Una vez que tengamos creado el certificado, debemos crear también las claves TLS y DH.

Crear la clave TLS

Ahora tenemos que crear la clave TLS para añadir una capa de seguridad adicional al servidor, en este caso lo que debemos hacer es lo siguiente:

- Generate private Key (DH/TLS)

- Key name: OpenVPN-TLS-Key

- Key type: TLS Key

- Key size: 2048 bits

También debemos configurar los privilegios de acceso, elegimos «Site / RedesZone», aunque también podrías crearla para todos los sites de forma global, no habría problema y la podrías seguir utilizando.

Tras esperar un par de minutos, ya tendremos la clave creada y disponible en el menú principal. Si pinchamos en «View» podemos ver la clave privada y descargarla, si pinchamos en «Update» podríamos cambiarle el nombre sin problemas, aunque lo dejaremos así.

Crear la clave DH

Ahora tenemos que crear la clave DH (Diffie-Hellmann) que es obligatorio para el buen funcionamiento del servidor, sin esto directamente no podrá funcionar. En este caso lo que debemos hacer es lo siguiente:

- Generate private Key (DH/TLS)

- Key name: OpenVPN-DH-Key

- Key type: DH Key

- Key size: 2048 bits

También podemos configurar los privilegios de acceso, elegimos «Site / RedesZone«, aunque podrías configurarlo de forma global, como en el caso anterior. Lo más normal es tener la clave DH solamente para un «Site» en concreto, y no para todos.

En este caso también tenemos que esperar un par de minutos para que esté disponible, podemos verla y también editar el nombre de la clave, aunque es mejor dejarlo todo como está en un principio.

Crear los usuarios permitidos

Para poder conectarnos al servidor VPN, vamos a configurar una autenticación basada en usuario y contraseña, para saber quién se está conectando a él en todo momento. Para hacer esto, debemos irnos al menú principal de Nuclias Cloud e irnos a la sección de «Configure / Authentication / Local authentication list«. En este menú pinchamos en la opción de «Add local authentication«, y en este menú elegimos:

- Local authentication name: es un nombre identificador del listado de usuarios que se les permite la conexión. Es recomendable que sea un nombre bastante descriptivo, para luego elegirlo a través del menú de configuración vía web. En nuestro caso hemos elegido «RZ-OpenVPN» como nombre identificativo.

- Access Privilege: en este caso podemos elegir el «Access Level» como «Site», y a continuación, elegir el sitio «RedesZone» para no tener esta lista para todos los sitios disponibles. Es recomendable siempre dar los mínimos permisos posibles, si estamos gestionando un site en concreto, creamos todo para ese site y no para otros.

- Add local authentication: aquí iremos añadiendo uno a uno todos los usuarios y contraseñas que nosotros queramos. Debes tener en cuenta que estos usuarios/claves se usarán después por parte de los usuarios, es recomendable que usemos contraseñas robustas.

- Bulk Import: si tenemos un fichero con cientos de usuarios y contraseñas de nuestra empresa, podemos subirlo todo a la vez para ahorrarnos mucho tiempo. Nosotros solamente hemos añadido un usuario, así que no es necesario subirlo en fichero.

Una vez que ya tenemos configurado los usuarios que se van a conectar y también los certificados, ya estamos listos para empezar con la configuración del servidor.

Configuración de OpenVPN en Nuclias Cloud

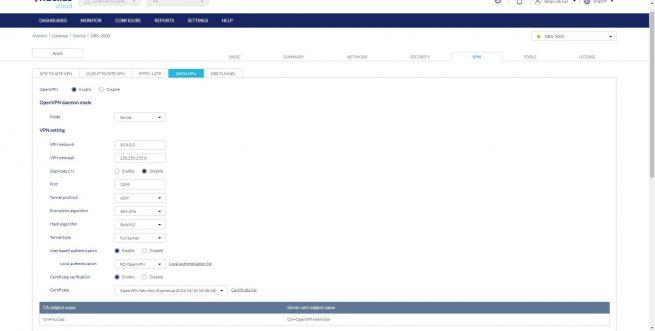

Para configurar el servidor OpenVPN, debemos irnos al menú de «Monitor / Gateway / Devices / DBG-2000«. En la sección de «VPN» debemos pinchar sobre la zona de «OpenVPN» y nos saldrán todas las opciones de configuración disponibles. En este menú debemos elegir las siguientes opciones:

- OpenVPN Daemon mode

- Mode: Server

En la sección de «VPN Settings», podemos configurarlo de la siguiente forma:

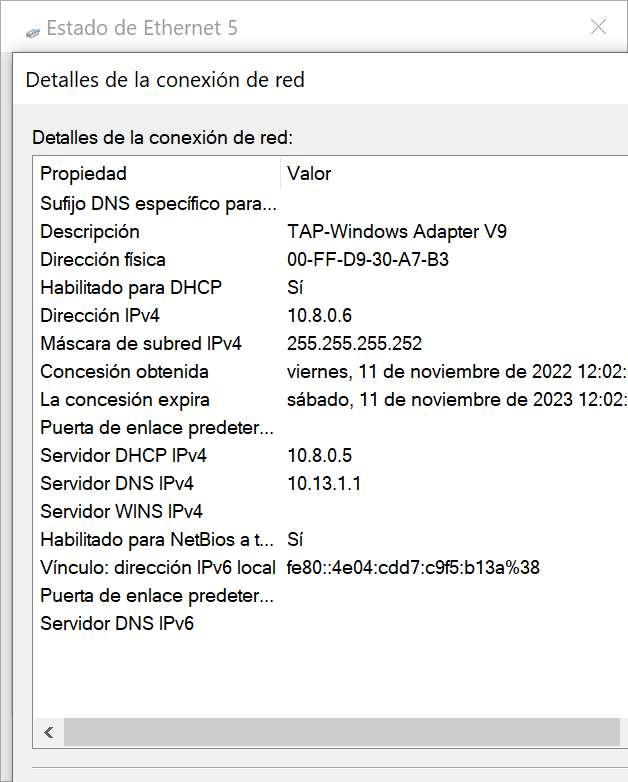

- VPN Network: es la subred donde los clientes se conectarán, la subred predeterminada de este protocolo suele ser 10.8.0.0 por lo que fijamos esta configuración.

- VPN netmask: elegimos la típica máscara de subred 255.255.255.0

- Duplicate CN: pinchamos en disable.

- Port: es el puerto TCP/UDP a utilizar por el servidor, es recomendable cambiar el predeterminado.

- Tunnel protocol: es recomendable usar UDP porque es más rápido, por lo que tendremos un mayor rendimiento.

- Encryption Algorithm: AES-256 para elegir el más seguro.

- Hash Algorithm: SHA512 para elegir el algoritmo más seguro.

- Tunnel Type: Full Tunnel para hacer reenvío de tráfico, aunque también podríamos hacer Split tunnel. Dependiendo de tus necesidades, podrás elegir entre las dos opciones.

- User based authentication: enable, y elegimos la lista de «local authentication» que hemos creado anteriormente con el nombre de RZ-OpenVPN.

- Certificate verification: enable

- Certificate: elegimos el de OpenVPN-Servidor que hemos creado anteriormente.

Justo debajo del certificado que hemos elegido, debemos seguir con la configuración de la seguridad:

- TLS authentication key: enable, y elegimos la clave privada que hemos creado con este mismo nombre.

- DH Key: elegimos la clave privada, es obligatorio crear una clave DH si queremos que funcione el servidor.

En la sección de «Advanced Settings» es donde podemos habilitar las «Server policies» y también los «remote networks», en nuestro caso ambas opciones están deshabilitadas.

Si habilitamos el menú de «Server policies» podemos configurar estas políticas en el servidor, tanto para permitir como para denegar el tráfico. En el caso de «Remote Network», si estamos creando un túnel site-to-site con OpenVPN, tendremos que usar esta opción.

En la parte inferior donde pone «Client list«, debemos pinchar en «Import» y elegir el listado que hemos creado de clientes permitidos, y pinchamos en «Save». Una vez que lo hayamos hecho, se activará el botón de «Download» que nos permitirá descargar toda la configuración del servidor OpenVPN con el objetivo de facilitar la conexión a los clientes. Es recomendable pinchar en el botón de «Download» y descargar directamente el archivo .ovpn para el cliente que nosotros queramos utilizar.

Cuando configuremos del todo el servidor, debemos pinchar en la parte superior izquierda al botón de «Apply» para aplicar los cambios y que se vean reflejados en el DBG-2000. Debemos esperar unos segundos hasta que esté disponible el servidor en el dispositivo.

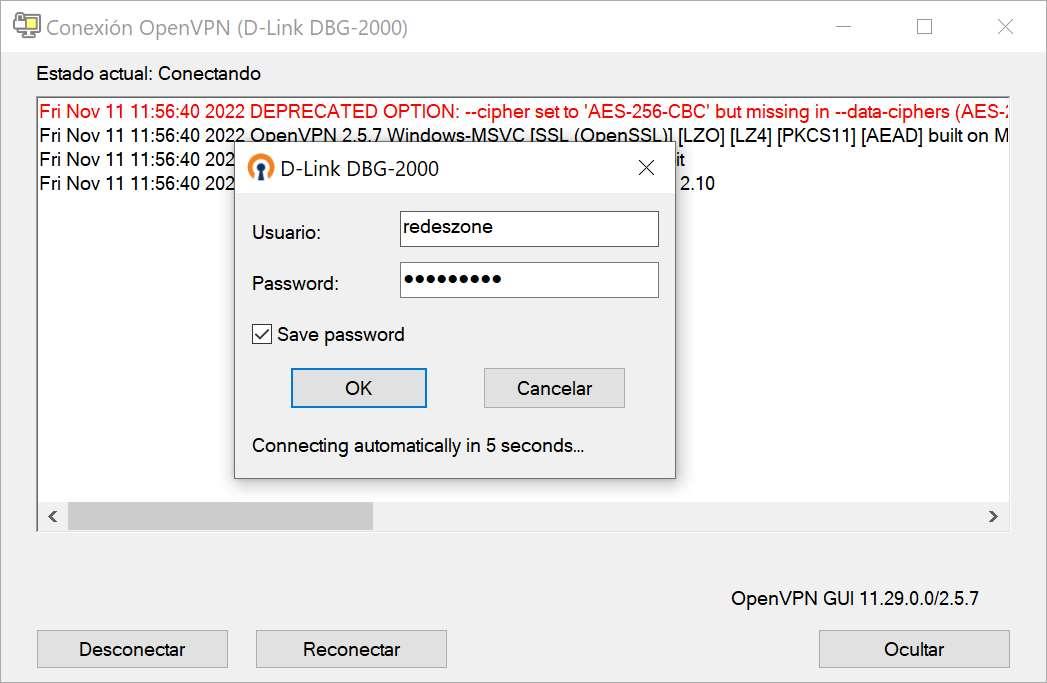

Conexión al servidor del DBG-2000

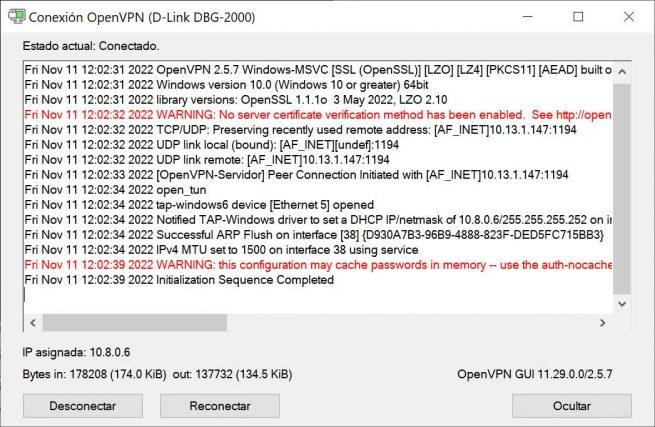

Para conectarnos al servidor, basta con poner el archivo de configuración en la carpeta «config» del software OpenVPN, o bien importar este fichero de configuración para posteriormente conectarnos. Al pinchar en conectar, necesitaremos conocer y poner el nombre de usuario y la contraseña que hemos creado anteriormente en el listado de clientes que se pueden conectar.

La conexión se ha realizado correctamente sin ningún problema, a partir de este momento ya podemos acceder a Internet a través del DBG-2000, y también podremos acceder a todas las redes que hayamos definido, por defecto son todas las subredes, aunque podríamos editarlo de manera algo más avanzada a través de las políticas del servidor.

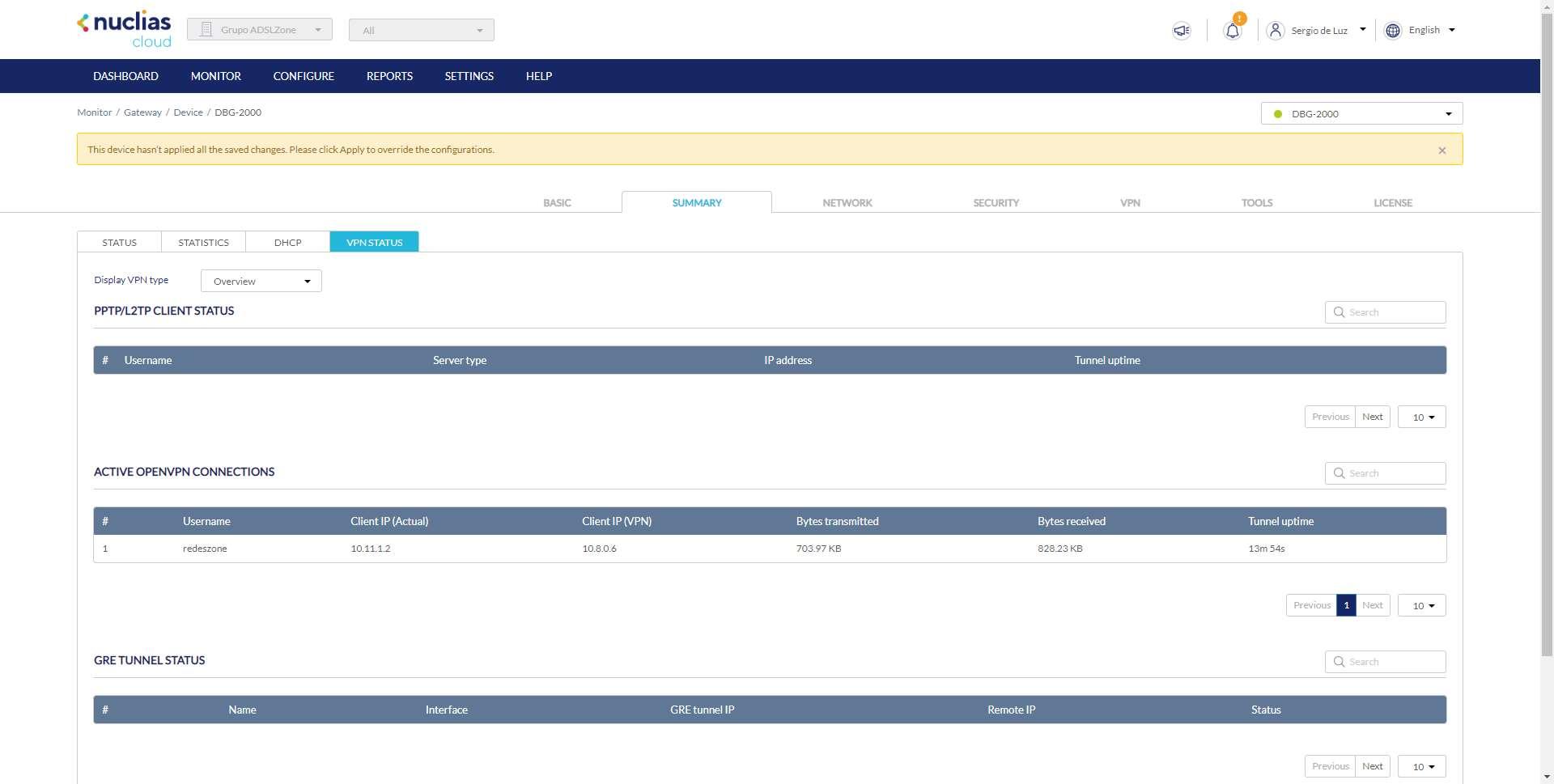

Si ahora que estamos conectados, nos vamos a Nuclias Cloud al menú de configuración de «Monitor / Gateway / Device / DBG-2000» y nos vamos a la pestaña de «Summary» en la sección de VPN Status, vamos a poder ver el cliente que acaba de conectarse, con su correspondiente dirección IP que tiene el cliente, la dirección IP asignada por el servidor VPN, los bytes transmitidos y recibidos, y también cuánto tiempo lleva conectado al servidor.

Hasta aquí hemos llegado con este tutorial donde os hemos enseñado paso a paso cómo configurar el servidor OpenVPN en el DBG-2000 utilizando la plataforma de Nuclias Cloud. Como habéis visto, es bastante sencillo, pero debemos seguir los pasos en orden tal y como os lo hemos enseñado, porque si vamos a configurar el servidor directamente no tendremos los certificados creados, las claves TLS y DH así como el listado de clientes permitidos. Es fundamental seguir el orden correcto.